该项目仅供合法的渗透测试以及爱好者参考学习,请各位遵守《中华人民共和国网络安全法》以及相应地方的法律,禁止使用该项目进行违法操作,否则自行承担相关责任!

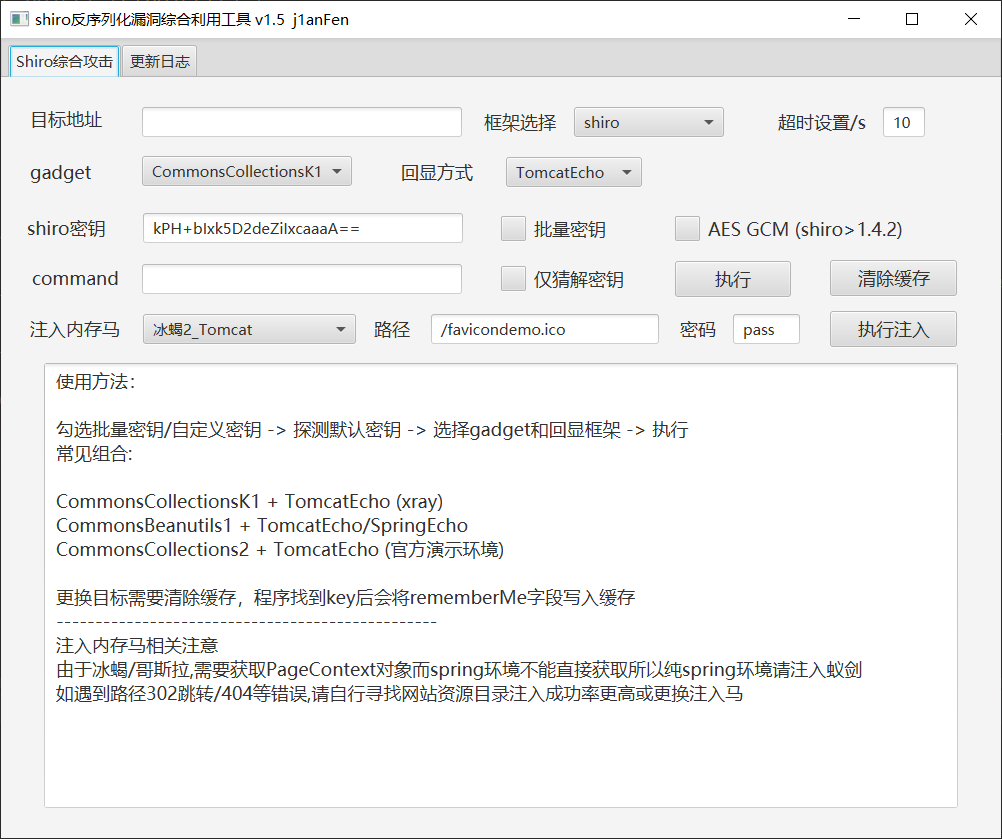

项目基于javafx,利用shiro反序列化漏洞进行回显命令执行以及注入各类内存马

- 检出默认key (SimplePrincipalCollection) cbc/gcm

- Tomcat/Springboot 回显命令执行

- 集成CommonsCollectionsK1/K2

- 通过POST请求中defineClass字节码实现注入内存马(Servlet实现参考哥斯拉内存马)

- resources目录下shiro_keys.txt可扩展key

- 某些spring环境以jar包启动写shell麻烦

- 渗透中找目录很烦,经常出现各种写shell浪费时间问题

- 无落地文件舒服

2020.11.08

- 高低版本base64库不一致,目前使用org.apache.shiro.codec.Base64避免此问题

2020.11.10

- 修复注入内存马都显示注入成功的错误。

2020.11.23

- 忽略https证书错误。

2020.12.07

- 添加AES GCM加密方式。

- 修复内存马默认使用jdk1.8编译导致jdk版本不一致注入失败。