- https://www.axjsq.com/ 安装 安卓破解登录然后再电脑登录,共用一个账户能用9999天

-

快连_2.17.16.apk 邀请码

123456789送3天时间 macOS删除后重新安装即可 -

seagulltool apk 可以配置给电脑代理

-

小羽vpn https://play.google.com/store/apps/details?id=com.github.smallwings&hl=pt&gl=US

-

merlinblog.xyz 破解vpn软件apk 以及机场

-

423down 安卓下载

-

raptor vpn 1.4.2 安卓和ios 下载地址 https://github.com/tianxingspeed/tx?tab=readme-ov-file

-

优途加速器_v1.1.29.apk 网速稳定又快

-

letsvpn 直连地址

https://download.dwladold.xyz/windows/letsvpn-3.2.2.exe -

安易加速器 默认365天会员 支持android & win10

快连一键破解补丁3.2.exe.zip 或者快连VPN 秒开YouTube 速度快 unlimited patch 无限试用清除数据/4h (试用到期后,清除全部数据,重新打开即可继续试用,不要升级)

- emo_VPN_1.0.0.apk https://www.mediafire.com/file/x4d0al4e61w194d/emo_VPN_1.0.0.apk/file 速度很快

- ExpressVPN 7Day Trial 密码:5c9nssss

- www.mzfast.org HK 直连

- ghproxy github加速下载

- https://www.xflash.cc/ 免费10G 流量

- https://10minutemail.info/ 10分钟邮箱

- shadowrocket账号试用

https://opssh.cn/fenxiang/4.html - .NET Framework 4.8 运行库官方离线安装包【2019/03/18】(Windows 10 已经自带)

https://www.423down.com/2545.html - clash 客户端 androids & ios

- 黑洞加速器

- 雷霆加速器

- https://chinag.pro/ chinag

- v2ray客户端

- EDCwifi 资源教程

- EDCwifi.com edcwifi npk download

- hap ac2 vs rt-ac86u

- hap ac2.pdf RouterOS Wi-Fi

- k2p_mtk.zip k2p官改固件

- bigwan-GF-PSG1218-K2-0.0.23-fix10-27782bd.bin 极玩k2固件

- PSG1218.trx 斐讯k2 padavan 固件

- HC5661-sysupgrade-20140911-95d8bc22-ssh 极路由官网修砖

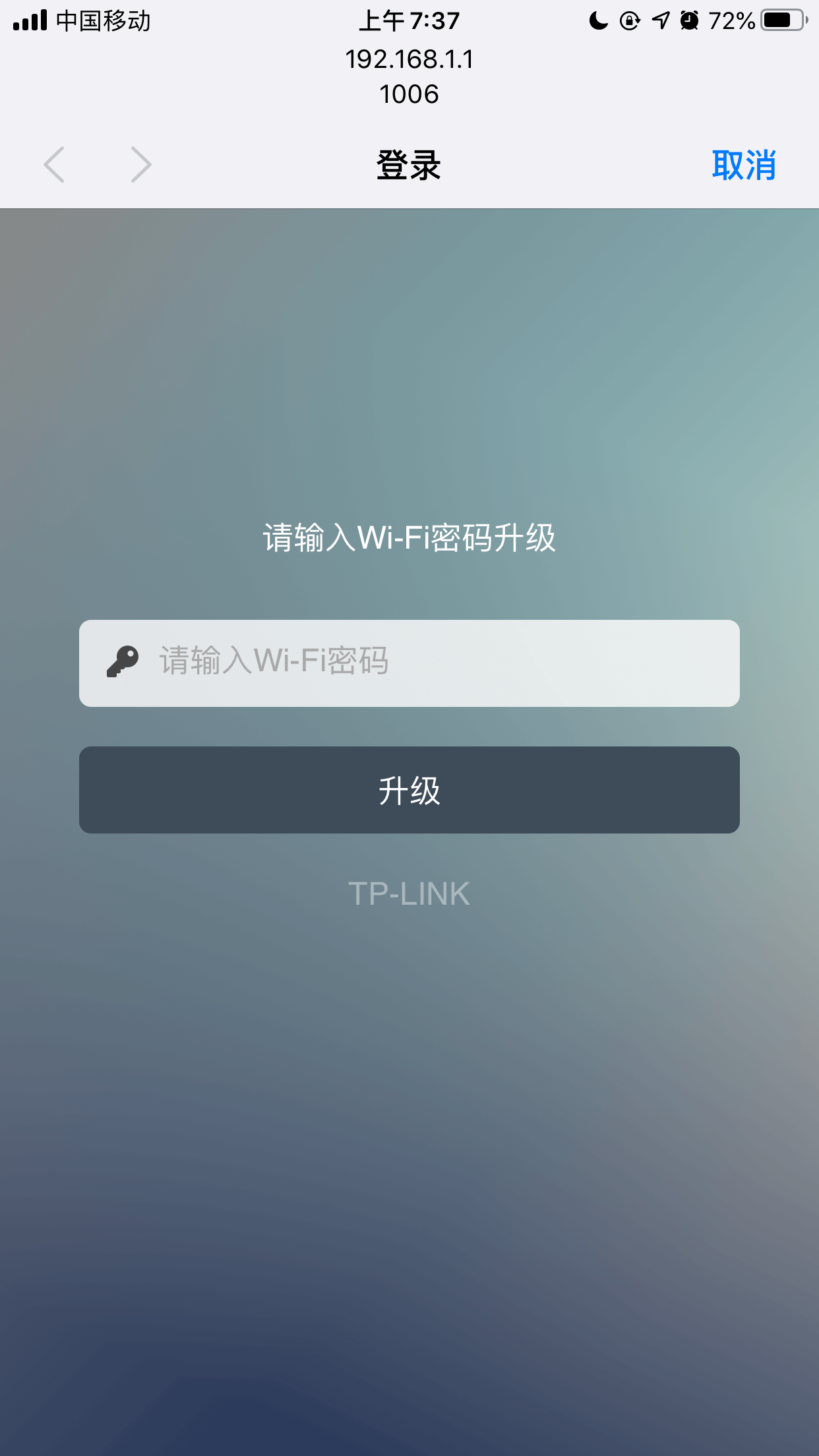

router_bin_recovertp_link路由器的备份配置文件bin- http://tftpd32.jounin.net/ tftp服务器

http://www.brendangregg.com/Linux tutorial- LEDE 下载地址

- RouterPassView

- koolss_2.2.2_x64.tar.gz openwrt 离线安装

- v2ray_2.3.7_x64.tar.gz openwrt 离线安装

-

RBD52G-5HacD2HnD

RouterOS 无线优化和常用配置 -

优化hap ac2无线参数

-

C- is center of frequencye - is extension channelexample : frequency is 5100 and in eCee will be see (5080-e,5100-C,5120-e,5140-e) -

fragmentation-threshold命令用来配置指定射频模板中的报文分段门限参数。缺省情况下,

报文分段门限参数为2346Byte。应用场景配置合理的报文分段门限参数可以提高信道带宽的利用率。报文分段门限的设置需要用户根据实际情况进行选择,根据目前的发展趋势,建议用户采用较大值的门限。当报文分段门限设置过小时,报文就被分为多段传输,而在无线传输中,每传送一次都有较大的额外开销,因此信道利用率低,当报文分段门限设置过大时,长报文就不容易被分段,导致传输的时间长,出错的概率大,而一旦出错就要重传,因此会造成信道带宽的浪费。 -

ts-cts模式:当AP向某个客户端发送数据的时候,AP会向客户端发送一个RTS报文,这样在AP覆盖范围内的所有设备在收到RTS后都会在指定的时间内不发送数据。目的客户端收到RTS后,发送一个CTS报文,这样在该客户端覆盖范围内所有的设备都会在指定的时间内不发送数据。使用rts-cts方式实现冲突避免需要发送两个报文,报文开销较大。

/interface wireless set [ find default-name=wlan1 ] country=china mode=ap-bridge ssid=tpy wireless-protocol=802.11 /interface wireless security-profiles set [ find default=yes ] authentication-types=wpa2-psk eap-methods="" group-key-update=1h mode=dynamic-keys supplicant-identity=MikroTik \ wpa-pre-shared-key=a1234567 wpa2-pre-shared-key=a1234567 add authentication-types=wpa2-psk disable-pmkid=yes eap-methods="" group-key-update=1h mode=dynamic-keys name=eda supplicant-identity="" \ wpa-pre-shared-key=a1234567 wpa2-pre-shared-key=a1234567 /interface wireless set [ find default-name=wlan2 ] adaptive-noise-immunity=ap-and-client-mode band=5ghz-onlyac channel-width=20/40/80mhz-eeCe country=malaysia disabled=no \ distance=indoors frequency=5300 hw-fragmentation-threshold=2346 hw-protection-mode=rts-cts installation=indoor keepalive-frames=disabled mode=\ ap-bridge multicast-buffering=disabled multicast-helper=full security-profile=eda ssid=eda wireless-protocol=802.11 wps-mode=disabled /interface wireless nstreme set wlan2 enable-polling=no