L'Algorithme qui Sécurise Internet (entre autres...) - Video Summary

Aperçu de la Section: Cette section explore les techniques de chiffrement en cryptographie, mettant en lumière l'algorithme de César, le chiffrement par substitution, et les défis liés à l'échange sécurisé de clés.

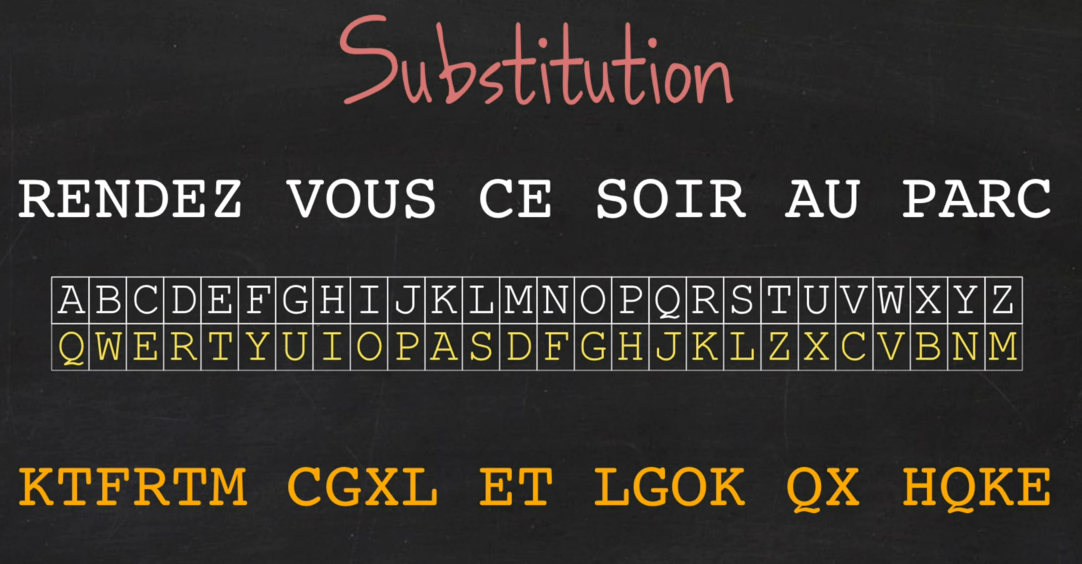

00:54L'algorithme de César consiste à décaler chaque lettre de l'alphabet d'une quantité fixe pour chiffrer un message.01:39Le chiffrement par substitution remplace chaque lettre par une autre sans logique particulière, offrant des milliards de possibilités.02:31Les chiffrements par substitution peuvent être cassés en analysant les fréquences des lettres dans un message.

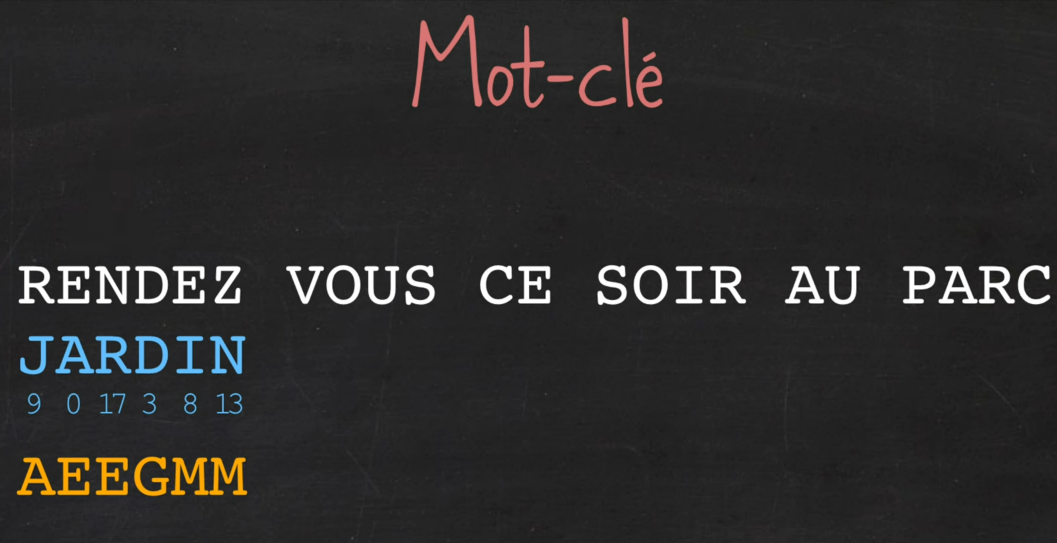

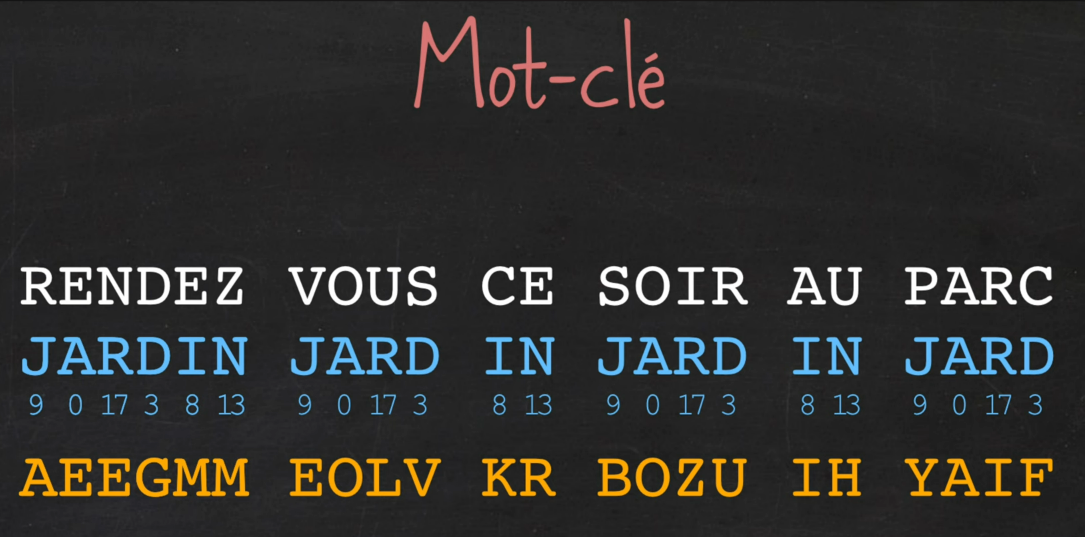

02:56Utiliser un mot-clé pour dicter les décalages des lettres dans le message renforce la sécurité du chiffrement.

03:47La répétition du mot-clé permet d'avoir des correspondances différentes pour une même lettre, compliquant les attaques statistiques.

Aperçu de la Section: Cette partie aborde le défi crucial d'établir une clé secrète entre deux parties sans risque d'interception.

04:43Pour communiquer à distance, il est essentiel que les parties s'accordent sur une clé secrète sans la divulguer explicitement.06:24Définition de la méthode de Diffie-Hellman

Aperçu de la section: Dans cette partie, on explore la méthode de Diffie-Hellman pour établir une clé commune sans transmettre explicitement ladite clé.

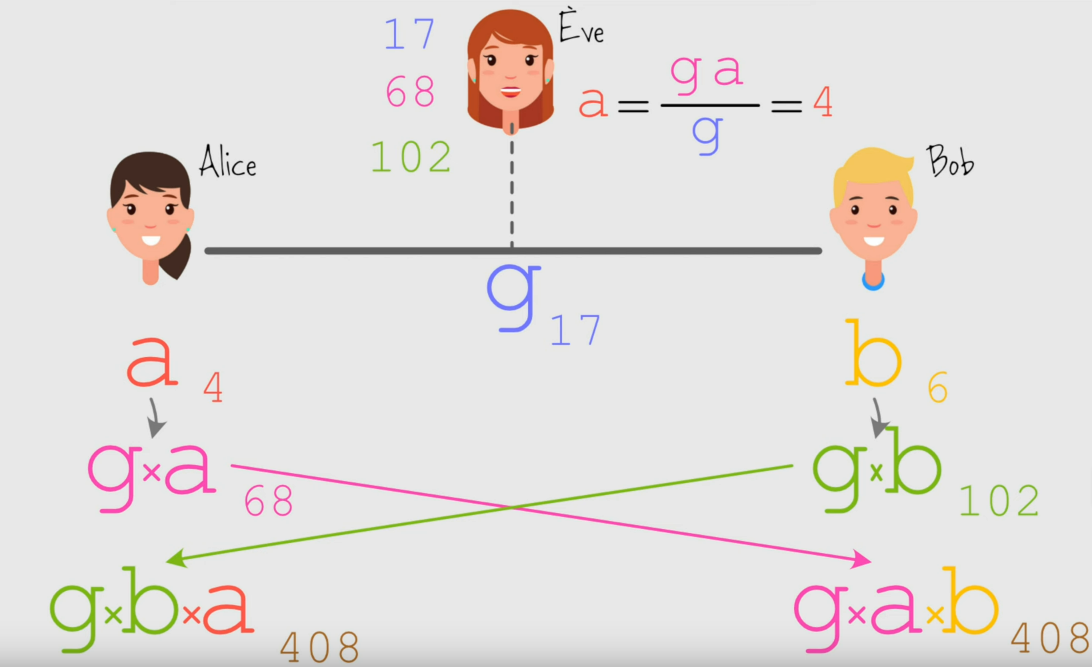

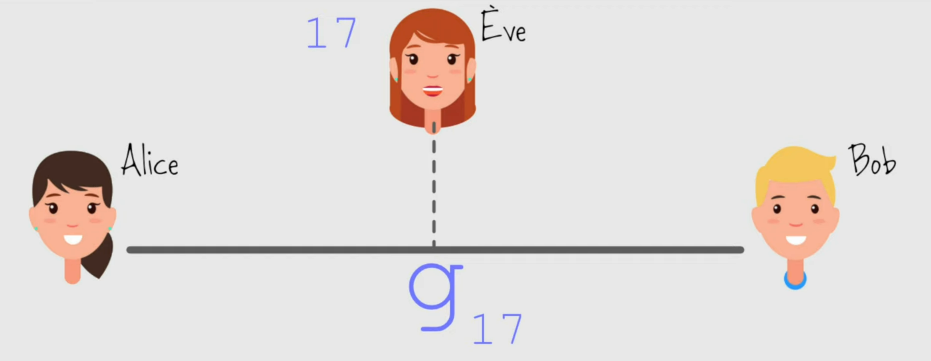

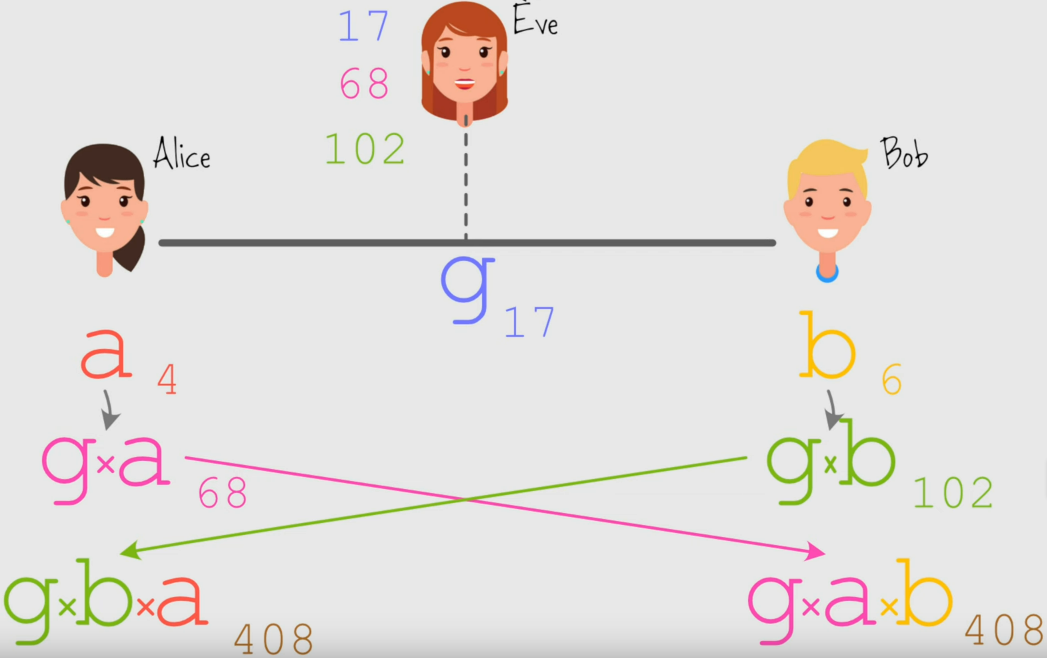

- Alice et Bob choisissent un nombre commun,

g = 17, et des nombres secretsaetb.

- Ils effectuent des multiplications successives pour générer une clé numérique.

- Les étapes incluent les calculs

g x a,g x b, puisg x b x apour obtenir une clé commune.

- Malgré l'absence de transmission explicite de la clé sur la ligne non sécurisée, Eve peut déduire les nombres secrets en connaissant certains paramètres.

- Eve peut retrouver les nombres secrets d'Alice et Bob en utilisant des opérations simples comme la division.

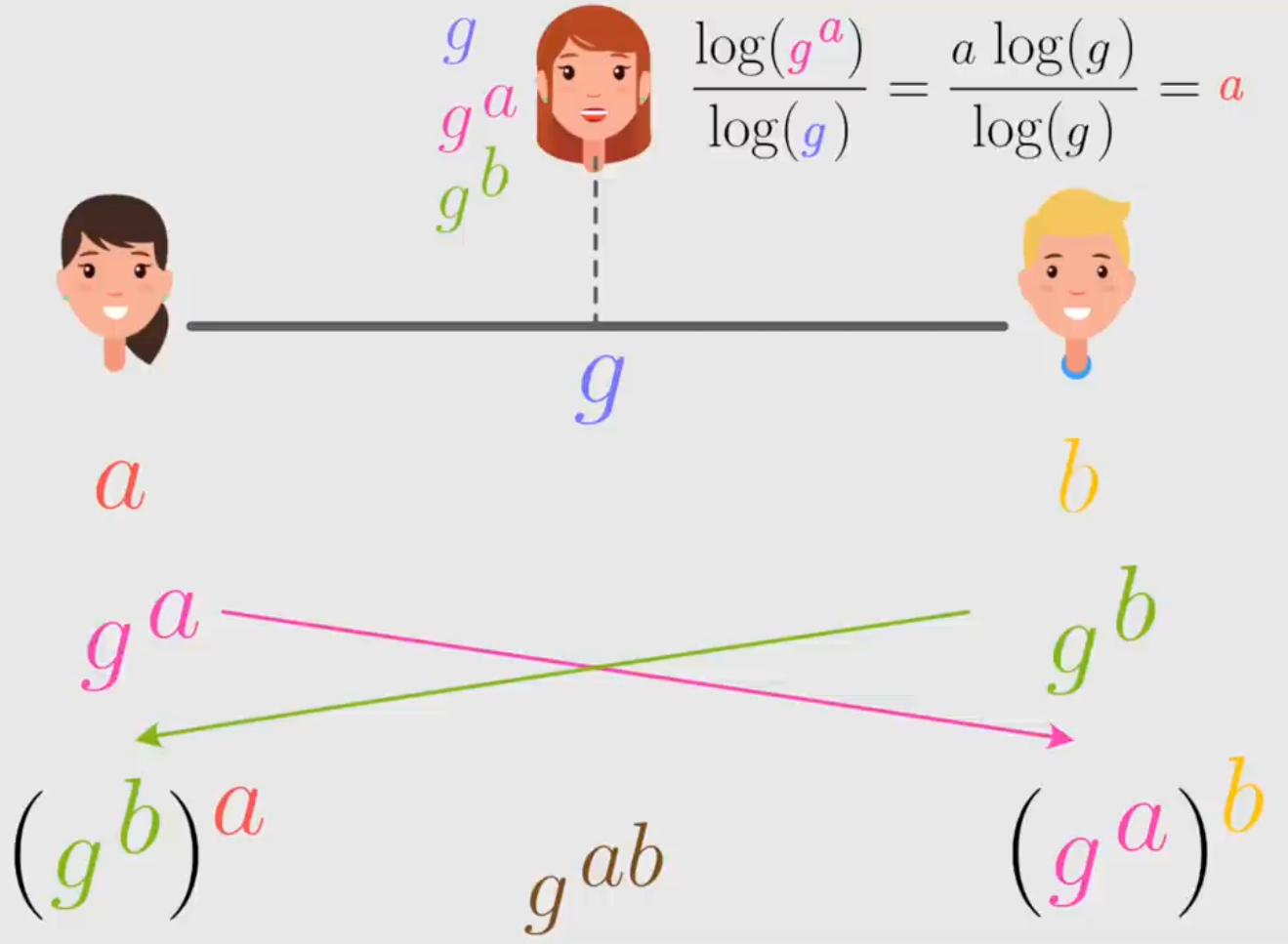

Aperçu de la section: Une variante plus complexe est introduite en remplaçant les multiplications par des puissances pour renforcer la sécurité du protocole.

- Alice envoie à Bob le résultat de

g^a. - Bob envoie à Alice le résultat de

g^b. - Chacun élève ensuite le résultat reçu à sa propre puissance secrète pour obtenir une clé commune.

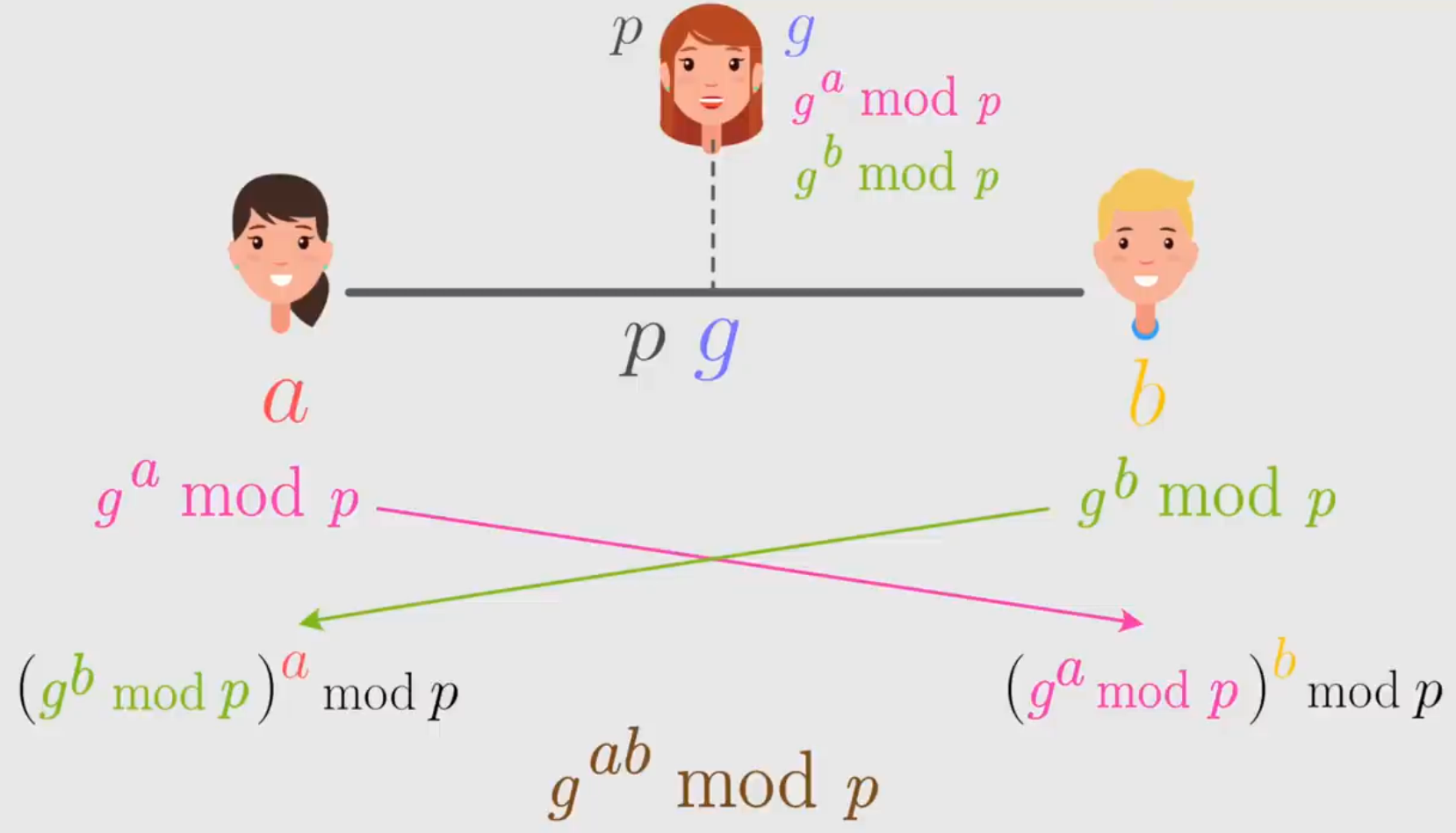

- En appliquant des opérations basées sur les puissances et modulo P, Alice et Bob peuvent générer une clé partagée sans exposer leurs nombres secrets explicitement.

Aperçu de la section: L'introduction du modulo dans le processus renforce davantage la sécurité en rendant difficile l'extraction des nombres secrets même avec toutes les informations interceptées.

- Choix d'un nombre public P pour appliquer le modulo après chaque opération exponentielle.

- Les calculs sont effectués avec modulo P pour masquer davantage les valeurs intermédiaires échangées entre Alice et Bob.

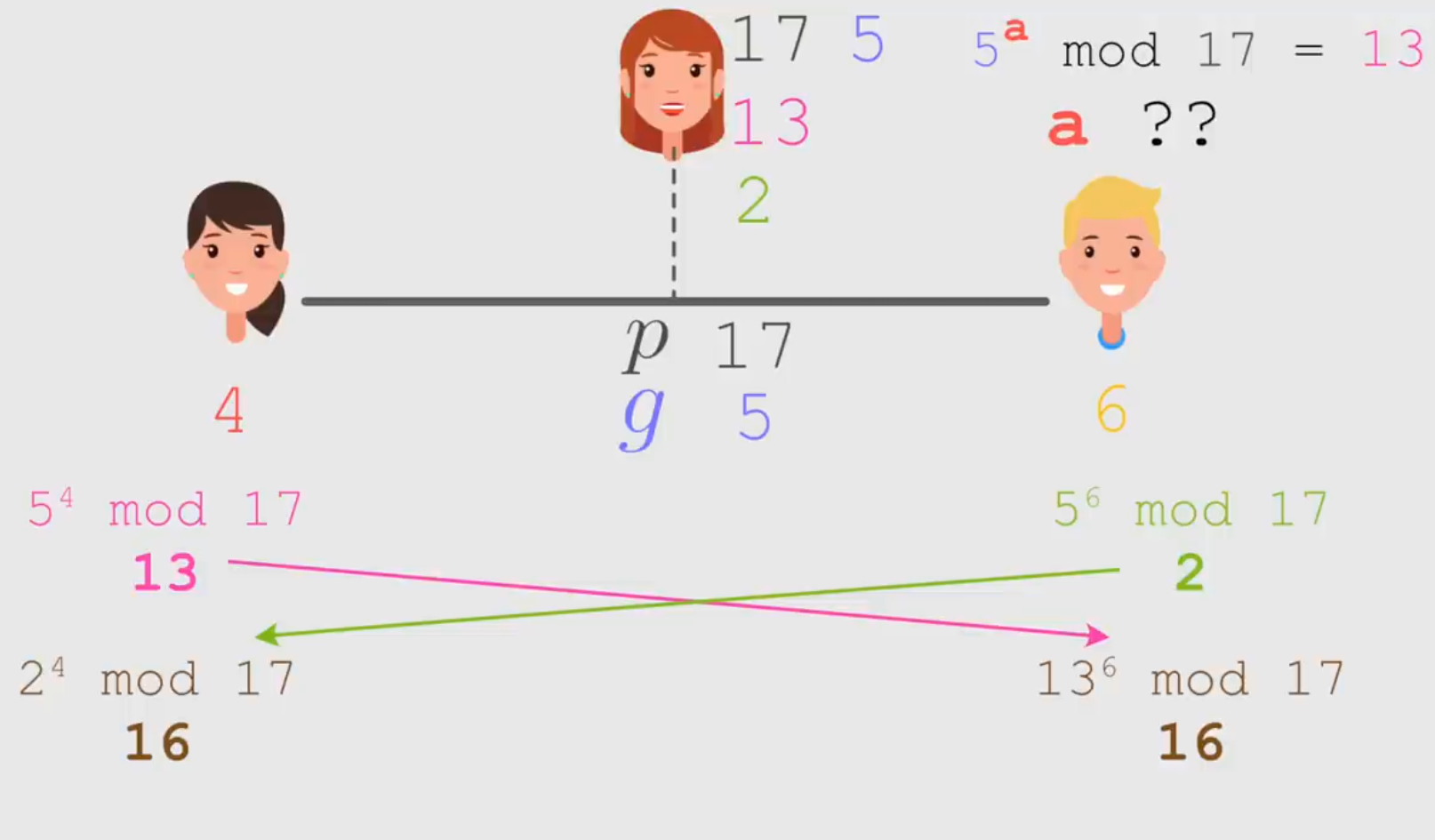

Cette section explique comment Alice et Bob choisissent des nombres secrets, effectuent des calculs modulo pour générer une clé commune, et discute de l'importance de choisir judicieusement les valeurs pour assurer la sécurité.

13:04Alice choisit 4, Bob choisit 6. Calculs:5^4 mod 17 = 13, 5^6 mod 17 = 2.13:33Les interlocuteurs ont une clé commune. Résoudre le problème du logarithme discret est complexe.

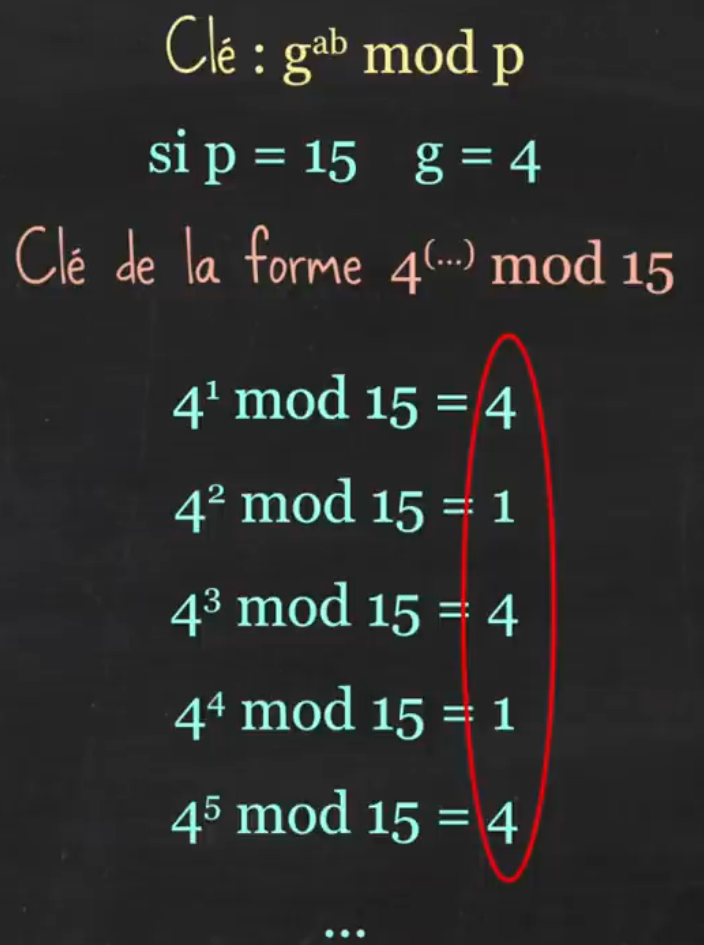

14:00Le logarithme discret est difficile à résoudre en pratique. Choisir un P grand augmente les possibilités.14:51Illustration avecP = 15, G = 4. Limiter les possibilités facilite la tâche de l'attaquant.

L'importance de choisir judicieusement les valeurs P et G pour garantir la sécurité dans l'algorithme de Diffie-Hellman.

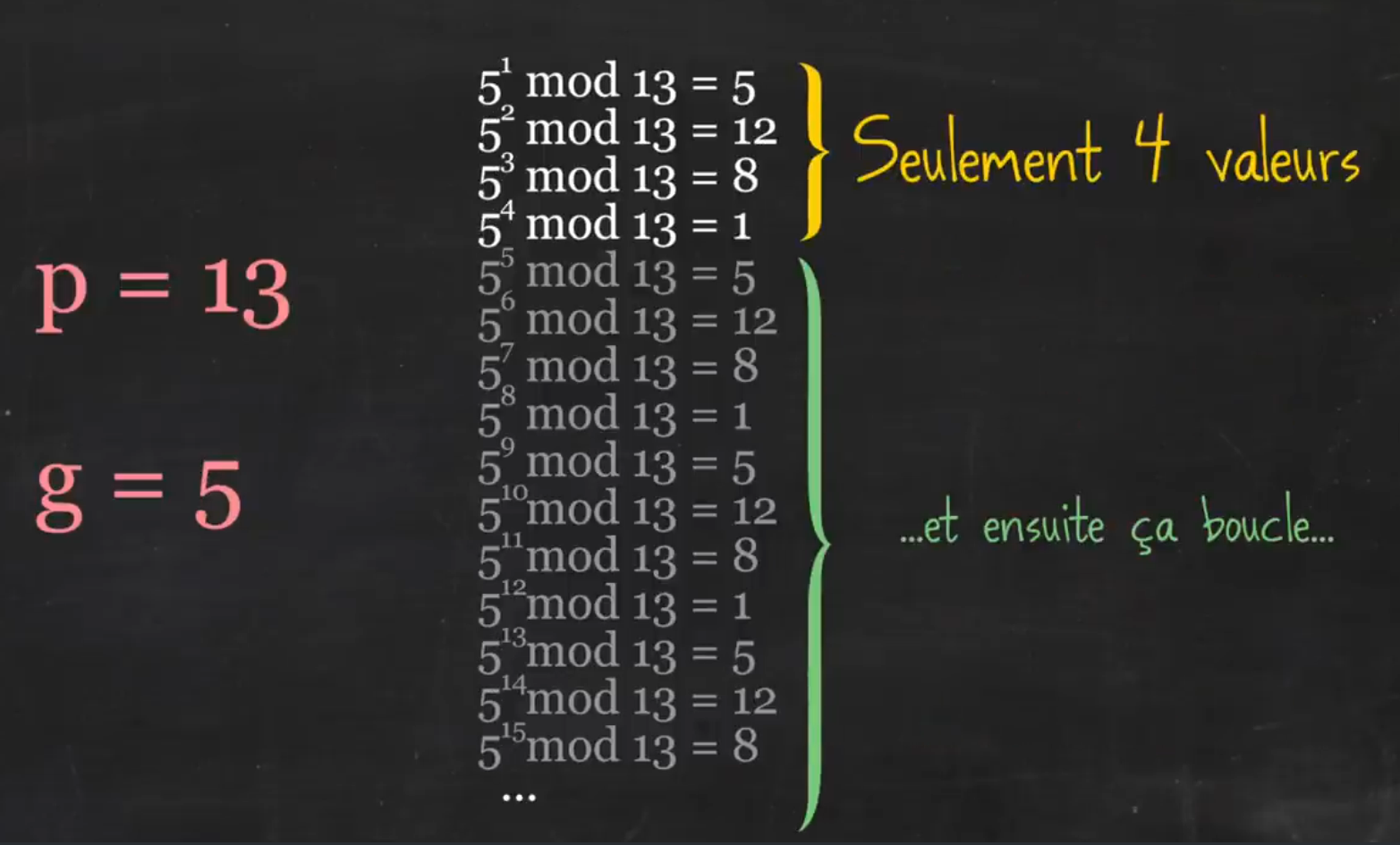

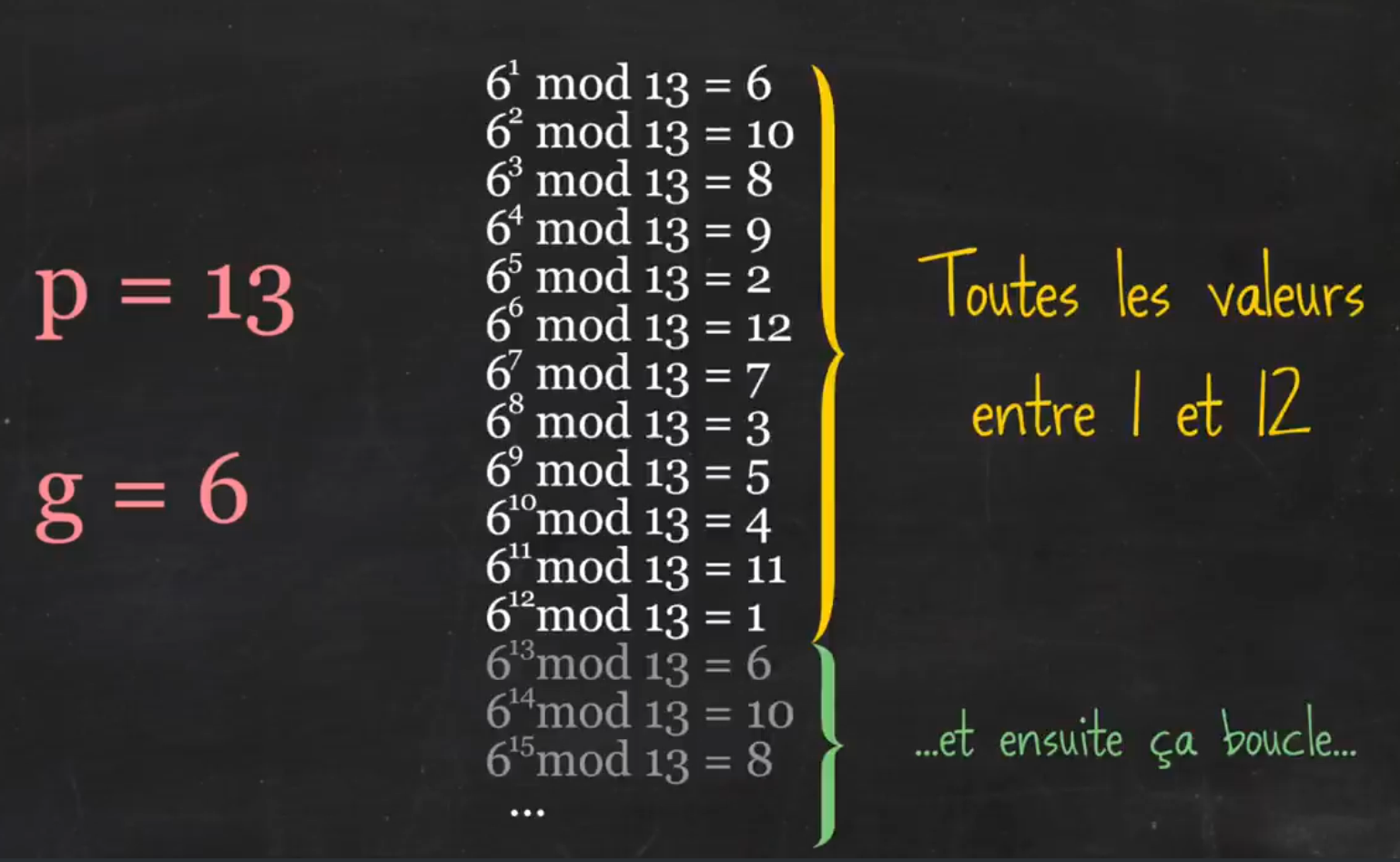

16:09Choisir un nombre premierPet une racine primitiveGassure un maximum de possibilités.16:35Exemple avecP = 13: Racines primitives sont 2, 6, 7, et 11. Choisir G adéquat est crucial.

Une racine primitive ça veut dire que si vous élevez G à toutes les puissance entre 1 et P -1 vous allez trouver tous les nombres possibles entre 1 et P - 1 donc on sera dans un cas où il y aura un maximum de possibilités on peut le voir sur un exemple avec P = 13 et G = 6 pour illustrer...

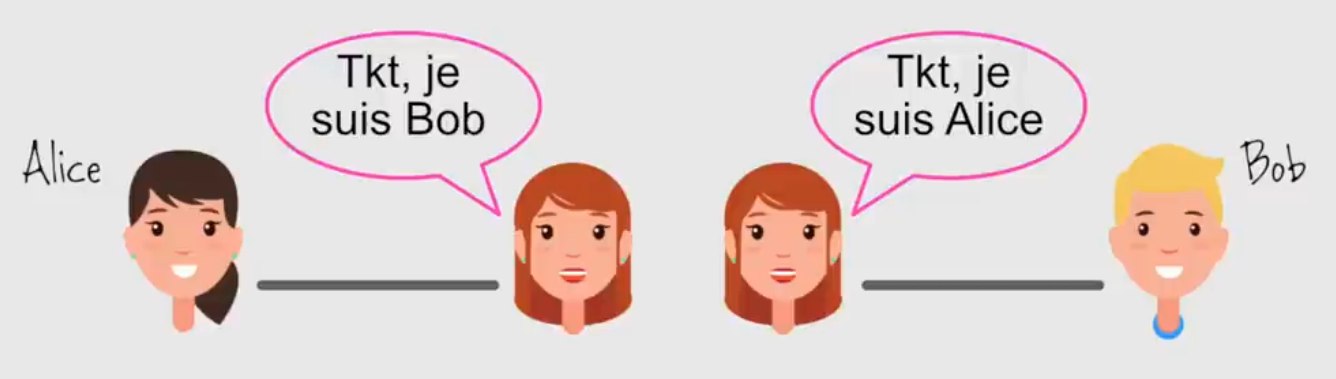

L'algorithme de Diffie-Hellman sécurise les communications sur internet malgré quelques vulnérabilités potentielles.

17:00Diffie-Hellman largement utilisé pour sécuriser les communications en ligne.

17:43Risques d'usurpation d'identité entre Alice, Bob et Eve doivent être pris en compte.

18:01 Résumé des précautions à prendre pour assurer la sécurité dans l'échange cryptographique.

18:01 Utiliser un générateur aléatoire fiable pour choisir les nombres secrets.

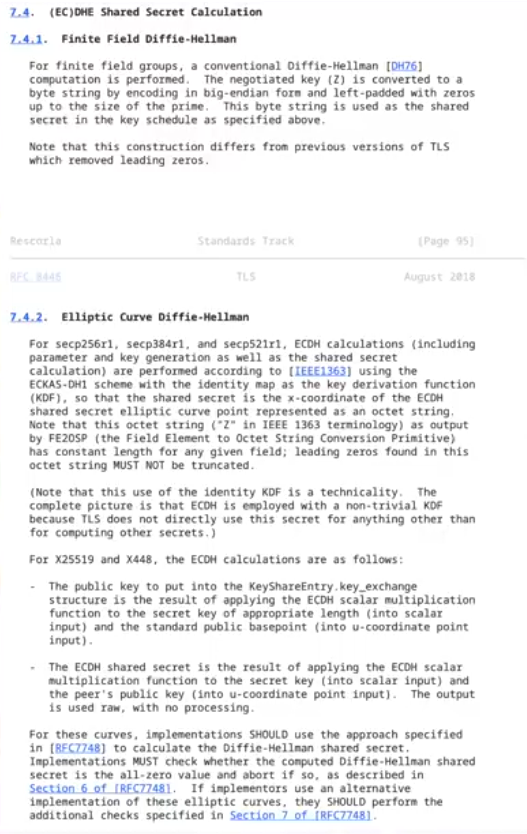

- Diffie-Hellman peut se faire avec n'importe quelle fonction à sense unique. En pratique, l’exponentiation modulaire est très utilisés, mais de plus en plus, on utilise les courbes elliptiques car cela permet des clefs plus petites, et des calculs moins gourmand en resources.

- Diffie-Hellman sur les courbes elliptiques (aka "ECDH") utilise un analogue direct de Diffie-Hellman classique puisqu'il s'agit du problème du logarithme discret, mais sur les courbes elliptiques, cette fois.

- L'écriture est aussi un peu différente puisque l'exponentiation répétée

g^aest remplacée par une multiplication scalaire[a]P, oùPest un point sur la courbe. - D'ailleurs maintenant on n'utilise plus du tout Diffie-Hellman sur les corps finis, tout est passé aux courbes elliptiques pour les raisons évoquées.

- La raison sous-jacente c'est essentiellement que pour résoudre le problème du log discret sur les corps finis, on a des algorithme non-triviaux, par exemple GNFS (General Number Field Sieve) alors qu'à ma connaissance, pour le log discret sur les courbes elliptiques on n'a que les algos naïfs.

- 00:00:00 ➜ bonjour à tous aujourd'hui on va parler d'une technique de cryptographie

- 00:00:04 ➜ incroyable qui permet à deux personnes de s'échanger des secret même quand

- 00:00:09 ➜ elles sont en permanence écouté par un espion cette méthode qu'on appelle

- 00:00:13 ➜ l'algorithme de difi Elman paraît assez invraisemblable et les premières fois

- 00:00:18 ➜ que j'en ai entendu parler je me suis dit que ça n'était pas possible qu'une

- 00:00:22 ➜ telle technique puisse exister et pourtant on va voir que ça marche

- 00:00:28 ➜ vraiment si deux personnes souhaitent s'échanger

- 00:00:34 ➜ un message dans le plus grand secret vous allez me dire que c'est facile he

- 00:00:37 ➜ il suffit de coder le message techniquement on appelle ça une

- 00:00:40 ➜ opération de chiffrement on part d'un message en clair par exemple rendez-vous

- 00:00:46 ➜ ce soir au parc et on va essayer de le transformer en un charabia

- 00:00:50 ➜ incompréhensible mais qui pourra être déchiffré par notre

- 00:00:54 ➜ interlocuteur une des plus vieilles techniques c'est ce qu'on appelle le

- 00:00:57 ➜ décalage de César puisque puisquelle aurait été popularisée par le célèbre

- 00:01:02 ➜ général romain l'idée est de simplement décaler toutes les lettres de l'alphabet

- 00:01:07 ➜ d'une certaine quantité par exemple si on décale de 3 on remplace le a par le D

- 00:01:12 ➜ le B par le E le C par le F et cetera jusqu'au W qui devient Z et X Y Z qui

- 00:01:18 ➜ deviennent A B et C avec ça le message semble complètement brouillé mais notre

- 00:01:24 ➜ interlocuteur pourra sans problème le reconstituer en appliquant le décalage

- 00:01:28 ➜ inverse cette technique est toutefois assez superficielle hein si un espion

- 00:01:33 ➜ devine que le message a été chiffré de cette façon il n'a que 26 possibilités

- 00:01:37 ➜ de décalage à essayer et même seulement 25 en fait et donc il aura assez vite

- 00:01:42 ➜ fait de tout tester jusqu'à découvrir le message secret pour faire plus robuste

- 00:01:47 ➜ que la méthode de César on peut utiliser ce qu'on appelle le chiffrement par

- 00:01:51 ➜ substitution ça consiste à remplacer chaque lettre de l'alphabet par une

- 00:01:56 ➜ autre lettre mais sans logique particulière pour chiffre et déchiffrer

- 00:02:00 ➜ le message il faut donc connaître l'ensemble de la table de conversion et

- 00:02:05 ➜ c'est très efficace he car cette fois il y a factoriel 26 possibilités soit de

- 00:02:10 ➜ l'ordre d'un milliard de milliards de milliards mais malgré ça on sait aussi

- 00:02:15 ➜ très bien casser ces chiffrements par substitution en faisant des statistiques

- 00:02:19 ➜ sur les fréquences des lettres et de leurs enchaînements par exemple comme

- 00:02:23 ➜ c'est toujours la même lettre qui représente le E sur un message en

- 00:02:26 ➜ français suffisamment long on arrive facilement à l'identifier et idem pour

- 00:02:31 ➜ des lettres fréquentes comme le a ou le S et ainsi de suite j'avais d'ailleurs

- 00:02:35 ➜ fait une vidéo sur comment casser ce type de chiffrement très rapidement de

- 00:02:39 ➜ façon automatisée en utilisant ce qu'on appelle des méthodes de Monte Carlo par

- 00:02:43 ➜ chaîne de Markov pour se prémunir de ces attaques il faut essayer un autre type

- 00:02:49 ➜ de chiffrement une option c'est par exemple d'utiliser un mot- clé qui va

- 00:02:53 ➜ dicter les décalages de lettres prenons le mot jardin et écrivons-le en dessous

- 00:02:59 ➜ de notre message chacune des lettres du mot va représenter un décalage en

- 00:03:03 ➜ fonction de sa position dans l'alphabet le J c'est neu le a c'est 0 le r C'est

- 00:03:08 ➜ 17 et cetera et on applique ensuite chaque décalage aux lettres de notre

- 00:03:13 ➜ message le r on décale de 9 ça fait un a le E on décale de 0 ça fait un e le N on

- 00:03:20 ➜ décale de 17 ça devient aussi un E et cetera et on répète le mot-cé autant de

- 00:03:25 ➜ fois que nécessaire jusqu'à avoir tout fait si la personne qui reçoit le

- 00:03:30 ➜ message possède la clé ça ne pose pas de problème pour elle il suffit de

- 00:03:34 ➜ soustraire les décalages l'intérêt de cette méthode vous le voyez c'est que

- 00:03:38 ➜ les deux e du message d'origine seront représentés par des lettres différentes

- 00:03:42 ➜ dans le message chiffré et inversement la même lettre dans le message chiffré

- 00:03:47 ➜ peut représenter deux lettres différentes dans le message d'origine et

- 00:03:51 ➜ cela va donc considérablement gêner les attaques utilisant des approches

- 00:03:55 ➜ statistiques pour que la méthode soit assez robuste il faut bien sûr utiliser

- 00:03:59 ➜ un mot clé suffisamment long mais ça n'a même pas besoin d'être un vrai mot en

- 00:04:03 ➜ fait hein ça peut être simplement une longue suite de lettres prises au hasard

- 00:04:08 ➜ qu'on appellera alors la clé de chiffrement elle permettra à la fois à

- 00:04:12 ➜ l'envoyeur de chiffrer son message et au destinataire de le

- 00:04:16 ➜ déchiffrer le gros problème de cette technique c'est que si deux personnes

- 00:04:21 ➜ souhaitent communiquer ainsi elles doivent à un moment donné se mettre

- 00:04:25 ➜ d'accord sur la clé à utiliser alors si c'est la CIA qui envoie un agent sur le

- 00:04:30 ➜ terrain ben il y a pas de problème he ils peuvent convenir d'une clé à

- 00:04:32 ➜ l'avance avant le départ mais si on a deux personnes à

- 00:04:41 ➜ distance qui n'ont pas la possibilité de se voir physiquement si on ne fait que

- 00:04:45 ➜ se téléphoner ou s'envoyer des messages par internet comment se fixer une clé de

- 00:04:51 ➜ chiffrement qui soit secrète on peut pas avoir juste un des deux qui décide d'une

- 00:04:56 ➜ clé et puis qui écrivent à l'autre bah on a qu'à utiliser la clé bateau parce

- 00:05:01 ➜ que si ce message là est intercepté et bien l'espion connaîtra la clé

- 00:05:04 ➜ évidemment il faut donc trouver un moyen de se mettre d'accord sur une clé mais

- 00:05:09 ➜ sans jamais vraiment l'écrire explicitement c'est ce qu'on appelle le

- 00:05:14 ➜ problème de l'échange de clé ou de l'établissement de clés comment se

- 00:05:18 ➜ mettre d'accord à distance sur une clé de chiffrement commune sachant qu'on est

- 00:05:24 ➜ potentiellement écouté en permanence à première vue ça paraît quasi impossible

- 00:05:29 ➜ à résoudre si on a aucun moyen d'échanger des infos secrètement comment

- 00:05:34 ➜ est-ce qu'on pourrait se mettre d'accord à distance sur une même clé sans qu'un

- 00:05:37 ➜ curieux ne puisse la connaître aussi et bien c'est ce problème qu'ont résolu les

- 00:05:43 ➜ mathématiciens difi et Elman en 1976 alors classiquement en cryptographie on

- 00:05:49 ➜ décrit les choses de la façon suivante imaginons deux personnes

- 00:05:53 ➜ traditionnellement nommé alice et Bob qui ne se sont jamais vu ou parler

- 00:05:57 ➜ auparavant mais qui peuvent communiquer à distance sur une ligne qui n'est pas

- 00:06:02 ➜ sécurisée et d'ailleurs on a une personne usuellement nommée

- 00:06:06 ➜ qui s'est justement brancher sur cette ligne et qui peut capter absolument tout

- 00:06:10 ➜ ce qui va s'y raconter comment alice et Bob peuvent se mettre d'accord sur une

- 00:06:16 ➜ clé commune sans qu'ev ne puisse connaître cette clé ça paraît impossible

- 00:06:22 ➜ alors petite précision avant de commencer dans la méthode de difi Elman

- 00:06:26 ➜ la clé ne sera pas un mot ou une suite de lettres mais un nombre mais dans le

- 00:06:30 ➜ fond ça change pas grand-chose hein c'est très facile de fabriquer l'un à

- 00:06:34 ➜ partir de l'autre pour vous montrer comment alice et Bob peuvent procéder

- 00:06:38 ➜ pour décider d'une clé numérique je vais commencer doucement par une méthode qui

- 00:06:43 ➜ ne marche pas mais qui va nous mettre sur la voix imaginons qu'Alice et Bob

- 00:06:48 ➜ s'appellent et décident ensemble d'un nombre de base qu'on va appeler g

- 00:06:52 ➜ maisons il choisissent g = 17 et évidemment la ligne n'est pas sécurisée

- 00:06:57 ➜ donc EV entend tout et enregistre cette valeur de G ensuite alice et Bob

- 00:07:03 ➜ choisissent chacun de leur côté un nombre secret qu'on note a pour Alice et

- 00:07:08 ➜ B pour Bob il vut ensuite chacun multiplier leur nombre secret par le

- 00:07:13 ➜ nombre commun g Alice fabriquera donc le nombre g X a et Bob g x B si Alice

- 00:07:19 ➜ choisit 4 et Bob 6 ça fera 68 et 102 puis il communique à l'autre le

- 00:07:26 ➜ résultat de cette multiplication donc Alice envoie g X a à Bob qui lui envoie

- 00:07:32 ➜ g x B et cela se fait sans sécurisation donc là à nouveau est au courant de ses

- 00:07:37 ➜ valeurs et enfin dernière étape chacun multiplie ce nombre qu'il vient de

- 00:07:42 ➜ recevoir par son propre nombre secret Alice fabrique donc le nombre g x B X a

- 00:07:48 ➜ ça fera 408 et Bob g X a x B ça fera 408 aussi évidemment et voilà ils peuvent

- 00:07:54 ➜ maintenant décider d'utiliser ce résultat commun comme clé de chiffrement

- 00:07:59 ➜ vous voyez qu'avec ce protocole ils auront bien à la fin chacun le même

- 00:08:03 ➜ nombre g X a x B ils se sont donc bien mis d'accord sur une clé commune mais

- 00:08:09 ➜ sans qu'à aucun moment cette clé n'ê explicitement transité sur la ligne non

- 00:08:14 ➜ sécurisée aucun moment ils n'ont communiqué l'un à l'autre le nombre

- 00:08:18 ➜ 408 alors le souci vous le voyez hein c'est keV connaît g c'est 17 mais

- 00:08:24 ➜ connait également g X a 68 et G x B 102 bah à partir de là c'est très facile

- 00:08:29 ➜ pour elle de retrouver les nombres secrets d'Alice et Bob par exemple a

- 00:08:34 ➜ s'obtient en divisant g par G ici 68 par 17 on retrouve 4 et donc F pourra sans

- 00:08:40 ➜ problème reconstituer elle-même la clé complète donc la méthode que je viens de

- 00:08:45 ➜ proposer n'est pas terrible hein car même si la clé ne transite pas

- 00:08:49 ➜ explicitement EV a suffisamment d'informations pour la refabriquer

- 00:08:53 ➜ facilement pour essayer de contourner ce problème essayons une variante plus

- 00:08:57 ➜ compliquée on garde le nombre commun g et les nombres secrets A et B mais cette

- 00:09:03 ➜ fois on va prendre la puissance au lieu de faire la

- 00:09:06 ➜ multiplication ça veut dire qu'Alice fabrique le nombre g^iss a qu'elle

- 00:09:10 ➜ envoie à Bob et Bob fabrique g^iss B qu'il lui envoie en retour et ensuite

- 00:09:17 ➜ chacun prend la puissance avec son propre nombre secret donc Alice fait

- 00:09:21 ➜ g^iss B puissance a tantis que Bob fait g^iss a puissance B et à nouveau avec ce

- 00:09:27 ➜ protocole ils auront à la fin le même résultat g^issance a x B donc une clé

- 00:09:33 ➜ commune sans l'avoir jamais explicitement communiqué sur la ligne F

- 00:09:37 ➜ de son côté connaît seulement ce qu'elle a intercepté à savoir g g^iss A et g^iss

- 00:09:42 ➜ B sauf qu'à nouveau elle peut s'en sortir rien qu'avec ses infos si f

- 00:09:48 ➜ connaît le nombre g puissance a elle peut prendre son logarithme qui vaut a x

- 00:09:53 ➜ logarithme g et ensuite en divisant par le logarithme de G elle peut isoler a

- 00:09:59 ➜ donc à nouveau elle peut reconstituer facilement les nombres secrets et donc

- 00:10:03 ➜ la clé commune ça va toujours pas l'origine fondamentale du problème c'est

- 00:10:08 ➜ qu'Alice et Bob essayent à chaque fois de maquiller leur nombre secret en le

- 00:10:13 ➜ mélangeant en quelque sorte avec G mais à chaque fois F peut défaire ce mélange

- 00:10:18 ➜ et retrouver les nombres secrets si on utilise la multiplication F peut

- 00:10:22 ➜ utiliser la division si on utilise la puissance EV utilise le logarithme pour

- 00:10:27 ➜ que l'idée fonctionne il faudrait une opération de mélange qui soit facile à

- 00:10:31 ➜ faire pour alice et Bob mais quasi impossible à inverser pour

- 00:10:35 ➜ c'est ce qu'on appelle en cryptographie une fonction à sens unique et bien on

- 00:10:39 ➜ peut justement en créer une à partir de notre tentative précédente en ajoutant

- 00:10:44 ➜ juste un ingrédient le modulo le modulo c'est une opération qui

- 00:10:54 ➜ calcule le reste de la division entière par un nombre par exemple 17 modulo 3 ça

- 00:10:59 ➜ fait 2 parce que si vous faites la division entière de 17 par 3 vous

- 00:11:03 ➜ trouvez 5 il vous reste 2 à la fin de même 14 modulo 5 ça fait 4 ou encore 42

- 00:11:09 ➜ modulo 6 ça fait 0 et cetera l'idée de la méthode de difi Elman c'est de

- 00:11:14 ➜ choisir un nombre P qu'Alice et Bob se communique publiquement comme j'ai et

- 00:11:19 ➜ ensuite de faire exactement comme dans mon exemple avec les puissances mais

- 00:11:23 ➜ cette fois après chaque opération on va appliquer module op c'est-à-dire qu'avec

- 00:11:28 ➜ son nombre secret a Alice calcule g^iss a moduo P et l'envoie à Bob Bob de son

- 00:11:36 ➜ côté calcule g^iss B module P et l'envoie à Alice et ensuite chacun

- 00:11:41 ➜ applique la puissance de son nombre secret et prend à nouveau moduo op et là

- 00:11:47 ➜ ça ne se voit pas forcément mais en faisant ça ils auront exactement le même

- 00:11:51 ➜ nombre à la fin qui est en fait g^iss a x B module P d'ailleurs ceux qui font ê

- 00:11:57 ➜ expert en terminal peent peuvent essayer de démontrer ça avec les congruences

- 00:12:02 ➜ grâce à cette technique qui est presque la même que la précédente mais en

- 00:12:06 ➜ appliquant le module op après chaque opération alice et Bob auront à nouveau

- 00:12:10 ➜ réussi à se mettre d'accord sur une clé commune sans jamais la faire circuler

- 00:12:15 ➜ explicitement sauf que pour Eve qu'est-ce que ça change est-ce qu'elle

- 00:12:19 ➜ peut pas à nouveau extraire A ou B des infos dont elle dispose et reconstituer

- 00:12:24 ➜ la clé comme avant et bien non car pour quelqu'un qui intercepte même toutes les

- 00:12:30 ➜ conversations ça devient très très compliqué à démêler à cause du modulo

- 00:12:35 ➜ qui en quelque sorte mélange tout mathématiquement même en connaissant g P

- 00:12:41 ➜ et g^iss à moduo P il est très difficile de retrouver a l'opération de puissance

- 00:12:48 ➜ avec MODULO est très difficile à inverser c'est une opération à sens

- 00:12:52 ➜ unique comme on le souhaitait on peut le voir sur un exemple si vous voulez

- 00:12:55 ➜ prenons P = 17 et G = 5 sur lesquel alice et Bob se mettent d'accord

- 00:13:01 ➜ publiquement donc est parfaitement au courant de ces deux

- 00:13:04 ➜ valeurs Alice choisit son nombre secret disons 4 et Bob choisit 6 Alice met 5 à

- 00:13:12 ➜ la puissance 4 ça fait 625 et prend modulo 17 il reste 13 pareil pour Bob il

- 00:13:18 ➜ calcule 5^ 6 prend modulo 17 ça fait 2 et chacun envoie le résultat à l'autre

- 00:13:24 ➜ qui applique sa propre puissance Alice prend 2^iss 4 module 10 ça fait 16 Bob

- 00:13:30 ➜ fait 13 puiss 6 modulo 17 ça fait 16 aussi on a donc bien une clé commune

- 00:13:36 ➜ pour les deux interlocuteur de son côté F connaît P = 17 et G = 5 bien sûr mais

- 00:13:43 ➜ ne dispose que de 13 et 2 comme intermédiaire pour retrouver par exemple

- 00:13:48 ➜ a le nombre secret d'Alice elle doit trouver un nombre qui quand on

- 00:13:52 ➜ l'applique en puissance à 5 redonne 13 modulo 17 et ça n'a pas l'air comme ça

- 00:13:58 ➜ mais mais c'est très difficile comme équation l'opération qu'on doit résoudre

- 00:14:02 ➜ pour trouver la solution c'est ce qu'on appelle le problème du logarithme

- 00:14:06 ➜ discret dans ma méthode précédente avec juste les puissances F s'en sortait en

- 00:14:10 ➜ appliquant un simple logarithme maintenant à cause du modulo il faut

- 00:14:15 ➜ résoudre le logarithme discret ce qui est possible en théorie mais très très

- 00:14:19 ➜ fastidieux en pratique il faut quasiment essayer toutes les possibilités alors je

- 00:14:25 ➜ dis que c'est très compliqué il faut quand même faire un peu attention quand

- 00:14:28 ➜ on prend un nombre modulo p le résultat est forcément entre 0 et P -1 c'est le

- 00:14:34 ➜ reste d'une division entière donc si on veut qu'il y ait un maximum de

- 00:14:39 ➜ possibilités différentes à tester pour EV il faut déjà prendre un P le plus

- 00:14:43 ➜ grand possible ça n'est pas tout il faut aussi bien le choisir et surtout bien

- 00:14:48 ➜ choisir le G qui va avec je vous illustre ça avec un exemple si je prends

- 00:14:54 ➜ P = 15 et G = 4 on sait que la clé sera à la fin fin g^iss Ab module P donc

- 00:15:01 ➜ g^issance quelque chose module P et on peut regarder ce que valent les

- 00:15:06 ➜ différentes puissance de G module P avec mon choix de valeur g^iss 1 module P

- 00:15:11 ➜ c'est 4 g^ 2 module P c'est 1 g^iss 3 module P c'est 4 g^ 4 module P c'est 1

- 00:15:18 ➜ et cetera on se rend compte que bien qu'on ait choisi P = 15 les puissances

- 00:15:23 ➜ de G tombent toujours sur 1 ou 4 donc on croyait avoir 15 clés possibles que F

- 00:15:29 ➜ devait essayer mais on en a seulement deux il faut absolument éviter ce genre

- 00:15:34 ➜ de situation car en réduisant ainsi l'espace des possibilités on facilite

- 00:15:39 ➜ considérablement la tâche devev qui cherche à percer notre clé heureusement

- 00:15:44 ➜ il existe une solution l'idéal c'est de prendre un nombre P qui soit premier et

- 00:15:50 ➜ un nombre G qui soit ce qu'on appelle une racine primitive module op une

- 00:15:55 ➜ racine primitive ça veut dire que si vous élevez g à toutes les puiss

- 00:15:58 ➜ puissance entre 1 et P -1 vous allez trouver tous les nombres possibles entre

- 00:16:03 ➜ 1 et P - 1 donc on sera dans un cas où il y aura un maximum de possibilités on

- 00:16:09 ➜ peut le voir sur un exemple avec P = 13 par exemple je vous le démontre pas mais

- 00:16:13 ➜ les racines primitif sont uniquement 2 6 7 et 11 donc si on prend g = 6 les

- 00:16:20 ➜ puissances de 6 modulo 13 s'étalent bien entre 1 et 12 c'est parfait mais avec G

- 00:16:25 ➜ = 5 ça marche pas bien car les puissances ne boucle que sur 5 12 8 et 1

- 00:16:31 ➜ donc il y a seulement quatre possibilités au lieu de 12 d'où

- 00:16:35 ➜ l'intérêt qu'il y a à bien choisir pour G une racine primitive du nombre P qu'on

- 00:16:40 ➜ a sélectionné avec ces petites précautions on a ainsi l'essence de

- 00:16:45 ➜ l'algorithme de DII Elman qui résout donc le problème de la détermination

- 00:16:49 ➜ d'une clé de chiffrement commune quand on est sur un canal public cet

- 00:16:54 ➜ algorithme a été d'abord publié en 1976 et breeveté aux États-Unis l'année

- 00:16:58 ➜ suivante mais heureusement il est maintenant dans le domaine public et il

- 00:17:02 ➜ est très largement utilisé pour sécuriser une grande partie des

- 00:17:05 ➜ communications sur internet ainsi quand deux ordinateurs ont besoin de mettre en

- 00:17:10 ➜ place un canal de communication chiffré pour ne pas que vos données soient

- 00:17:13 ➜ diffusées en clair sur le réseau ils utilisent souvent une variante de

- 00:17:17 ➜ l'algorithme de difi Elman et c'est d'ailleurs ce principe qui sécurise

- 00:17:21 ➜ notamment le protocole TLS qui se trouve derrière la plupart des visites que vous

- 00:17:26 ➜ pouvez faire sur des sites web donc merci difi et Elman malgré tout comme

- 00:17:31 ➜ toujours la méthode n'est pas non plus totalement inviolable par exemple il

- 00:17:36 ➜ faut faire attention à ce qu'ev n'arrive pas à usurper les identités d'Alice et

- 00:17:40 ➜ Bob ça lui permettrait de se mettre entre les deux en se faisant passer pour

- 00:17:45 ➜ Bob aux yeux d'Alice et inversement et là c'est open bar pour Eve en dehors de

- 00:17:50 ➜ ce risque il faut aussi s'assurer que quand alice et Bob choisissent chacun

- 00:17:54 ➜ leur nombre secret de leur côté ne puisse pas le deviner facilement et

- 00:17:59 ➜ donc idéalement il faut qu'ils fassent leur choix en utilisant un bon

- 00:18:03 ➜ générateur de nombre aléatoire et d'ailleurs cette question de comment

- 00:18:08 ➜ faire un générateur aléatoire je me dis que ça ferait un très bon sujet pour un

- 00:18:12 ➜ prochain épisode merci d'avoir suivi la vidéo abonnez-vous pour ne rien rater

- 00:18:16 ➜ des futures publications rejoignez-moi sur le discord de science étonnante je

- 00:18:19 ➜ vous mets le lien en description et puis je vous dis à très vite pour une

- 00:18:23 ➜ nouvelle vidéo à bientôt.