Use Visual Studio 2015 Pro

Windows Driver Kit

AcroEdit

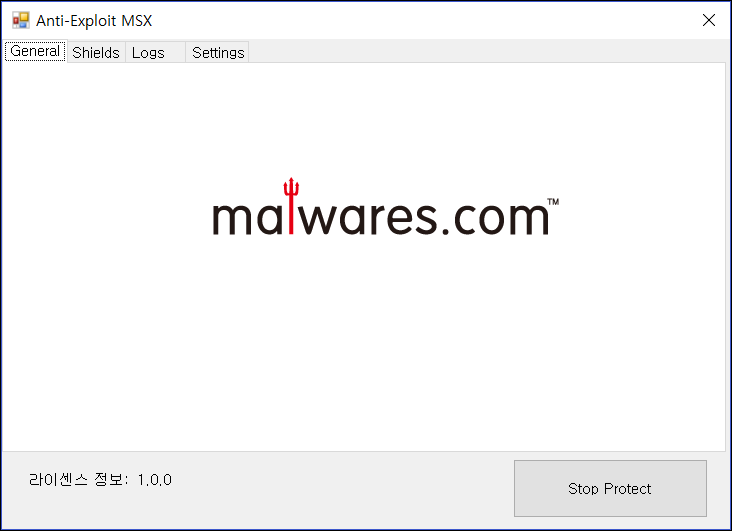

To start the program, run Main.exe.

-

Require : .Net Framework 3.5

-

Support OS: Windows 7 x64, Windows 8 x64, Windows x64

-

Driver: Driver Test Signing

StackNX: 스택에 속한 메모리 주소를 실행 가능으로 표시하기 위해 메모리 보호 API(예: VirtualProtect) 호출을 차단합니다.

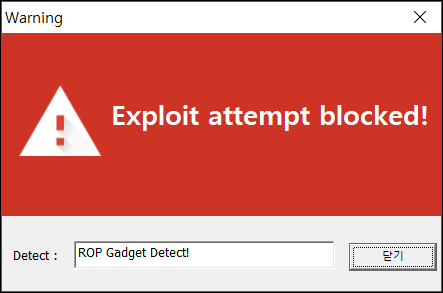

StackPivot: 스택 주소가 변경되었는지 탐지합니다. 익스플로잇은 대개 가짜 또는 ROP 체인을 포함하는 정교하게 제작된 스택 메모리를 가리키도록 ESP 레지스터를 수정합니다.

RopCall: 시스템의 중요 API가 JMP 또는 RET가 아닌 CALL 명령에서 호출되도록 합니다.

RopFlow: 시스템의 중요 API가 호출될 때 스택에서 반환 주소의 실행을 시뮬레이션합니다. RET 주소가 다른 중요한 API를 가리키는 지 또는 실행 가능으로 올바르게 표시되지 않은 메모리를 가리키는 지 여부를 확인합니다. 경우 중 하나가 참이면 ROP 공격입니다. 성능에 미치는 영향을 피하기 위해 허용되는 최대 명령 수를 시뮬레이션합니다.

RopHeap: ROP 호출(RET)을 사용하여 나중에 실행되는 힙에 메모리 보호 API 호출을 거부합니다.