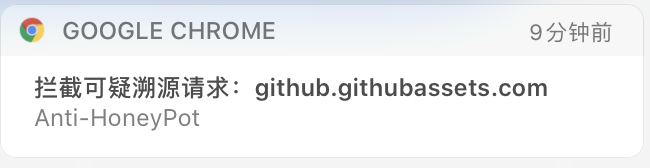

蓝方的WEB蜜罐通常带有溯源功能,原理类似CSRF。打开WEB蜜罐后,自带的js会自动遍历能够识别你的身份信息的其他网站api,例如baidu、58、163等,如果你恰好在这些网站上有已登录的cookie,就会通过这个网站的api获得你的用户名,可能还会有邮箱、电话、姓名等

本插件所采用的原理非常简单粗暴,就是判断当前网站域和jsonp接口的域是否是同一个,是的话就预警并阻断。比如我访问一个的网站,结果这个网站里的js去请求了一个baidu.com的api,那妥妥的有问题了。

但是粗暴判断也会带来误报,比如我正常访问baidu.com,但是其引用了个apibaidu.com的jsonp,就一样也会报警和拦截,这种情况下就暂时用白名单来解决了。

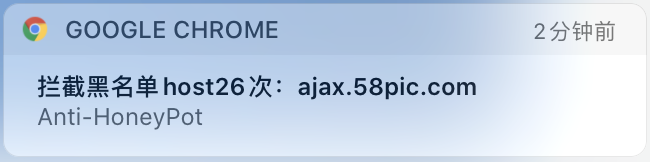

具有黑名单host(来自长亭蜜罐api溯源请求)匹配功能:如果匹配到基于蜜罐溯源黑名单的host,会做另外的弹框预警,如果有多个黑名单host弹框报警,说明这个蜜罐的可能性会比较大。

其余跨主域请求拦截,需要肉眼判断一下是否合法

拦截顺序顺序:

- 下载并解压源码

- 打开chrome的插件管理 chrome://extensions/

- 打开开发者模式,并点击”加载已解压的扩展程序”,选择对应的目录导入即可